【画面つきで解説】Prisma AccessとDuoセキュリティの連携を実際にやってみた

どうもセキュア近藤です。

前回の記事では、パロアルトネットワークスの次世代ファイアウォール製品「Prisma Access」とシスコシステムズの多要素認証製品「Cisco Duoセキュリティ」を組み合わせることで、テレワーク端末と拠点間を強力な認証のもとでVPN接続できることをご紹介しました。これらの製品の連携は、比較的簡単な操作で設定することができますので今回は、実際にその手順を紹介していきたいと思います。

目次[非表示]

Prisma AccessとDuo セキュリティのおさらい

これらの2製品の詳細は前回紹介していますが、まずは製品のおさらいです。

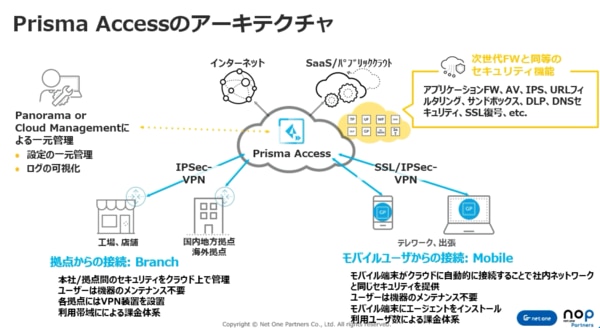

Prisma Accessとは

近年話題のSASEに対応したPaloalto社のクラウドセキュリティ製品となります。端的に言ってしまえば、クラウドで提供する次世代ファイアウォールのようなものですが、はるかに柔軟性があります。拠点や端末とのVPN通信を提供するだけでなく、インターネット通信、SaaS通信などをアプリケーションファイアウォール、アンチウイルス、IPS、クラウド型サンドボックス、SSL復号といったPaloaltoのNGFW機能をそのまま利用することができます。

<図1>

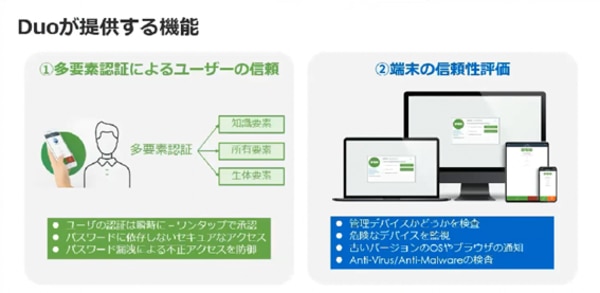

Duo セキュリティ(以下、Duo)とは

ゼロトラストに対応した多要素認証ソリューションです。「多要素認証によるユーザーの信頼」と「端末の信頼性評価」の2つの機能をベースに、厳格な認証を簡単に行うことができます。ERPシステムやMicrosoft 365 ADFS モジュール、各種VPNサービスなどさまざまなサービスへ必要に応じて多要素認証をすぐに組み込めることが特徴です。複数の認証方式に対応しており、中でもスマートフォンへのプッシュ通知を利用してワンタップで認証できる「Duo Push」が便利です。

Prisma AccessとDuoの連携の手順

それでは、実際にPrisma AccessとDuoを連携させ、テレワーク用のモバイル端末と拠点の間で安全なVPN通信を確立する手順を紹介したいと思います。

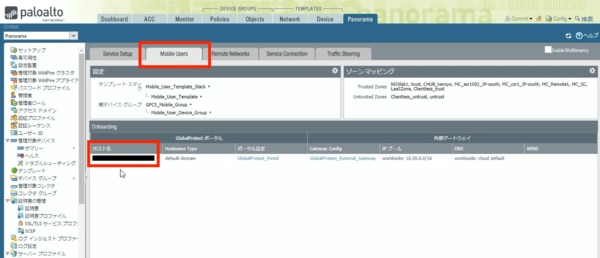

Panoramaでの設定

設定は、パロアルトのファイアウォール製品の統合管理プラットフォームである「Panorama」や「Cloud Management」などを利用できますが、今回は前者を使用したパターンで解説します。

以下、Panoramaの画面です。今回はモバイル端末からのアクセスを想定していますので、まず、「Mobile User」の項目からモバイル端末向けの設定を行い、リモートアクセスに使用するホストの情報を設定しておきます。※ホスト名はマスクしております。

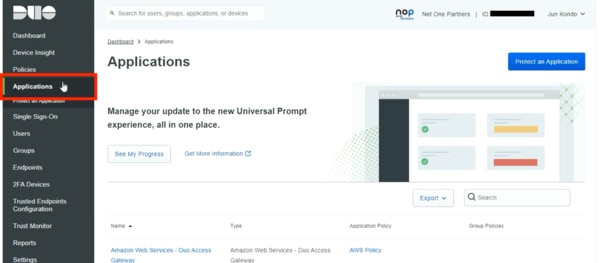

Duo セキュリティでの設定

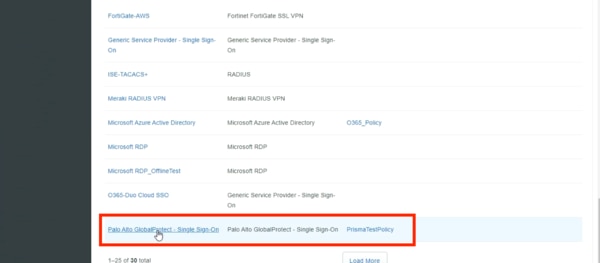

続いて、Duo セキュリティのダッシュボードに移ります。左側のリストの中から「Applications」を選択します。

そうすると、さまざまな連携候補となるさまざまな製品のリストが現れますので、ここからパロアルトのテンプレートを選択します。なお名称が、まだPrisma Accessの旧名称である「Palo Alto GlobalProtect」になっているので注意が必要です。

その後、上記の「Palo Alto GlobalProtect – Single Sign-On」を選択後に開いた画面にてPanoramaで設定したホスト名(ドメイン名)を入力します。

Prisma Accessでの設定

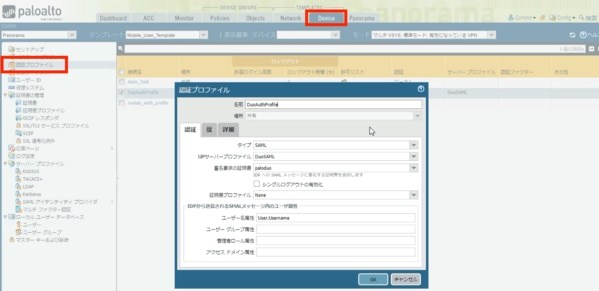

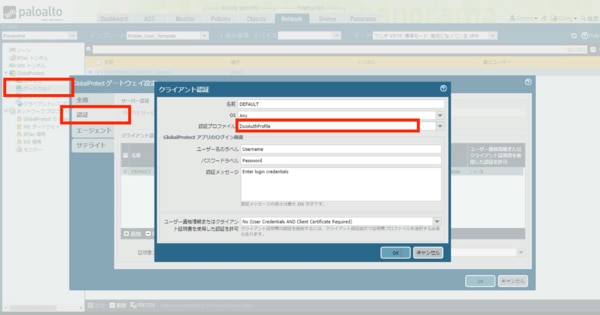

今度はPrisma Access側で認証の設定を行います。Prisma AccessとDuoはSAML認証を使用するので以下の画面の認証プロファイルを作成していきます。

認証プロファイルを作成するにあたってIdPサーバを指定する必要があります。(IdPサーバープロファイルって箇所ですね。)ここでDuoを指定する必要がありますので、まず初めにサーバープロファイルを作成していきます。

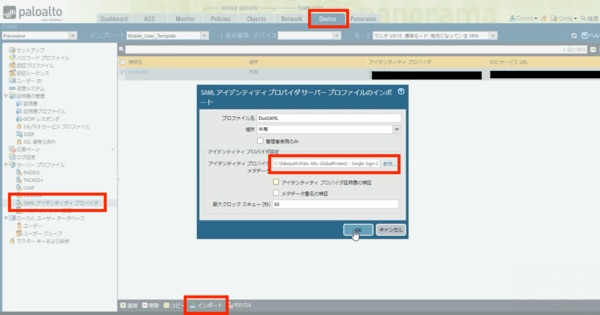

PanoramaへDuoの設定を入れるのは面倒くさそうですが、実は非常に簡単なんです。Duo側でメタデータをXMLファイルで用意しているので、それをPanoramaへインポートするだけで完了します。XMLファイルは、下記の画面のとおりDuo側の画面にある「Download XML」ボタンで設定用メタデータをダウンロードできます。

その後、Prisma Access画面内の下部にある「インポート」ボタンでダウンロードしたXMLファイルを読み込みます。これで必要なDuo側の情報がPrisma Accessに設定されます。

以下の「認証プロファイル」設定画面の中で、先ほど作成したDuo側の設定を入れていきます。この設定画面内の各項目の設定の仕方は、ここではすべて解説しきれませんが、Duoの公式ドキュメントに記載がありますので、詳細はそちらをご覧ください。

Duo公式ドキュメント<Duo Single Sign-On for Palo Alto GlobalProtect>

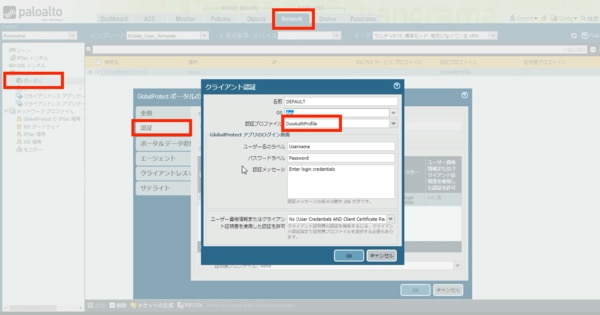

次に画面上部の「Network」タブを開き、左メニューの「GlobalProtect」-「ポータル」を選択し、GlobalProtectポータルの設定を行います。画面中央の「認証」のタブから先ほどインポートしたDuoの認証プロファイルを選択して設定を行い、先ほど作成した認証プロファイルを指定します。

最後に左メニューから「ゲートウェイ」を選択して設定します。先ほどの「ポータル」は、いわば認証をするための接続を行うポイントのようなものです。認証が完了すると、今度は通信を流すための接続ポイントが必要になり、それがこのゲートウェイです。つまり実際のトラフィックなどはこのゲートウェイを経由することになります。

この「GlobalProtectゲートウェイ設定」でも、先ほど設定した認証プロファイル情報などいくつかの項目を設定していきます。

詳細は割愛していますが、大まかにはこのような操作でDuoとPrisma Accessの連携の設定は完了します。

デバイスからアクセスしてみる

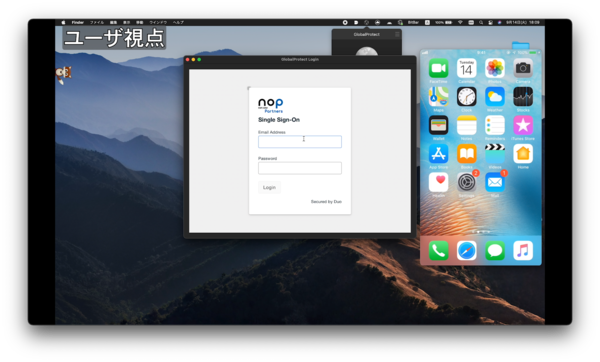

では、実際にモバイルデバイスからリモートアクセスしてみましょう。デバイスにはMacBookを使用し、二要素認証にはiPhoneを使用します。以下の画面はわかりやすいようMacBookのデスクトップ上にiPhoneの画面をオーバーレイさせています。※iPhone側の時間がずれていますが、同時刻のものとなります。

<今回はMacBookからのパスワード入力とiPhoneでの認証の2種類でログインを行う>

VPN接続には、端末にGlobal Protect のアプリケーションをインストールしておく必要があります。まず同アプリを起動し、「接続」をクリックします。するとポータル側で認証プロファイルが動き、まずはプライマリー認証が表示されますので、IDとパスワードを入力します。

<GlobalProtectアプリで接続>

<まずは端末からID、パスワードでプライマリー認証を行う>

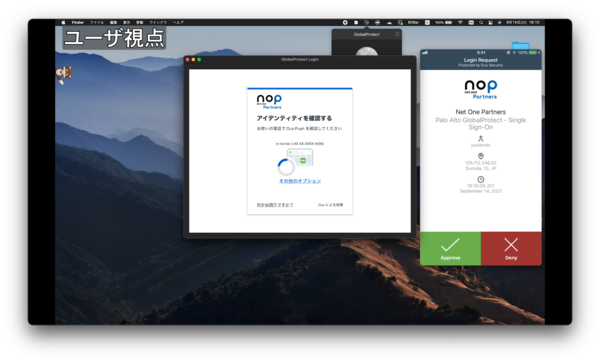

プライマリー認証が成立すると、Duo側でセカンダリー認証が起動します。iPhone側にはDuoアプリの通知が表示され、通知を押すとApproveまたはDenyと表示がされます。これが「Duo Push認証」です。Duoアプリは日本語でも表示が可能です。(私が調子に乗ってiPhoneを英語表記にしている為、英語となっております。)

<iPhoneのDuoアプリへ認証要求が来ていること分かる>

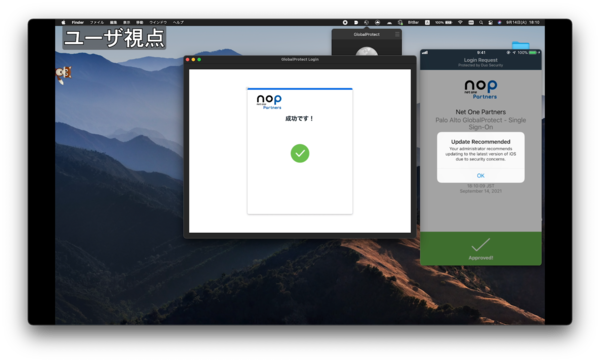

緑色のApprove(承認)ボタンを押と、MacBook側にも認証が成功したことが表示されます。これにより、Prisma Accessへの接続が確立されます。

<Duo側で承認されると、接続元の端末にも接続が成功したことが表示される>

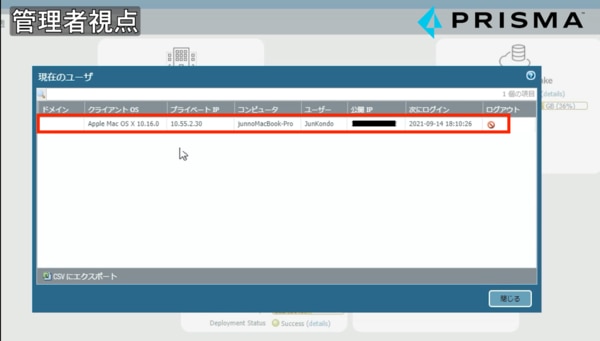

接続が確立されると、Panorama側で接続内容を確認することができます。問題なく接続が完了したことが分かります。

<Panorama側で接続状態を確認した様子>

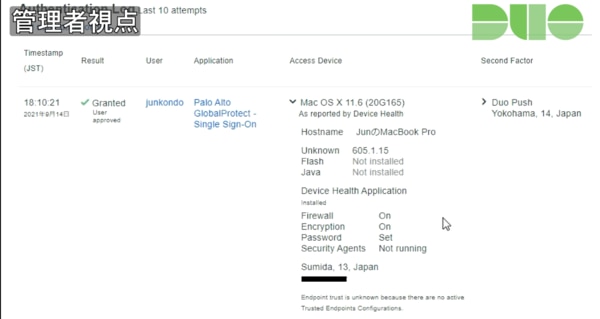

またDuoの管理画面でも、ユーザー名とアクセスに使用したデバイス、アプリケーションなどを確認できます。Authentication Logに接続クライアント情報が表示されます。

※デバイスにDuo Device Healthをインストールしている場合、デバイス名やOSのバージョンなども確認できます。

このように、Prisma AccessとDuo 比較的簡単な設定で連携・接続することができます。接続されたユーザーやデバイスなどの情報も管理画面から確認できるのが安心ですね。

VPNはテレワークでまだまだ活躍する技術ですが、不正アクセスによるセキュリティインシデントも発生しており強固な認証セキュリティを設けることが理想的です。ぜひ手軽に設定できるDuoの多要素認証を組み合わせて万全のリモートアクセス環境を構築してみてはいかがでしょうか?

■関連記事