パスワードからの脱却!Duoのパスワードレス認証とは

みなさまこんにちは。

セキュリティ系製品担当SEの小林と申します。

雨続きで気がめいりそうな毎日ですがいかがお過ごしでしょうか。

昨年日本でも販売が開始された多要素認証ソリューション「Duo」(Cisco Secure Access by Duo)ですが、おかげ様で多くのお客様からお問合せをいただいております。

お問合せ内容としては、従来のパスワードだけでの認証に不安を感じていることやゼロトラストネットワークにご興味を持たれたお客様が多いことが伺えます。

ちなみに、Duoの主な機能については以下の記事をどうぞ。

Duoですが、今年後半にパスワードレス認証のサポート開始が予定されています。

今回のブログではそのパスワードレス認証についてご紹介します。

目次[非表示]

- 0.1.パスワードレス認証って?

- 0.2.なぜ今パスワードレス認証?

- 0.3.パスワードレス認証に使われる技術

- 0.4.Duoでのパスワードレス認証

- 0.5.さいごに

パスワードレス認証って?

言葉の通り、パスワード「なし」で認証を行う認証方式です。

パスワードによる認証にはどんな問題があるのか、以下にいくつか例をあげます。

-

ユーザエクスペリエンスの低下

ある会社の調査によると1企業で使用するパスワード数の平均は191に上るとの結果が報告されています。

予想よりもパスワードを利用するシステムは多いと思いませんか?

191ものパスワードをそれぞれ作成し、記憶することは現実的ではありませんよね。だから同じパスワードの使い回しをしてしまうのは仕方がないのかもしれません。

パスワードの使い回しをしているとその1つのパスワードが流出してしまった場合、複数のシステムへのログインを許してしまう結果となります。

-

ヘルプデスクへの負担大

ユーザからの「パスワードを忘れてしまった!」「ロックされてしまった!」などの連絡がヘルプデスクには日々寄せられています。企業で利用するパスワードの数が多いほど、ヘルプデスクへのパスワードに関する問い合わせは増加する形となります。

-

脆弱なセキュリティ

不正侵入の81%以上はIDやパスワードの漏洩や、弱いパスワードが原因という調査報告があります。

パスワードによる認証には上記のような危険があります。これらの危険を回避するためにパスワード認証からの脱却が必要なのです。

なぜ今パスワードレス認証?

なぜ今パスワードレス認証がキーワードとなっているのでしょうか。

それには3つの理由があります。

- 生体認証を可能にする「顔」「音声」「指紋」の認識アルゴリズムとハードウェアセンサーの改良が進んでいること

- スマートフォンの普及が進み、スマートフォンがプライマリーのアクセスデバイスおよび認証の両方で利用されるようになったこと

- FIDO2規格の採用が加速していること(CTAP+WebAuthn)

パスワードに代わる認証方式として注目されているものが生体認証です。

生体認証をサポートできるデバイススマートフォンが普及したこと、生体認証の規格であるFIDO2に対応するシステムが増えていることから、今後パスワードレス認証が広まっていくことが予測されます。

ガートナー社の「Top 10 Security Projects for 2020-2021」でもパスワードレス認証は7つ目のトピックとしてあげられています。

パスワードレス認証に使われる技術

パスワードレス認証のキーとなる技術がFIDO2です。

2013年に生体認証やセキュリティキー等を用いた認証技術を標準化するための団体FIDO(Fast IDentity Online)が結成されました。

そして2018年にはこのFIDOの仕組みをWebで使えるようにしようという仕様FIDO2が登場しました。

FIDO2は CTAP (Client To Authenticator Protocol) と WebAuthn (Web Authentication API) から構成されています。CTAPはデバイスと認証器の通信プロトコル、WebAuthnはFIDOをWebで使用可能にする仕組み(Javascript API)です。

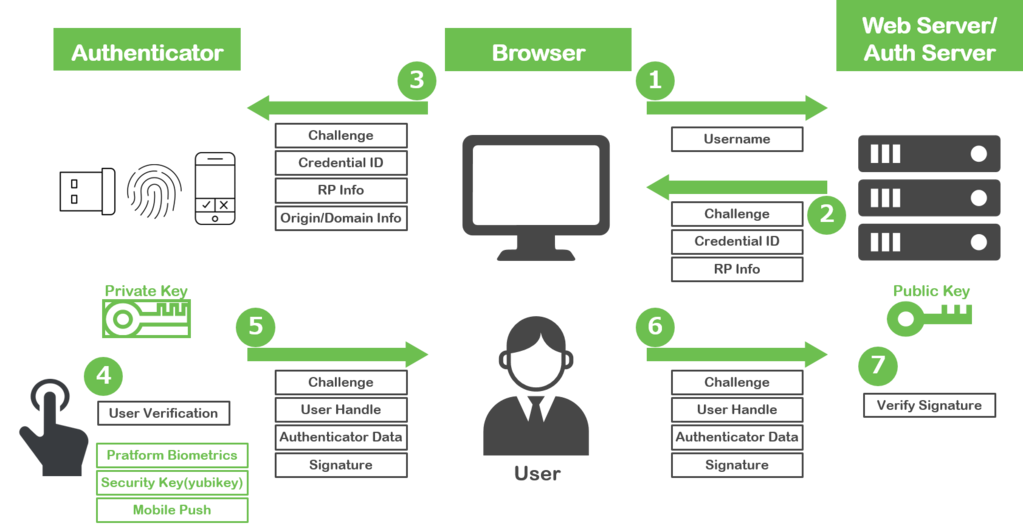

WebAuthnの主な構成要素は下記の3つです。

-

Authenticator(認証器)

ローカルでのユーザ認証やキーペアの管理、認証要求への署名等を行うデバイスのこと。内蔵型(例:スマートフォン)および外部型(例:Yubikey)の2つがあります。 -

RP(Relying Party) Client(ブラウザ)

WebAuthn APIを組み込んだブラウザにはGoogle Chrome、Firefox、Microsoft Edge等があります。 -

RP(Relying Party) Server

FIDO2を導入する対象のシステム/サービス。認証の処理を行う認証サーバと兼用されることもあります。

WebAuthnのポイントは公開鍵暗号方式であることです。Authenticatorが秘密鍵を持ち、RP Serverが公開鍵を持ちます。

公開鍵のみがネットワーク上を流れ、生体情報等の認証情報はローカル環境でのみ扱われます。もし、公開鍵が漏洩したとしても認証情報は漏洩しないということです。

WebAuthnによるパスワードレス認証の動作フローは下記図の通りです。

- ブラウザ上からWeb Server(Webサービス)へアクセスし、認証をリクエスト

- Webサービスに登録済みのユーザであることを確認し、チャレンジを含むレスポンスを返答

- Authenticatorを呼び出しWebサービスから送られてきたデータを渡す

- Authenticatorがユーザの本人確認を実施し、秘密鍵でチャレンジに署名

- AuthenticatorからBrowserへ署名済みチャレンジを渡す

- BrowserからWeb Serverへ署名済みチャレンジを渡す

- Web Serverがデータベースに保存済みの公開鍵で署名済みチャレンジを検証。検証が成功した場合、認証が完了したことを知らせるレスポンスをBrowserへ返答

WebAuthnの詳細については以下のページをご参照ください。

Duoでのパスワードレス認証

セキュアかつ効率的な認証をユーザに提供するため、Duoは段階的にパスワードレス認証の実装を進めてきました。

まずパスワードへの依存を減らすために多要素認証を、次にパスワードの利用を少なくするためにSingle Sign Onのサポートを開始しています。

そしていよいよ2021年後半には、真のパスワードレス認証のサポートが始まります。パスワードに代わる認証方式としてFIDO2/WebAuthn、Security Key、Duo Pushが採用される予定です。

Duoのパスワードレス認証ではPCのカメラで顔を映すだけなど、1ステップで認証を完了できます。そのためユーザビリティは非常に高いものとなっています。

なお、ユーザから見た認証は1ステップで完了しますが、中身をみると①その人が誰か?②何を持っているか?(Authenticatorは?秘密鍵は?) の2つからなる2Factor認証となっています。そのため高いセキュリティを確保が可能です。

Duoのパスワードレス認証の動作イメージについては以下の動画とデモサイトにてご確認ください。

さいごに

ここまでパスワードレス認証をご紹介してきましたが、セキュアな認証を行っていくためにはパスワードから脱却するだけでは不十分です。より安全にサービスへアクセスをするためには、アクセスしているデバイス自体が脆弱なものではないことを証明する必要があります。

Duoは、デバイスの健全性チェック機能を持ち、また継続的なリスク検出機能も持ち合わせています。これにより、Duoは安全なデバイスでアクセスしてきた信頼できるユーザに最低限の権限を付与することで、ゼロトラストを実現します。

簡単ではありますが、Duoでのパスワードレス認証のご紹介でした。

もしご興味がございましたら、是非、お気軽に弊社営業担当までお問合せいただければと思います。