OPSWAT社による「未知のマルウェア」「ゼロデイ攻撃」への対策方法について

こんにちは!

みなさま、6/12~6/14に行われた、大型IT展示会「Interop Tokyo 2024」には行かれましたでしょうか?

私は3日目に訪問しましたが、例年よりも多くの方がいらしていて、とても賑わっておりました。

(昨年よりも、3日間のトータルで5000人ほど来場者が増えていたみたいです!)

今回訪問した中でピックアップしたいのは

Interopで行われた講演のうち、OPSWAT JAPAN株式会社 取締役社長 高松氏による

「史上初の第三者機関の無害化100%評価を獲得、マルウェア・ゼロデイ攻撃の完全な対策とは?

〜ITから、SBOM、そして、OTセキュリティ対策のOPSWAT〜」

の講演についてです。

🔼講演を行うOPSWAT JAPAN代表の高松氏

本記事にて、ゼロデイ攻撃へのOPSWAT社独自のアプローチ方法をご紹介しておりますので、ぜひご一読ください。

目次[非表示]

- 1.昨今のマルウェア・ランサムウェアについて

- 2.OPSWAT社のアプローチ

- 2.1.Adaptive Sandbox

- 2.2.SBOM

- 3.OTネットワークへの脅威対策

- 4.まとめ

昨今のマルウェア・ランサムウェアについて

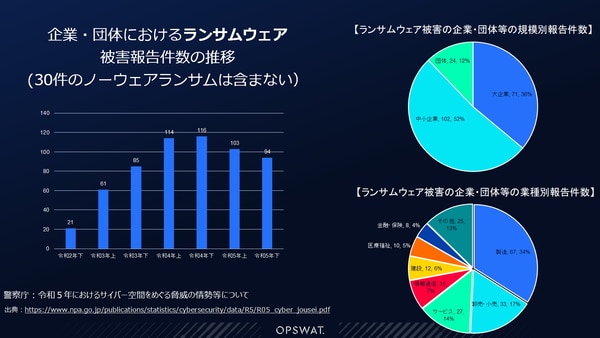

まず、国内のランサムウェアの被害や感染経路はどうなっているのでしょうか。

警視庁の情報によると、ランサムウェアの被害は年々増えております。

※以下のグラフには、最近発見されたノーウェアランサム(データを暗号化することなくデータを窃取した上で、企業・団体等に対価を要求する手口)30件は含まれていないので、

これを足すと、被害件数が年々増えていることが分かります。

また、被害件数が多いのは、中小企業・製造業となっています。

このようなマルウェアは以下のような感染経路で入ってきます。

・メールに添付されたファイルを開く、SMS/SNSのリンクを開くことによる感染

・Webサイト経由でファイルダウンロード、共有ファイルによる感染

・OSやその他脆弱性があるパソコンからの感染

・VPN機器やリモートデスクトップからの感染

・USBやHDD接続によるファイル経由による感染

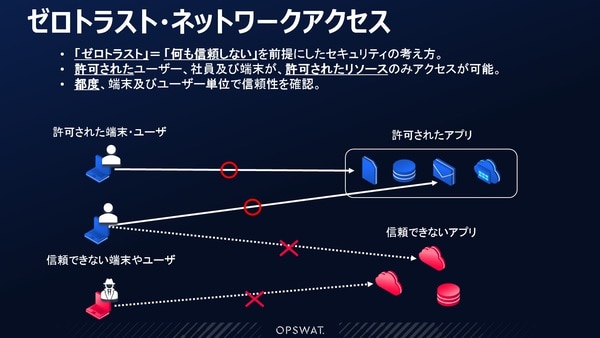

マルウェアに対する一般的な対策としては、EPPやEDRを利用して

許可されたユーザー、社員及び端末が、許可されたリソースのみアクセスできるようにしたり、

都度、端末及びユーザー単位で信頼性を確認するといった形が取られています。

ただ、これだけだと不十分であると、高松氏は指摘。

毎日、1 時間ごとに14,000個の新しいマルウェアが出現し、

1年に換算すると1億900万個のマルウェアが出現していると言われています。

このような未知のマルウェアに対して従来の対策では守り切れない!

では、OPSWAT製品ではどのような対策がとれるのでしょうか。

OPSWAT社のアプローチ

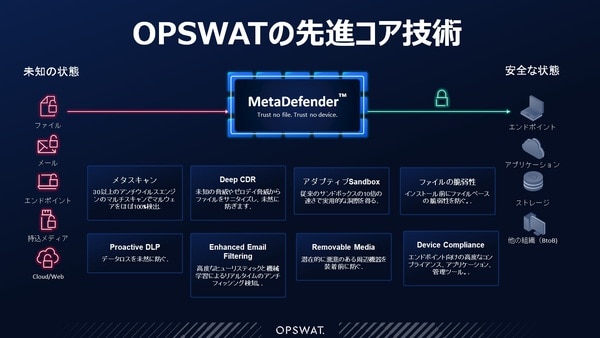

社外から入ってくる未知のデータ、リンクやメディアに対して、複数のアプローチ方法を組み合わせ、深層防御することで既知・未知のマルウェアへの対策を施します。

・複数のアンチウイルスエンジン処理を重ね掛けし高検知率を実現する「マルチスキャン」

・脅威となりうる要素を無効化し、更にファイルとして再構築出来る「Deep CDR」

・上記でイレギュラーと検知された際に静的/動的にファイルを解析する「Adaptive Sandbox」

・インストーラーなどのファイルの場合、脆弱性が事前に無いか確認する「ファイルベースの脆弱性検出」

・マイナンバー、クレジットカード、IPアドレスなど個人情報を検知する「Proactive DLP」

・ソフトウェアのコンポーネントを生成することでコンプライアンスを維持できる「SBOM」

「マルチスキャン」と「Deep CDR」の詳細な技術内容については、過去のブログをご参照下さい。

ちなみに!

「Deep CDR」については、今年行われたファイルベースの脅威に対する有効性のテストで、第三者機関(SE Labs)から史上初の正確性100%を取得を取得したそうです!

OPSWATの技術は、マルウェアを検知しているわけではなく、PDF等のファイルの中に含まれる不要なスクリプトを強制的に削除することで、100%安全なものになるとのこと。

そのため、既知の脅威なのか、未知の脅威なのか関係なく、脅威を取り除ける技術を実現しています。

OPSWAT社の深層防御の中で、メインは、「マルチスキャン」と「Deep CDR」ですが

今回ご紹介したいのは、「Adaptive Sandbox」「SBOM」、2つの機能についてです。

Adaptive Sandbox

「Adaptive Sandbox」は未知の脅威に対して、動的・静的分析どちらも行えます。

Sandboxといえば、仮想OS上に検体を動かしてMalicious(悪意のある)ファイルでないかを確認するのが一般的です。

このやり方だと仮想OSを使うことによって、フィンガープリントが流失し、Dark Web等に登録されて、回避策が立てられてしまう可能性があります。しかし、OPSWATのSandboxは仮想OSは使わず、ファイルを強制的にエミュレーション(模倣)してファイルの動きを見る形をとっているそうです。このやり方であればフィンガープリントも残らず、動的解析ができそうですね!

また、従来の仮想OS利用するSandboxと比較して、OPSWATのAdaptive Sandboxは処理速度が非常に高速なのも特徴だそうです。

SBOM

続いて「SBOM」についてです。

SBOM=ソフトウェア部品表 であり、ソフトウェア一覧表を出力することができるものです。

ユースケースの一例としては、自社が作ったソフトウェアやバイナリに脆弱性がないか、第三者のフリーウェアも組み込んでいる場合、著作権等に問題はないかユーザーへ証明したいといった例が挙げられます。

SBOMは、米国が大統領令に署名したことが発端で、国内では経済産業省より「ソフトウェア管理に向けた SBOM(Software Bill of Materials)の 導入に関する手引ver2.0(案)」が出ており、現在、非常に需要が高まっております。

SBOMだけの製品もある中で、OPSWATの製品を使うと、1つの製品のみで他の技術とSBOMを同時に利用できるため、非常に利便性が高いと感じました。

上記に記載したような複数の技術を組み合わせて深層防御をすることで、 OPSWAT社独自の高精度なセキュリティ対策を実現しています。

OTネットワークへの脅威対策

ここまではいわゆるITネットワークへのセキュリティ対策をご紹介してきました。

このITセキュリティ対策技術は、OTネットワークへも流用可能であり、OPSWAT社はOTセキュリティにも力を入れているそうです!

OPSWAT社のOT商材を少しだけ紹介させていただきます。

・Kiosk:ポータブルメディア(USBやCD、SDカード等)上のファイルやデータをスキャンする

・OT Security:OT資産の可視化とOT用IDS

・Netwall:OT用ファイアウォール

・MetaDefender Drive:デバイス端末全体をスキャン

・Industrial Firewall & IPS:OT用IPS

ちなみにですが、弊社に上記の機器をご紹介するデモ環境「CIPラボ」がございます!

具体的に「どのように動くの?」「実際に見てみたい!」といったご要望がある場合は、ぜひ気軽にご連絡いただければと思います!

まとめ

今回の講演では、日々生まれ続けるマルウェアに対して

「OPSWAT社の実現している深層防御がいかに重要か」について説明されていました。

マルチスキャン・Deep CDR・Adaptive Sandbox・SBOMを利用することで

様々な角度からマルウェアにアプローチし、より安全な状態でファイル利用できるため、今後も需要があり続けるのではないでしょうか。

弊社ネットワンパートナーズはOPSWAT JAPAN社の販売パートナーであり

数多くのお客様、業種/業界へOPSWAT社製品を通じて「無害化」「ゼロトラスト」の支援をして参りました。またそれ以外にも、様々な角度からプロフェッショナルなセキュリティのご提案・販売支援をしております。

本ブログにてご紹介させていただいたソリューションの導入や販売・提案をご検討中のお客様は、お気軽に弊社営業担当あるいは問い合わせフォームまでお問い合わせください。

最後までご覧いただき、ありがとうございました。

関連記事