第7回:自治体の強靭化対策とOPSWAT MetaDefender(Excel 4.0 マクロとEmotet)

みなさん、こんにちは!Team OPSWATです。

今年は例年に比べて暖かい日が多く桜の開花が早いとのことで、気が早い話ではありますがお花見散歩ができるようになることを今か今かと楽しみにしています。

今回は連載ブログの第3回で取り扱った「自治体の強靭化対策とOPSWAT MetaDefender」の追記編という形で「Excel 4.0 マクロとEmotet」について取り上げたいと思います。

【第3回ブログリンク】

「Excel 4.0 マクロ」の駆け込み確認が突然に。。。。

自治体市場の特性で2月後半から2022年度の入札準備や対応に追われていた先週末のこと、夕方になって突然問い合わせが入ってきました。

「OPSWAT MetaDefender CoreではExcel 4.0 マクロに無害化処理に対応していますか?」

OPSWAT MetaDefender Coreの無害化対応ファイル拡張子数は120種類と豊富なので、いつもの拡張子適合仕様の確認かな、と思い精査確認をしようとしたところ。。。。OPSWAT MetaDefenderを導入いただいているITパートナー様から同様の確認が立て続けにメールボックスに飛び込んできていて「なんじゃ、こりゃ!?」と驚きました。

【OPSWAT MetaDefender Core(Deep CDR)ファイル拡張子一覧】

問い合わせ急増の背景は「Excel 4.0 マクロ」に仕込まれた「Emotet」だった!。。。ぽい。

同日に立て続けに同じ確認が入ることはまれなので、何が起こったのだろう?と確認依頼元のITパートナー様にそれぞれ状況を伺ってみると、どうも以下のような背景があることがわかってきました。

「Excel 4.0 マクロに仕込まれたEmotetで被害にあわれた団体が発生したようだ。」

本年年始から新種のEmotetが猛威を振るっているのは多くの被害報告で明らかですし、サプライチェーン被害によって日本を代表する完成車メーカの生産が停止したインシデントは記憶に新しいところです。

総務省の「地方公共団体における情報セキュリティポリシーに関するガイドライン(令和2年版)」に基づけば、LGWAN系の接続にあたって危険因子の除去及びないことの確認などファイル無害化処理に代表されるセキュリティ対策によって対策されるべきリスクであり、それゆえに自治体強靭化市場の関係者の間で大きな反響があったのだろうと推察しました。実際の被害がインターネット接続系の環境で発生したのか、LGWAN系の環境で発生したのかは私たちもわかりませんが、自治体様からすれば「自分たちの無害化環境は大丈夫か?」、ITパートナー様からすれば「自分たちが導入したファイル無害化製品の対応状況はどうなっているんだ?」と、急ぎの確認照会が急増することは至極もっともなことだと感じました。

でっ、早速OPSWAT MetaDefenderで検証やってみた!

でっ、肝心のOPSWAT社ですが、OPSWAT社としてはすでに2021年7月の時点でExcel 4.0 マクロアタックの攻撃手法は把握しており、以下の通り対応をアナウンスしております。

それならば、ということで急増した問い合わせ対応と合わせて、弊社の製品エンジニアたちが実際にOPSWAT MetaDefender Coreを使ってExcel 4.0 マクロファイルの無害化処理検証を実施いたしました。

検査対象としたサンプルファイルはこれ!

GitHub上で公開されている疑似マルウェア入りのサンプルファイル6つを使ってみました。

※リンク先のDownloadボタンを押下しない限りはダウンロードされません。

(1)DownloadFile\DownloadFileGithub.xls

(2)DownloadFile\DownloadFileObfuscatedGitHUB.xls

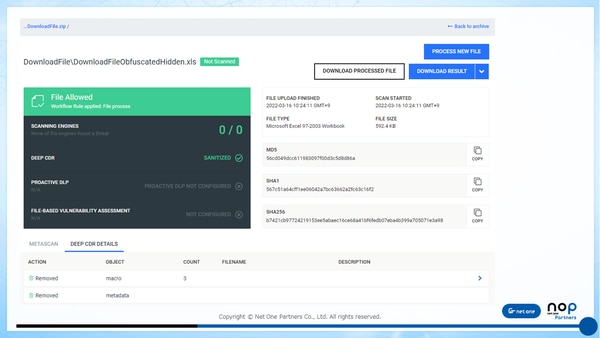

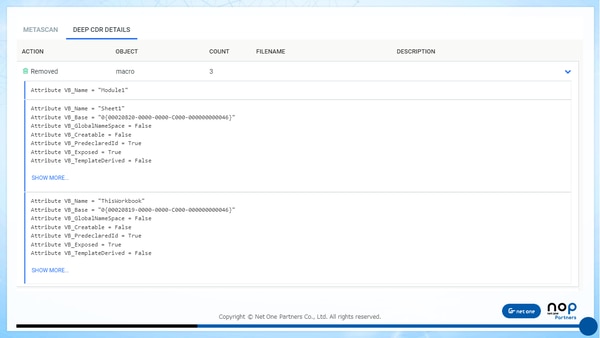

(3)DownloadFile\DownloadFileObfuscatedHidden.xls

(4)DownloadFile\DownloadFileObfuscated.xls

(5)DownloadFile\DownloadFileObfuscatedVeryHidden.xls

(6)DownloadFile\DownloadFile.xls

いずれもファイル内部のExcel 4.0 マクロに疑似脅威ファイルやプログラムが仕込まれています(もちろん疑似検体です)。

でっ、肝心の検査結果は。。。。

結論から申し上げると上記の6つのファイルすべてに対して複数マルウェアエンジンを並列処理で動かすマルチスキャンエンジンはマルウェア検出・ブロックを行うとともに、ファイル内のマクロ無害化処理(除去)を行い安全なファイルへ浄化することができました。

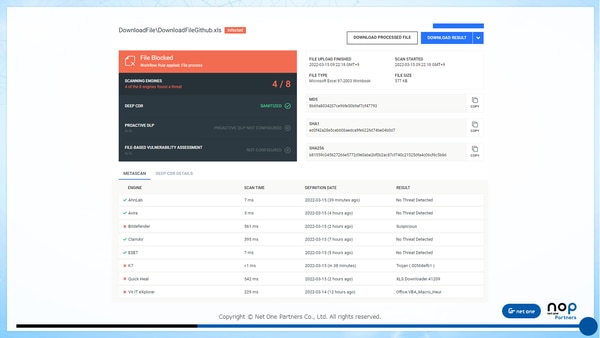

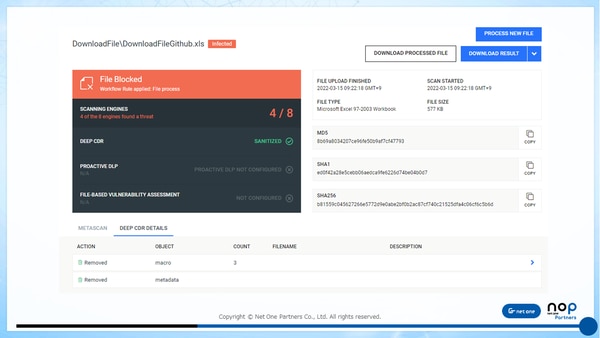

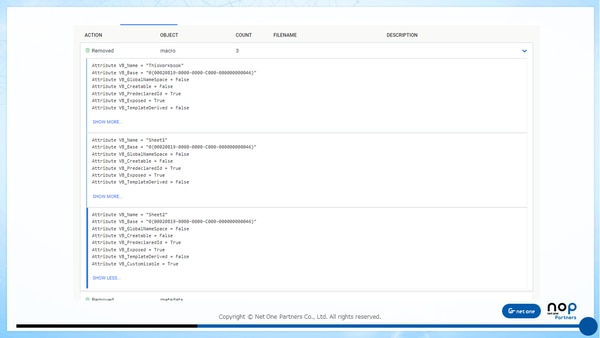

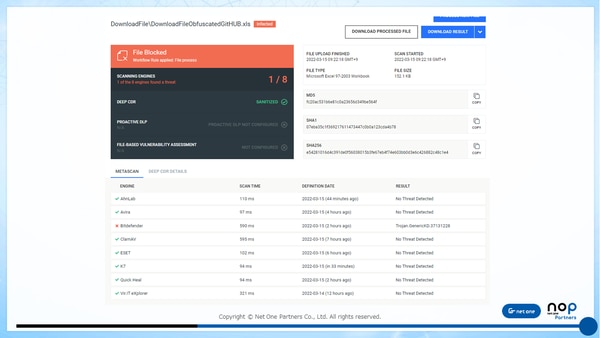

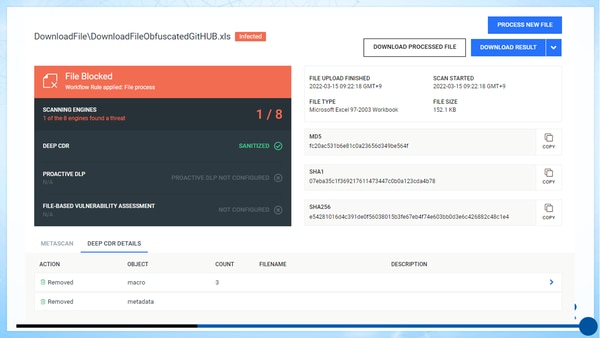

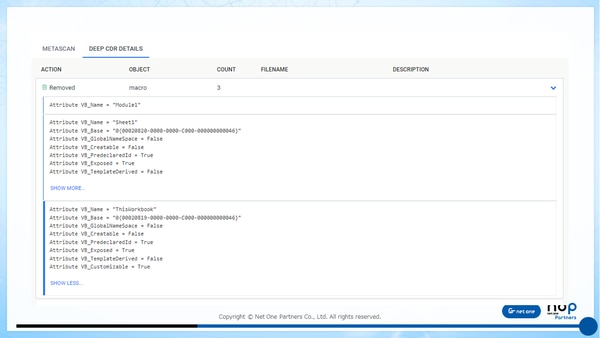

検査結果の一例として(1)DownloadFile\DownloadFileGithub.xlsと(2)DownloadFile\DownloadFileObfuscatedGitHUB.xlsの検査結果を共有させていただきます。いずれのマルチスキャン・ファイル無害化処理も1つ目のスライドがマルチスキャンによるマルウェア判定結果、2つ目のスライドが無害化によるExcel 4.0 マクロ除去のサマリ状況、3つ目のスライドがExcel 4.0 マクロ除去の詳細となっております。

【(1)DownloadFile\DownloadFileGithub.xlsの検査結果】

【(2)DownloadFile\DownloadFileObfuscatedGitHUB.xlsの検査結果】

まとめ

ポイントとなるのはOPSWAT MetaDefender Coreの無害化処理によるマクロ除去処理もさることながら、マルチスキャンによるブロック処理です。2つのファイルのマルチスキャンの検査結果の通り、(1)のファイルでは8つのエンジンのうち4つのエンジンがマルウェア判定を下していますが、(2)のファイルでは8つのエンジンのうち1つがマルウェア判定を下しています。第2回のブログでも触れた通りこれがまさにマルウェア検査エンジン1社1社の検知性能のばらつきを示しています。

OPSWAT MetaDefenderはこのようにマルウェアに対して高い平均検知率を実現するマルチスキャンエンジンとマルウェア判定されなかったファイルに対する無害化処理を提供することによって安全確実にファイル取り込みを実現するための高度なファイルセキュリティを提供しております。

こちらのブログでは検証結果概要の案内となりますが、詳細な検証結果共有を希望される方は右上のお問い合わせより要望いただければ、私たちTeam NOPSWATから共有させていただきます。

追記:Deep CDR(無害化)エンジンのみの検証結果公開!

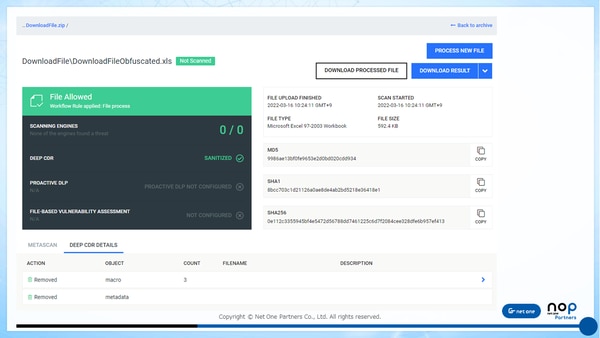

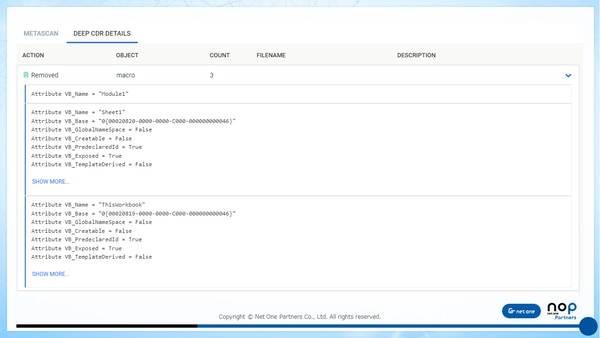

本ブログ公開後、「Deep CDRエンジンだけの処理結果も知りたい」というリクエストを複数頂いたのでこちらも検証を行いました(マルチスキャンエンジンとDeep CDRの検証ファイルと同じ内容です)。

結論を申し上げますとマルチスキャンエンジンを使わない場合でもDeep CDRエンジンの方できちんとExcel 4.0 マクロ情報の除去処理が完了しております。

【(3)DownloadFile\DownloadFileObfuscatedHidden.xlsの無害化処理結果】

【(4)DownloadFile\DownloadFileObfuscated.xlsの無害化処理結果】

【OPSWAT連載ブログ】