第6回:病院・医療情報システムのランサムウェア対策としてのOPSWAT MetaDefenderシリーズ(1)

みなさん、こんにちは!Team NOPSWATです。

これまで第3回ブログで自治体強靭化市場、第4回・5回で工場・プラント市場を取り扱ってきました。今回は病院・医療情報システムとOPSWAT MetaDefenderシリーズについて取り扱わせていただきます。

特に昨年2021年10月に発生した病院でのランサムウェア被害は電子カルテ情報を暗号化し、医療行為を停止に追い込むインシデントとして世間を震撼させました。インシデントに関するニュース記事を見て、直接的・間接的に考えうるリスクに対してOPSWAT MetaDefenderシリーズは有効な解決策となりえるので病院・医療機関における医療情報および医療情報システムの歴史を織り交ぜながらご紹介を進めさせていただきたいと思います。

■医療情報とは?

病院・医療機関と医療情報システムについて考える前に、まず医療情報とは何かということについて触れさせていただきます。捉え方としては法令上どのような属性の情報であるか、医療情報に含まれる情報にはどんなものがあるか、それぞれの観点で説明します。

まず法令上はどのような属性の情報であるかについてはずばり、個人情報保護法の中でももっとも守るべき情報の一つとして定義づけられています。

個人情報保護法 第二条 第三項

この法律において「要配慮個人情報」とは、本人の人種、信条、社会的身分、病歴、犯罪の経歴、犯罪により害を被った事実その他本人に対する不当な差別、偏見その他の不利益が生じないようにその取扱いに特に配慮を要するものとして政令で定める記述等が含まれる個人情報をいう。

個人情報の中でも医療情報の特殊性は上記条項の通り、個人情報保護法においても特に「要配慮個人情報」として特別視される機微な情報として定義されていることです。この法令的に機微かつ要配慮といわれる情報属性こそが医療情報の器である医療情報システムのセキュリティ対策要件の柱となっていることをご理解ください。

この医療情報に該当する代表的な情報は患者の個人情報に紐づく病理歴、診察歴や調剤歴ですが、それぞれの情報項目の細部に含まれる属性情報も当然該当します。

・生体情報

機能的情報:生化学検査の数値結果、心電図波形など

形態的情報:病理検査、X線・CT画像など

病因的情報:ウィルスや細菌の病態情報

・症候的情報

主観的情報:主訴など患者の自覚的症状

客観的情報:医師の観察に基づく病態情報

・価値判断情報

医療職の思考過程から得られる診断、治療、余語の判断情報

そしてこれらの事実の記録情報の代表格が医療カルテ(およびその付帯情報)となります。そのため医療カルテは医療情報の中でも第一に守るべき情報として取り扱われています。

■医療情報と電子化の関わり

日本における現在の医療制度や体制、技術の起源は明治時代に遡ります。日本の近代化は様々な分野で欧米各国を手本に整備が進みましたが、殊に医療に関してはドイツの制度や体制、技術を手本に高度化、進歩してきたことは周知のとおりです。当時も医療カルテは存在していましたが、それは紙媒体として医療機関の物理建屋内で管理されていました。当時は当然現在のようなコピー機やインターネットの環境はありませんから物理的盗難による漏洩や火災・天災やヒューマンエラーによる廃棄・紛失などがない限りは現在のような情報漏洩・紛失というリスクは極めて低かったと考えられます。また仮に漏れたとしても当時の日本の教育水準で医療専門語用語やドイツ語で書かれたカルテが一般に理解されたとは考えにくく、今日のように問題化するリスクも低かったものと考えられます(当時の大物政治家や軍部といった国を牽引する立場の方々の場合は当時であってもこの限りではなかったと思います)。

ところが第二次世界大戦以降、世界の様々な分野にコンピュータ技術が進出していきます。医療の世界も例外ではなく、日本ではまず医療および医療事務業務の部分効率化を目的に1970年頃の医事会計のシステム化に始まり、全体効率化のオーダエントリーシステム・医用画像情報システム(PACS)の普及が進み、20世紀末には医療および医療事務業務のプロセスの共有化を目的とした電子カルテシステムが産声を上げ、今日様々な医療機関に普及が進んでいる状況です。対をなす形で診療記録の観点でも医用画像情報、医師による診療後の各部門への指図情報、カルテ情報の電子化が進んでいます。

そこに今や生活必需品となったネットワーク(インターネット)が登場してくることで今日の医療情報システムのセキュリティ対策というイシューの下地が形成されて行きます。

■医療情報システムとネットワーク、医療情報の所在とセキュリティリスクの広がり

日本では大企業を皮切りに1980年代のPCやワークステーションの普及、1990年代のネットワーク化が進み、2000年代にはいると個人・家庭のレベルまで含めて爆発的にネットワーク(インターネット)が普及したのは周知のとおりです。医療の世界も同様で前述のシステム化・情報の電子化の流れと合わせてネットワーク(インターネット)の利用が進みます。

医療の世界でネットワーク(インターネット)が求められた理由は以下とおりです。まずは病院ごとに医療及び医療事務業務の効率化を図ることを出発点に始まった医療情報のシステム化ですが、各所で情報化が進んでくると医療情報のネットワーク(インターネット)共有のニーズが出てきました。具体的には医療という観点でみれば症例ケースの交換や、難症例の複数医療機関での共同診療、医療事務の観点でみれば診療報酬の請求や診療用薬剤や器具・設備の発注など、他の分野でも見られるコラボレーションの円滑化や業務効率向上のためのデジタル化促進のニーズの顕在化です。とはいえ、医療情報は冒頭で説明した通り個人情報の中でも特に要配慮な情報のため、病院を離れたところに医療情報が所在することのリスクと対策について慎重に検討されながらネットワーク(インターネット)利用がゆっくりと進展しました。この議論のアウトプットこそが医療情報を取り扱う上での基本指針となる3省2ガイドライン(旧3省4ガイドライン)となります。

■3省2ガイドライン(旧3省4ガイドライン)とは?

3省2ガイドラインとは厚労省・経産省・総務省が関わる医療情報の取り扱いに関する2つのガイドラインのことです。現在は厚労省『医療情報システムの安全管理に関するガイドライン 第5.1版』と経産省・総務省『医療情報を取り扱う情報システム・サービスの提供事業者における安全管理ガイドライン』が該当します。この中では前述した医療情報を適切な管理実現のために病院・医療機関は○○しなさい、病院・医療機関の医療情報を扱う外部事業者は○○しなさい、病院・医療機関から医療情報を預かる事業者は○○しなさい、と医療情報が生成される病院・医療機関とそのステークホルダー間でなすべき対策指針や対策要件が明示されています。2020年8月以降、3省2ガイドラインになっておりますが医療情報とネットワーク(インターネット)利用の歴史を振り返るうえでは旧3省4ガイドライン時代のガイドライン構成を用いた方が伝えやすいので以下、過去のガイドライン構成を整理します。

・旧3省4ガイドラインの構成

厚労省『医療情報システムの安全管理に関するガイドライン』(H17~)

経産省『医療情報を受託管理する情報処理事業者における安全管理ガイドライン』(H20~)

総務省『ASP・SaaS における情報セキュリティ対策ガイドライン』(H20~)

総務省『ASP・SaaS 事業者が医療情報を取り扱う際の安全管理に関するガイドライン』(H20~)

まず現在の2ガイドラインでも、過去の4ガイドライン時代でも柱となるのは厚労省『医療情報システムの安全管理に関するガイドライン』です。平成17年のe-文書法の制定を踏まえ、医療情報の電子化・電子保存および運用管理の強化が必要になることを見越して公示されたことが契機です。本ガイドラインの主役はまさに医療情報が日々生成・更新される病院・医療機関で、病院・医療機関において組織的・技術的・物理的にきちんと医療情報管理しなさいという対応要件がまとめられています(医療情報の所在は基本的に病院・医療機関内が中心となっています)。

一方、経産省・総務省ガイドラインは病院・医療機関での医療情報の電子化・電子保存および適切な運用管理のその先、事業者が医療情報を運用管理する、ないしは医療情報の処理のために外部サービスを利用するというところを見越したガイドラインになっております(医療情報の所在が外部事業者に移って要件整理されています)。そのため経産省ガイドラインでは医療情報を含む情報資産を「ホスティング・ハウジングサービス」として扱う事業者を中心に組織的・技術的・物理的対策要件が定義されていました。一方で総務省ガイドラインでは前提として日本の最重要インフラ(政府、防衛、医療、自治体、社会インフラ、金融など)を担う組織全般に対してASP/SaaSを提供する事業者向けに可用性担保やサービスレベル、セキュリティ強度を定めた『ASP・SaaS における情報セキュリティ対策ガイドライン』を公示した上、さらに要配慮の医療情報については厚労省ガイドラインや総務省ガイドラインを踏まえて医療情報専用のガイドラインを公示した経緯があります。

ここに近年、クラウドサービスが普及してきたことで歴史的な情報の外部サービスの提供形態としてはハウジング・ホスティング=>ASP/SaaS=>クラウドサービスと変遷があったものの、今日においては一本化しようということで経産省・経産省の3ガイドラインまとまったものが今日の『医療情報を取り扱う情報システム・サービスの提供事業者における安全管理ガイドライン』となります(正確に申し上げますと旧3省4ガイドラインが前3省3ガイドラインになって現在にいたります)。

■2021年10月発生の西日本の病院でのランサムウェア被害

すでにたくさんのニュースで報じられている通り、昨年10月に西日本の病院でランサムウェアによって電子カルテシステム・医事会計システムがすべて暗号化されて医療サービスや診療報酬請求などすべてのサービスが停止するという情報セキュリティインシデント、いや「災害」と呼んだ方が適切なレベルの事故が発生しました。原因についてはいまだ究明中なものの、病院内システムを外部事業者がメンテナンスするためのネットワーク機器を介して攻撃集団がランサムウェアを送り込んだ可能性が高いとのことです。

いくつかのニュース記事を拝見していると現場の病院の惨事は錚々たるもので、地域患者のみなさんからすると治療から診療、お産どころか緊急搬送患者まで医療サービスが受けられない、病院の医師・職員の方々は可能な限りの医療サービスを継続するとともに、病院内PCやサーバの全台のマルウェア検査による感染状況調査や感染機器のネットワーク切断、感染機器の復旧と想像を絶する対応に追われたことが伝わってきます。それでも記事の中で光明を感じたことは被害にあわれた病院が前述の3省2ガイドラインに即してBCP(大災害などで医療情報システムが麻痺した際の病院機能継続の計画)をまとめていたことで、極限の状況下でも可能な範囲での医療サービス継続とセキュリティ事故の原因究明、再発防止策の立案を進められているということです。ともすると医療行為の重要性の前に3省2ガイドライン適合の優先度が後回しにされる現場がないわけでもない中で、遵守していた地域医療の中核を担う病院でさえもこのような被害に見舞われることがにわかに信じがたく感じるとともに、対策を打たないと第2、第3の被害が出かねないと感じました。

今回のニュース記事を追っていると外部事業者が医療情報システムのメンテナンスに使うネットワーク機器がランサムウェアの侵入経路である可能性が高いという点がフォーカスされていますが、私たちは電子カルテの暗号化という直接の被害をもたらした真の原因はランサムウェア「ファイル」(もしくはランサムウェアを病院内でばらまくプログラム「ファイル」)であると考えています。もちろんその前段階としてファイアウォール攻略や認証攻略といった侵入プロセスが存在しますし、その対策は不可欠です。ただ、良いか悪いか別にして最悪ランサムウェア「ファイル」が発動しない限りは巨大なシステム停止リスクが内在する状態だけでは暗号化=各種判断情報の凍結=医療サービス・医事会計の停止に至らないという点において真の原因をランサムウェア「ファイル」と考えています。

■病院・医療情報システム保護手段としてのOPSWAT MetaDefenderシリーズ

これまで連載ブログで紹介してきたOPSWAT MetaDefenderシリーズはまさに「ファイル」そのものの安全性検査(必要に応じてファイル内部の危険因子を除去する)を提供するセキュリティゲートウェイ製品です。

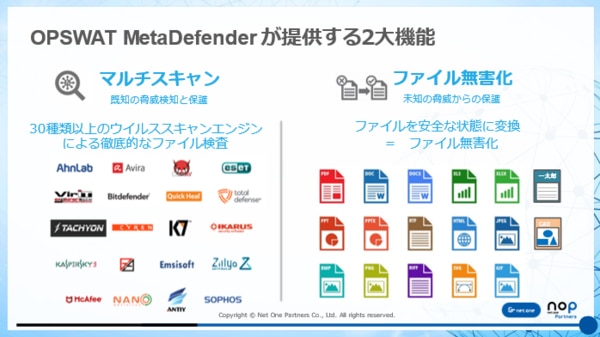

中核となる検査エンジンの機能は過去連載でも取り上げた通り、複数マルウェア検査エンジンによるファイル検査=マルチスキャンエンジンと必要に応じてファイル内部の危険因子を除去するファイル無害化のエンジンです。

特にマルチスキャンエンジンについては以下の点が1つのマルウェア検査エンジンでファイル検査を行うケースと比べた優位点となります。

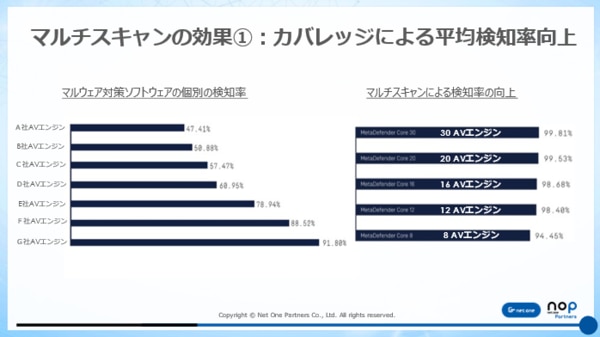

①複数マルウェア検査エンジンで並列検査を行うため、検査ごとの平均的な検知率が向上する。

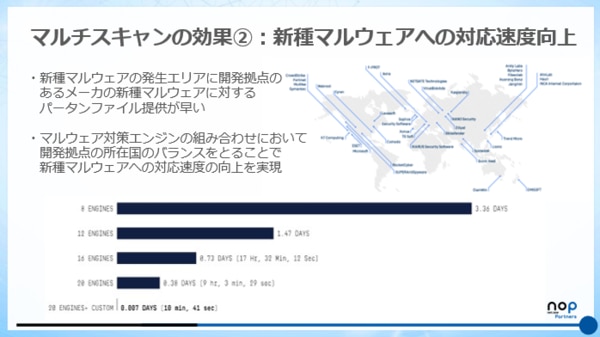

②複数マルウェア検査エンジンがパターンファイルアップデートを行うため新種マルウェア・ランサムウェアへの対応速度が平均的に向上する。

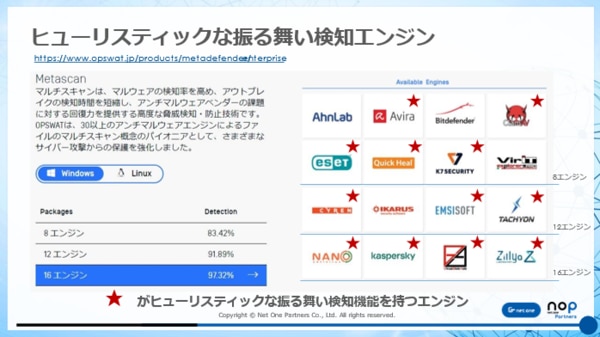

③マルチスキャンに採用されるマルウェア対策エンジンにはヒューリスティック(静的)な振る舞い検知の機能を実装したものが採用されているため、クローズド環境に近いファイル検査でも未知のマルウェアに対する検知能力を有している(参考:8つのマルチスキャンエンジンの場合でも5つがヒューリスティックな振る舞い検知機能対応)。

特に③の機能については稼働中、ネットワーク非接続の状態で独立して動くことの多い部門システムのメンテナンス時などに可搬メディア(USBやCD-R/DVD-Rなど)で持ち込まれるメンテナンスプログラムファイル検査のシチュエーションでも有効な機能ではないかと考えています。

また、厚労省『医療情報システムの安全管理に関するガイドライン 5.1版』の「6.11. 外部と個人情報を含む医療情報を交換する場合の安全管理」の項番では以下の通り通信の無害化について要件が提示されています。

『なお、オープンネットワークを通じて外部から情報を取り込む際に、取り込む情報の安全性を確認する必要がある。そのため、例えば取り込むデータ等についての無害化を図るなど、標的型攻撃等によるリスクを減少する対応を図ることが求められる。』

この「無害化」要件を実現するのがもう一つのエンジンであるファイル無害化エンジン=Deep CDRエンジンになります。OPSWATのファイル無害化エンジンの特徴としてはファイル無害化できる拡張子の豊富さや処理速度などがありますが、医療情報との関係でいうとDICOMの拡張子ファイルを再帰的に無害化できる点が挙げられます。Deep CDRの詳細については第2回ブログを参考ください。またDICOMの拡張子ファイルの無害化についてはOPSWATブログを参考ください。

ここではランサムウェア対策としてのマルチスキャンエンジンとファイル無害化エンジンのDeep CDRを紹介しましたが、他にも誤送信や悪意により特定の文字列を含む文書が外部へ送出されそうになったら情報漏洩リスクと判定してアラームをあげるDLPエンジンや、バイナリファイルに含まれるミドルウェアやアプリケーション脆弱性を評価するエンジンも用意されております。

■病院・医療情報システムに対するOPSWAT MetaDefenderシリーズのユースケース

ここらはそれぞれ病院・医療情報システムに対するファイルセキュリティ・ランサムウェア対策に最適なOPSWAT MetaDefederシリーズをご紹介させていただきます。

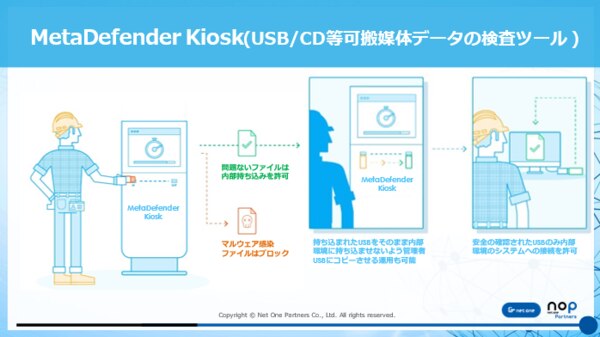

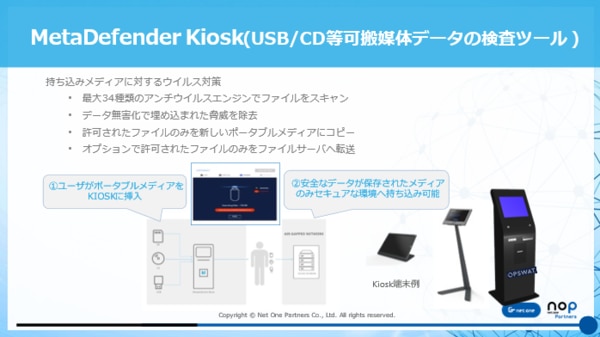

①可搬メディア(USBメモリやCD-R/DVD-Rなど)で病院ネットワークに入ってくるファイルの検査対策

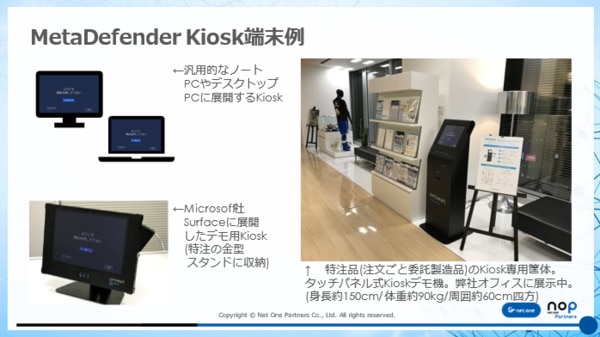

MetaDefender Kioskは可搬メディア(USBメモリやCD-R/DVD-Rなど)で持ち込まれるファイルのマルウェア検査ツールです。利活用用途としては医師、職員の方々が学会や共同研究などで持ち帰られた可搬媒体に入ったファイルの取り込み検査やネットワークにつながらない部門システムのメンテナンス時に、メンテナンス事業者が可搬媒体で持ち込むアップデート用ファイルの検査などにご利用いただけます。

また、MetaDefednder Kioskの操作説明動画もご用意しております。

MetaDefender Kioskは説明を聞くよりも見た方がわかりやすいのでお時間ある方は是非ご覧ください!

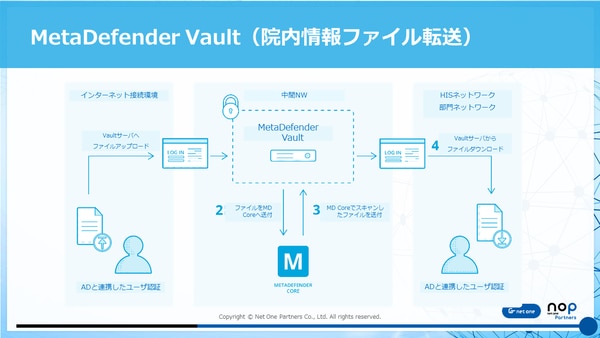

②病院内でインターネットに接続するネットワークからから電子カルテやオーダエントリーシステム、医事会計システムのあるネットワークに取り込まれるファイルの検査対策

もしインターネットに接続するネットワークからから電子カルテやオーダエントリーシステム、医事会計システムのあるネットワークにファイルを送る際に「ファイル転送」方式を使うのであればMetaDefender Vaultがファイル転送サービスを提供します。MetaDefender Vaultはマルチスキャンエンジン・ファイル無害化エンジンと連携しているため、インターネットに接続するネットワーク側からファイルが置かれると即時にマルウェア検査・ファイル無害化処理を提供してくれます。もし検査されたファイルがマルウェアやランサムウェアであったり、その可能性が高いファイルと判定された場合にはそのファイルをブロックしてくれます。

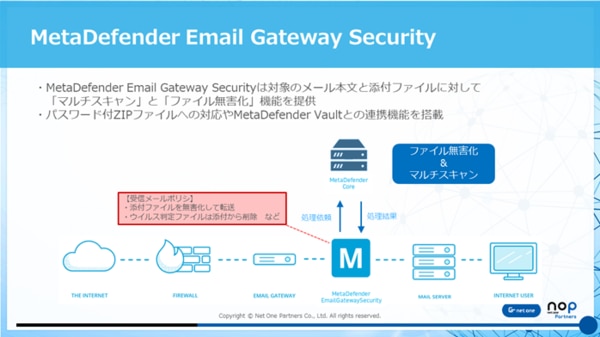

またインターネットに接続するネットワークからから電子カルテやオーダエントリーシステム、医事会計システムのあるネットワークに対して「メールの送受信」が発生する場合にはEmail Gateway Securityを使うことで、メール本文とその添付ファイルがEmail Gateway Securityを通過する際にマルウェア・ランサムウェアの検査とファイルの無害化処理を行い、安全なメール本文・添付ファイルのみを内部に転送することが可能です。

③なんとなく昔から使っているファイルサーバでなんとなくやり取りされるファイルの検査対策

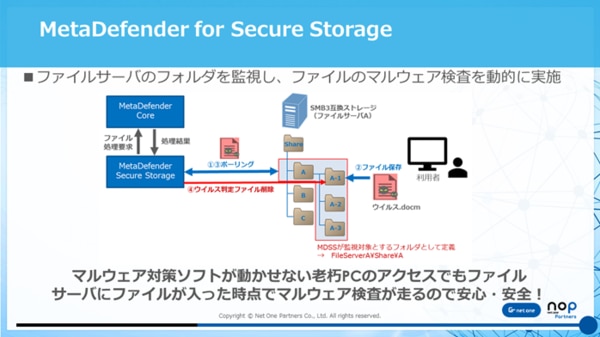

②のケースに近いのですがインターネットに接続するネットワークからから電子カルテやオーダエントリーシステム、医事会計システムのあるネットワークの間で「ファイルサーバ」を使ってファイル共有を行っている環境であれば、MetaDefender for Secure Storageを使うことで、ファイルサーバのフォルダを指定して監視し、フォルダにファイルが置かれるとMetaDefeder for Secure Storageがそのファイルをダウンロードし、マルチスキャンエンジン・ファイル無害化エンジンで検査をします。ファイルに問題があれば削除、ブロックなどネットワーク内でのセキュリティリスクのあるファイルの拡散を防ぎます。

④部門システムのメンテンナンス時に外部事業者が持ち込む作業用PCのHDD内ファイル検査対策

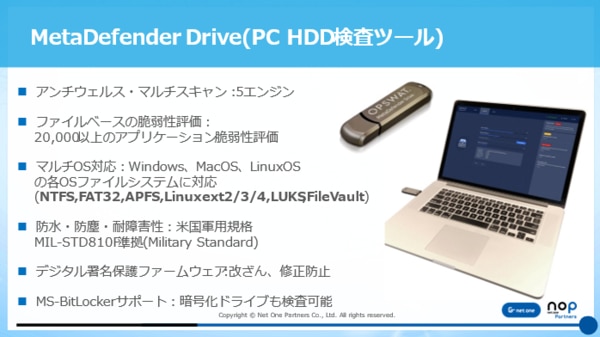

部門システムのメンテナンス時にメンテナンス事業者が持ち込む作業用PCを検査するツールがMetaDefender Driveです。MetaDefender Driveの最大の特徴は5つのマルウェアスキャンエンジンによる検査を提供できる点です。また、以下の通りファイルシステムに対応した端末であればWindows Embeded OSなどでくみ上げられた古いPCのセキュリティ検査に使える点も特徴になります。

2017年のOPSWAT製品の取り扱い開始後、私たちはブログ連載でも扱わせていただいた通り自治体市場、工場・プラント市場を中心に市場展開してきましたが、今年10月の西日本の病院のランサムウェア被害と事後の対応を拝見して、病院・医療情報システムの分野でもOPSWAT MetaDefenderシリーズが役立つと感じたので今回ブログで取り扱わせていただきました。

特に上記の①で紹介した可搬媒体検査ツールのMetaDefender Kioskと④のHDD内ファイル検査ツールのMetaDefender Driveはデモ機もありますし操作も簡単なので、本ブログ読まれた方で関心持っていただけた方で触ってみたいというお声あれば、以下のお問い合わせフォームよりリクエストください!

また、今回のブログでは医療情報の背景や歴史、2021年10月の病院のセキュリティインシデントとOPSWAT MetaDefenderシリーズ概要を中心に扱いましたが、次回ブログではもう少し踏み込んだ形で医療情報システムのセキュリティに対するOPSWAT MetaDefenderシリーズの有効性をご紹介したいと思います。

【OPSWAT連載ブログ】