第8回:ショートカットファイル(.LNK)に仕込まれたEmotetの無害化対策

みなさん、こんにちは!Team OPSWATです。連載ブログの第8回は市場ではなくショートカットファイル(.LNK)を使ったランサムウェア侵入リスクに対する防御策としてのOPSWAT MetaDefenderの紹介となります。

■ショートカットファイル(.LNK)とEmotet

5月ゴールデンウィーク明けのある日のこと、OPSWAT JAPAN株式会社から以下のメルマガを受信しました。

~ OPSWAT ニュース ~

Emotet - 今度はショートカットファイルを悪用

Emotet の感染が拡大しています。先月末、JPCERTとIPA より、Emotet へ感染させる新たな手口として ショートカットファイル (.LNK)を悪用した攻撃が観測されたとして、注意喚起が発出されました。

「ふむふむ。。。。」と記事を読み進めていくと実際にIPAのEmotet被害事例として2022年4月26日付けでショートカットファイル(.LNK)形式のEmotet被害の事例と注意喚起がなされていました。

IPAのリンク先の記事にも「ショートカットファイルは、アイコンが文書ファイルのように偽装されていることや、Windowsの標準設定では拡張子が表示されないといった特徴から、見分けが付きにくい点に注意してください。」というコメントがありました。

また、ショートカットファイル(.LNK)によるEmotet被害の注意拡散についてはJPCERTからアナウンスがされていました。

記事中の2022年4月26日の追記記事として「Emotetの感染に至るメールとして、ショートカットファイル(LNKファイル)あるいはそれを含むパスワード付きZipファイルを添付したメールが新たに観測されています。ファイルを実行すると、スクリプトファイルが生成、実行され、Emotetの感染に至ります。」と注意喚起がなされています。

■ということで、さっそく検証してみた!

Team NOPSWATのエンジニアたちは検証大好き、さっそくショートカットファイル(.LNK)の検証を行い、MetaDefender Coreのマルチスキャンエンジンや無害化エンジンの性能評価を行ってみました。

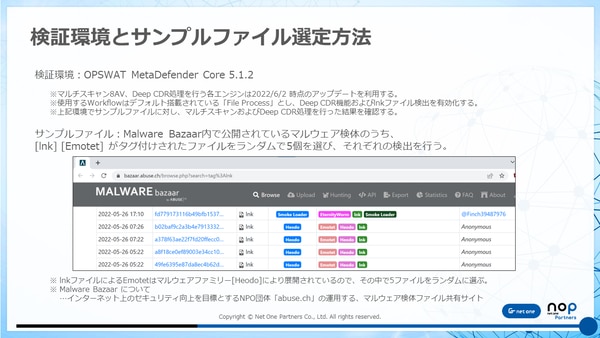

MetaDefender Core 5.1.2のバージョンを使って5つの検体を用いてマルチスキャン・無害化処理検証を行いました。

・サンプルファイル入手先

・サンプルファイルの構造:

sample_emotet1.zip

└ b02baf9c2a3b4e79133326d8e0503fa782b4217bae517ef28ad96aac7799b3f7.lnk

・検査結果①:マルチスキャンエンジン(8エンジン)

[AhnLab] :No Threat Detected

[Avira] :Infected [LNK/PSRunner.VPIB]

[Bitdefender] :Infected [Trojan.GenericKD.49067071]

[ClamAV] :No Threat Detected

[ESET] :Infected [LNK/TrojanDownloader.Agent.FN trojan]

[K7] :Infected [Trojan ( 00592e7c1 )]

[Quick Heal] :Infected [Lnk.Trojan.A5625589]

[Vir.IT eXplorer] :No Threat Detected

・検査結果②:無害化エンジン

Sanitized [Object:argument : Removed]

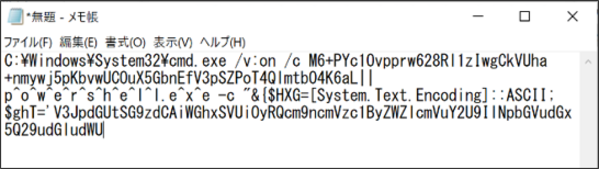

<無害化前のショートカットファイル(.LNK)>

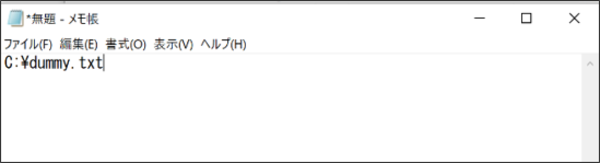

<無害化後のショートカットファイル(.LNK)>

上記以外に4つのショートカットファイル(.LNK)のマルウェア検体を使って検証を行いましたが、いずれもマルチスキャンエンジンでのマルウェア・ランサムウェア判定と無害化処理が行われ、適切なマルウェア・ランサムウェアブロックおよびファイルの無害化処理が行われていることが確認できました。

2022年は年初よりEmotet被害が続いており、Team NOPSWATでは新しい攻撃手法が確認されれば検証評価を行い、MetaDefenderシリーズの有効性を発信していきます!

【OPSWAT連載ブログ】