マルチデバイス環境でユーザを可視化しよう@PAシリーズ User-ID

みなさまこんにちは。

このところ暖かい日が増えてきて、だいぶ春を感じられるようになってきましたね。

先日、娘が植えたチューリップの球根がつぼみをつけまして、何色の花が咲くか、ただいま家族で賭けをしております。

(※写真のチューリップはイメージです)

さて、今回はPAシリーズのUser-ID機能から、syslog連携の機能についてご紹介させていただきます。

PAN-OS Ver6.0より、User-ID機能にsyslog連携機能が追加されました。 この機能により、認証ゲートウェイ装置などが出力する、ユーザ認証のsyslogを使用したユーザ識別が可能となっています。

この機能がうれしい点は、スマートフォンやタブレット、PCなど、様々な機器の通信ログに対してユーザ識別を適用できるところにあります。

User-ID機能はADと連携してドメインログオンユーザの通信を可視化する使い方が主な利用形態ですが、syslogを使用したUser-ID機能はクライアント端末の種類を選ばないため、BYOD端末やタブレット端末など、様々なデバイスが混在する環境においても通信のユーザ可視化を実現できる点が魅力と言えるでしょう。

仕組み自体は単純であり、syslog (1レコード) 中に含まれるユーザ名とIPアドレス情報を、正規表現などを使用したフィルタで抜き出して、マッピングテーブル上へ登録して利用します。このため、ユーザ認証成功時のsyslog内にユーザ名と紐づくIPアドレスの情報があれば、様々な機器と連携してユーザの可視化を実現することができます。

Squid Web Proxyや、ASA Any Connect など、いくつかのプロダクトについては、あらかじめ機器内にsyslogフィルタが用意されており、自分でフィルタを作成しなくても、そのまま用意されたものを利用する、ということも可能です。

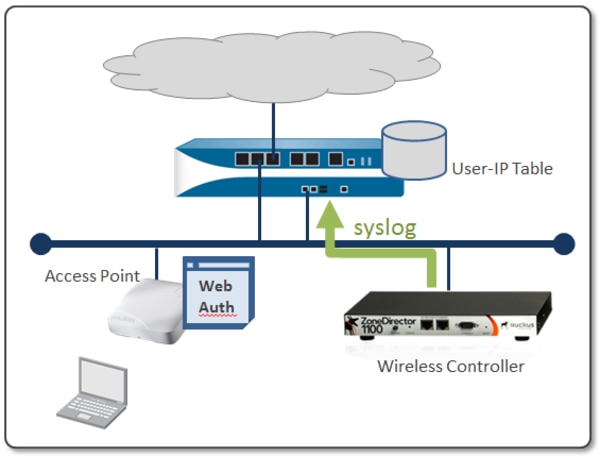

今回は、Web認証成功時のsyslog中にユーザ名とIPアドレスが含まれるラッカス(集中管理型無線LANコントローラ製品)と、PAシリーズのUser-IDのsyslog連携を例に、PAシリーズのsyslog連携機能の具体的な設定方法についてご紹介します。

まずは、今回の試験構成についてご紹介します。

無線LANクライアントは、ラッカスのWeb認証機能を使用して無線接続を行います。

ラッカスの無線コントローラであるZone Directorには、syslogをPAシリーズへ転送する設定を実施します。

Paloaltoは、syslogの受信設定とユーザ名IPアドレスを読み出すためのsyslogのフィルタを設定し、syslogからユーザ識別情報を読み出す設定を行います。 今回はZone DirectorからsyslogをPAシリーズへ直接転送していますが、User-ID Agentへsyslogを送り、PAシリーズと連携する構成も可能です。

設定のプロセスは以下のようになります。

・syslogフィルタの作成

・User-ID モニターサーバの設定

・マネジメントI/F 上での User-IDサービス、User-ID syslogリスナーの設定

・ゾーン上でのUser-ID有効化の設定

それでは、実際に設定を行ってみましょう。

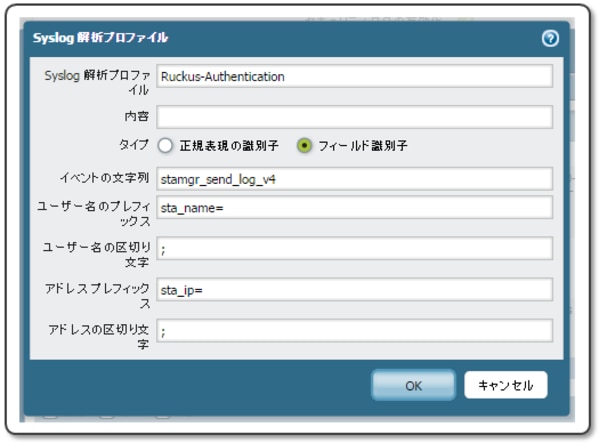

●syslogフィルタの作成

まずは、ラッカスが生成する認証ログの記述について確認します。 Web認証画面での認証成功時、ラッカスは下記のようなsyslogを出力します。 この試験環境では、ログインユーザは

UserID: guest1

IP-Address: DHCP

となっていますが、下記のログから

<認証成功>

Mar 26 15:38:21 ZD3025_CTL-004 stamgr: stamgr_send_log_v4():operation=add;seq=15;sta_ip=10.30.1.152;sta_mac=f0:cb :a1:aa:33:55;zd/ap=c0:8a:de:3e:93:a0/6c:aa:b3:28:97:e0;sta_ostype=iOS;sta_na me=guest1;stamgr_handle_admin_auth_sta_request

Mar 26 15:38:21 ZD3025_CTL-004 syslog: eventd_to_syslog():User[guest1@f0:cb: a1:aa:33:55] of WLAN[test-webauth] is authorized at AP[ZF7782-002@6c:aa:b3:28:97:e0]

ユーザ名は"sta_name=guest1"の形式で、無線クライアントのIPアドレスは"sta_ip=10.30.1.152"の形式で、syslog中に記載されていることが確認できます。

また、各要素の区切り文字には";"が使用されていることが確認できます。

この内容を、PAシリーズの設定に反映していきます。

フィルタの作成は、"Device"タブ=>"ユーザID"=>"ユーザマッピング"=>"Palo Alto Networks ユーザ ID エージェント設定" から、"Syslog のフィルタ"へ追加を行います。

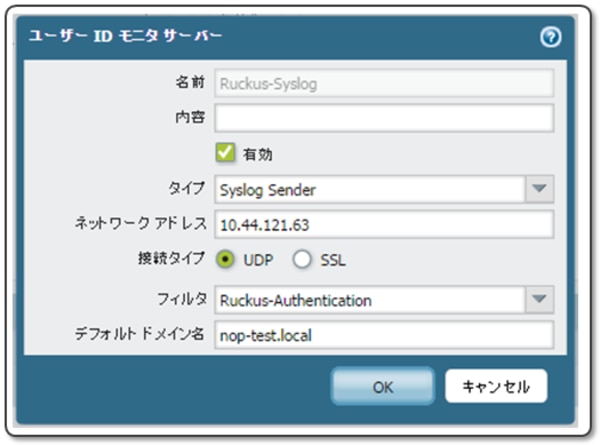

●User-IDモニターサーバの設定

ここでは、PAシリーズへsyslogを送信する機器を登録します。

IPアドレスや、取得するsyslogに適用するフィルタの選択などを設定します。

設定は、"Device"タブ=>"ユーザID"=>"ユーザマッピング"=>"サーバー モニタリング" から追加を行います。

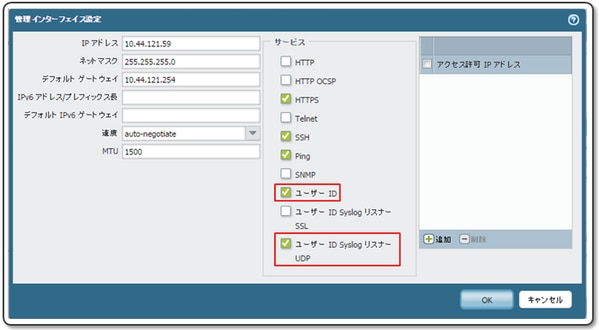

●マネジメント設定

マネジメントI/F 上での ユーザIDサービス、ユーザIDsyslogリスナーの設定を有効にします。

設定は、"Device"タブ=>"セットアップ"=>"管理"タブ=>"管理インターフェイス設定" から実施します。

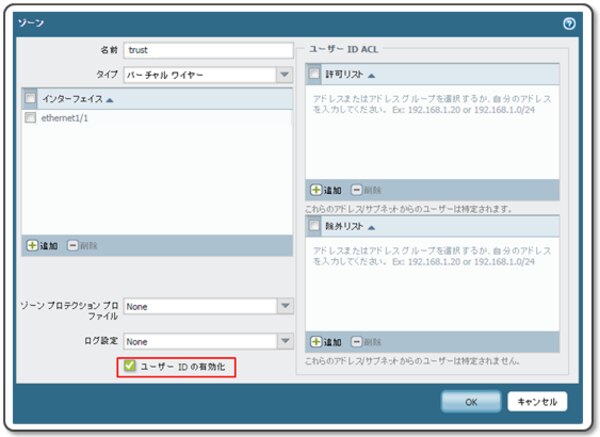

●ゾーン上でのUser-ID有効化の設定

可視化対象の機器が存在するzoneの設定上で、User-IDを有効化します。

設定は、"Network"タブ=>"ゾーン"=>可視化対象通信の送信元機器が所属するゾーン、から実施します。

設定は以上で完了です。

それでは、実際に無線LANクライアントをWeb認証で認証させ、通信を流してログを見てみましょう。 トラフィックログの"送信元ユーザ"に、認証ユーザ名が入っていれば成功です。

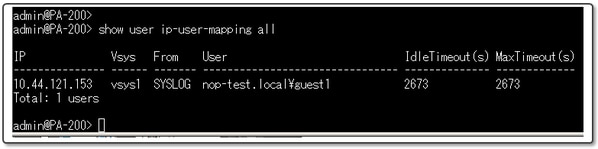

ユーザのマッピングテーブルを確認してみましょう。

ユーザ情報とIPアドレスの管理テーブルを表示、確認することができます。

このように、認証機能を提供する機器のsyslogを使用して、PAシリーズを通過する通信のユーザの可視化が可能となります。

IPアドレスとユーザ情報が併せてログに残ることについては、ネットワークの利用状況の把握という面からも有効ですが、端末のウィルス感染などのインシデント発生時に、端末特定のための情報としても大変有効です。

ファイアウォールのログから確認できる情報がIPアドレスのみであった場合、その時間帯に実際にどの端末がそのIPアドレスを使用していたのか、DHCPにより変化するIPアドレス、様々なデバイスが混在する環境において、その特定は大変な困難を伴います。

このような状況に対し、脅威のログとともにユーザ情報もログ中に残っていれば、その労力を省くことができ、いち早く脅威に対処することができるようになります。

今回は、無線LANのWeb認証機能との連携の形で機能をご紹介しましたが、以前にこのBlogで紹介されました、Web Proxy制御の自動化設定などと組み合わせて(以下のブログ記事で紹介をしております)、

おいしいラッカスの楽しみ方(3) ~ ブラウザのプロキシ制御を自動化してみよう ~

クライアントへのWeb Proxy伝達を自動化し、Web Proxyの認証機能と、そのsyslogを用いたUser-ID機能の連携、といった利用方法も考えられます。

IPアドレスとUser-IDのマッピングテーブルの管理に関連するタイマーの調節など、設計にあたって注意が必要な点もありますが、様々な機器との連携が可能ですので、是非ご活用いただければと思います。