進化する「脅威」に「防御」も進化!エンドポイントでの防御を提供する「Traps」の魅力に迫る!

こんにちは、セールスエンジニアリング部の鎌田です。 このところすっかり涼しくなってきまして夜などは寒いくらいですが、皆様体調などは大丈夫でしょうか。

今回は、Palo Alto Networks 社がリリースしましたエンドポイントプロテクション製品である、Trapsのご紹介をさせていただきます。

いくつかの大きな事件もあり、その影響の大きさから標的型攻撃への対策について多くの方の関心が高い状況にあるのではないかと思います。

Palo Alto Networks 社では、これまでネットワークの入口・出口対策として境界防御を担う Firewall製品であるPAシリーズ、PAシリーズと連携して動作するクラウド型サンドボックスソリューションの WildFire などをリリースしてきましたが、ここに、ユーザのパソコンやサーバなどのエンドポイントを保護するための製品として Traps が加えられました。

Trapsは、パソコンやサーバ上で動作し、標的型攻撃における未知の攻撃ファイルからこれらを保護するためのソリューションです。

目次[非表示]

- 1.●これまでのセキュリティ対策の課題

- 2.●Trapsが持つ防御機能

- 3.●もうちょっと具体的に、Traps は何を止めようとしているのか

- 3.1.<情報収集>

- 3.2.<武器化、配送>

- 3.3.<制御チャネルの確立>

- 3.4.<探索、情報収集>

- 3.5.<情報の奪取>

- 3.6.<エクスプロイトに対する防御>

- 3.7.<悪意の実行ファイルに対する防御>

- 4.●Traps のシステム構成

●これまでのセキュリティ対策の課題

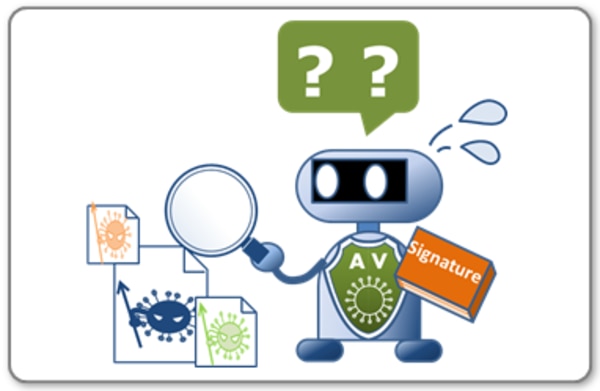

すでに様々なところで語られているように、ネットワークの利活用が進むにつれ攻撃者の狙いは変化を続け、それに伴い攻撃に使用される悪意の実行ファイルの性質も変化してきました。

攻撃者の狙いは、「無差別な破壊活動」や「いたずら」、「技術力の誇示」といったものから、「金銭的利益を得ること」を目的として、組織的に活動をするようになってきています。

不特定多数から、対象に応じた攻撃に変化

これに伴い、攻撃に使用される悪意の実行ファイルも、不特定多数に広く拡散するものから、攻撃活動が発見されないよう、既存のアンチウィルスシグネチャでは検知されないものを、攻撃対象に応じて用意して使用してくるようなものに変化してきました。

ソフトウェアの脆弱性を独自に調査し、メーカ側でも認識されていない(あるいは修正中の)脆弱性を突く攻撃ファイルを用意してくる場合もあります。

例えば、2015年7月13日に IPA の情報セキュリティ情報として掲載されました Flash Player の脆弱性

更新:Adobe Flash Player の脆弱性対策について(APSA15-04)(CVE-2015-5122等)(APSB15-18)

https://www.ipa.go.jp/security/ciadr/vul/20150713-adobeflashplayer.html

では、掲載時点では修正されたソフトウェアは存在せず、すでに攻撃に使用されていることが報告されています。

対象バージョンを見てみると、延長サポートにより修正されている古いバージョンとして記載されているもので、「13.0.0.302 およびそれ以前の13.xのバージョン」とあり、Flash Player のリリースノートをみますと、13.0(Win & Mac) のリリースが May 13th, 2014 となっており、少なくとも 1年以上、この脆弱性は修正されていない状態で動作していたことになります。

もし攻撃者が早期に発見していたならば、1年以上、発見されることなく攻撃に利用することができていたということです。

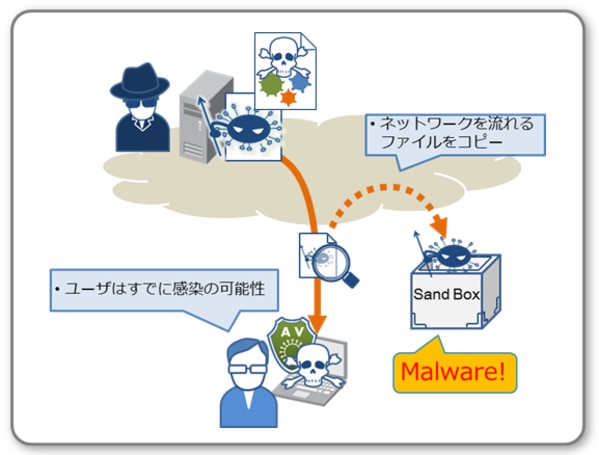

このような未知の脆弱性を突く攻撃ファイルへの対策や、新たな悪意の実行ファイルへの対処策として、サンドボックスの利用が広まりつつあります。 サンドボックスは、ユーザの通信上でやりとりされるファイルをネットワークの経路上で取り出し、仮想環境で実際に動作させてその振る舞いを検査することで悪意の実行ファイルを発見します。

ただし、この手法は「ネットワーク上でユーザの行っている通信からファイルをコピーして取り出し、実際に動かして検査する」という性質上、1つの検体に対して一定の検査時間を要したり、検査対象のファイル自体はユーザに到達していることから、これが悪意の実行ファイルであった場合に、ユーザへの到達やその実行を止めることができない、という課題があります。

サンドボックスは「後から見つける」技術であるため、「最初の一発目」を止めることができず、悪意の実行ファイルを発見した時には、すでにユーザが実行、感染してしまっている可能性があるのです。

サンドボックスは「最初の一発目」を止めることができないため、悪意の実行ファイルを発見した時には、もう感染してしまっているなんてことも・・・

そのため、今は直接悪意の実行ファイルを実行してしまう箇所、パソコンやサーバなどのエンドポイントにおいて、「最初の一発目」を止める対策技術が求められています。

●Trapsが持つ防御機能

Traps は、この「最初の一発目」を止めるためにパソコンやサーバなどのエンドポイント上で動作し、以下のような防御機能を提供します。

- エクスプロイトの実行阻止

- 悪意の実行ファイルの実行阻止

- 攻撃試行の証拠収集

Traps は、パソコン上で実行しようとしているファイルを見張ったり、ユーザアプリケーションに存在する脆弱性を利用しようとする動きを検知して実行を阻止したり、悪意あるソフトウェアの振る舞いを阻止することで防御を行ったりします。

さらに WildFire と連携することで、過去に WildFire で調査されたことがあるファイルであれば、過去の判定結果を活用する、あるいは過去に WildFire で検査されたことがないファイルについては、WildFire へ送って判定結果が出るまで実行させない、という対処を取ることも可能です。

<!!キーワード!!>

・アプリケーションの脆弱性を利用しようとする動きを検知して実行を阻止

・アプリケーションの実行制御や、WildFireでの判定結果の利用

●もうちょっと具体的に、Traps は何を止めようとしているのか

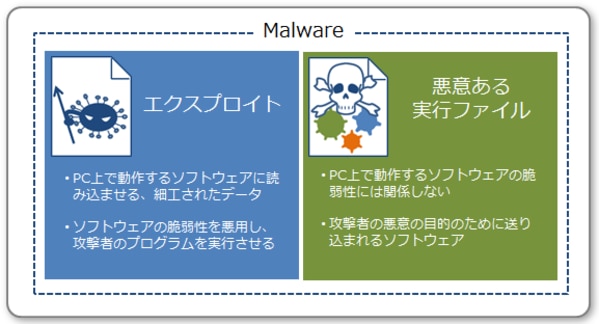

少々掘り下げて、Traps の防御を理解するには、攻撃者が送り込んでくる悪意の実行ファイルを、「エクスプロイト」と「悪意の実行ファイル」の、大きく2つの種類に分けて考える必要があります。

標的型攻撃における段階の推移を例に考えてみます。

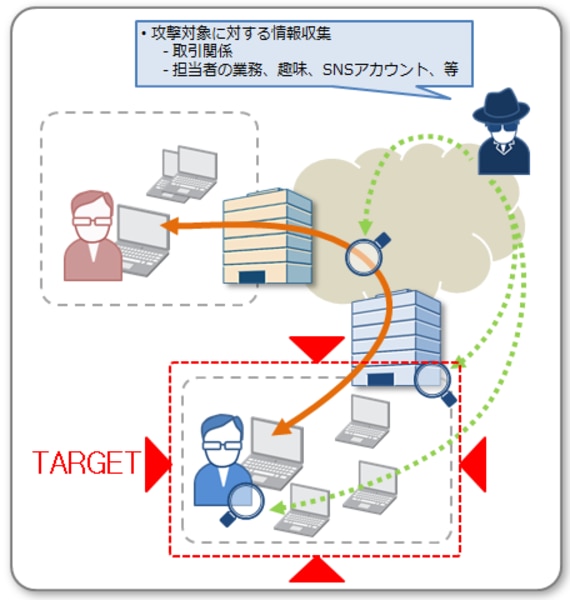

攻撃者の目的は標的の組織から価値のある情報を収集、取得するところにあります。そのために対象組織内のコンピュータに遠隔操作用の悪意の実行ファイルをインストールさせ、攻撃者の指示のもと、情報収集を行ったり、必要に応じて機能追加のソフトウェアをダウンロードしたり、収集した情報をアップロードさせたり、ということを行います。

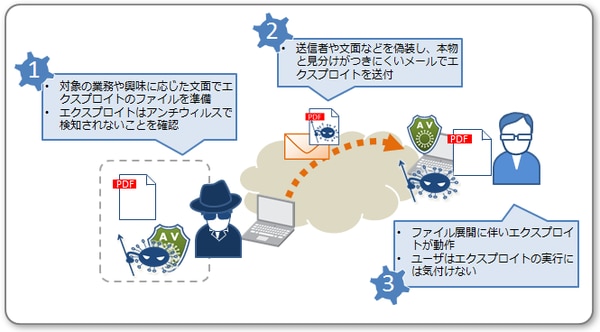

<情報収集>

メールなどで攻撃用のファイルを送信した場合に、信用され怪しまれずにファイルが開かれるよう、標的の情報収集を行います。

取引関係や、担当者の業務、SNS 上で趣味や人間関係を調査する、といった情報収集が行われます。

<武器化、配送>

「悪意の実行ファイル」のアイコンを Word ファイルに偽装して標的へ送る、といった方法もありますが、「悪意の実行ファイル」を直接送っても受信者に開かれない可能性があったり、攻撃に気付かれることにつながるため、アプリケーションの脆弱性を突くコードを含めたデータファイル(FlashPlayer や PDF、Office ファイル 等) を送る、という手法が多く使われます。

ここで使われる攻撃ファイルが、「エクスプロイト」です。

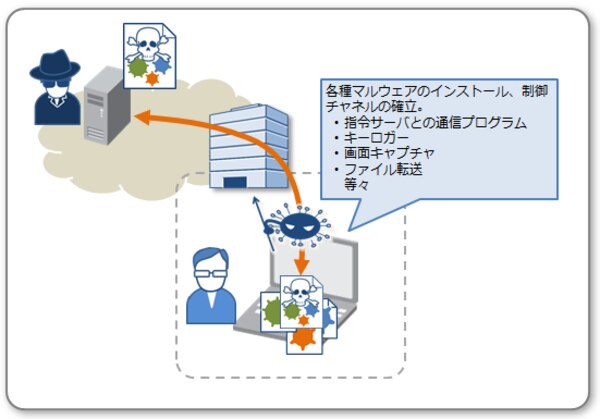

<制御チャネルの確立>

「エクスプロイト」自体はあまり多くの機能を持たせることが難しいようで、攻撃者からの指令を受け取るための「悪意の実行ファイル」(バックドア)をダウンロードしてインストールする、といった単純な機能を持たせることが多いようです。

その後、インストールされたバックドアから、情報収集のための「悪意の実行ファイル」や、感染を広げるための「エクスプロイト」などが順次追加されていきます。

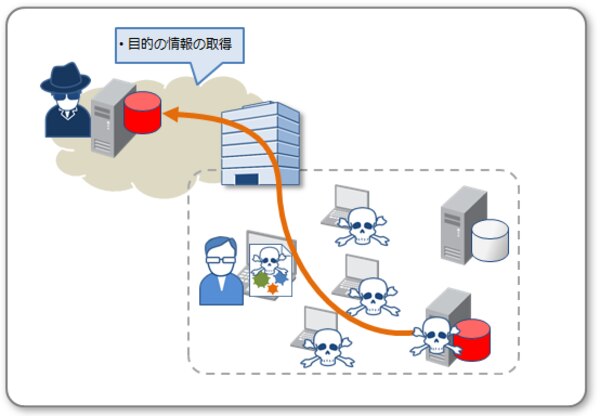

<探索、情報収集>

標的組織内で感染端末を広げつつ、目的の情報への到達を目指します。

<情報の奪取>

必要な情報に到達した攻撃者は、その情報をまとめてアップロードさせ、奪取します。

このような段階を経て進む攻撃活動に対し、Traps は、この「エクスプロイト」と「悪意の実行ファイル」へそれぞれ異なった手法で防御を試みます。

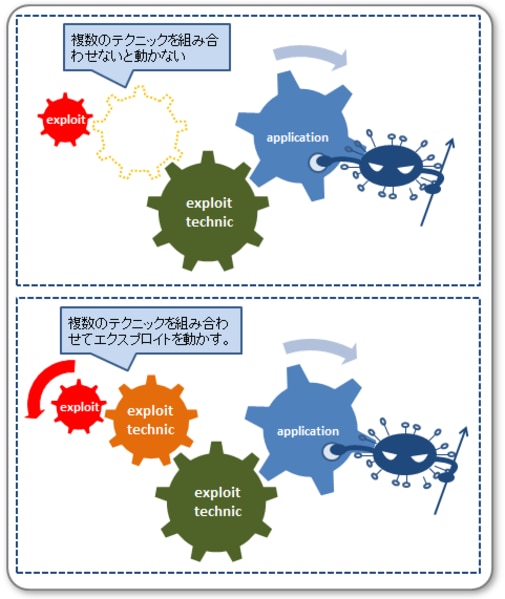

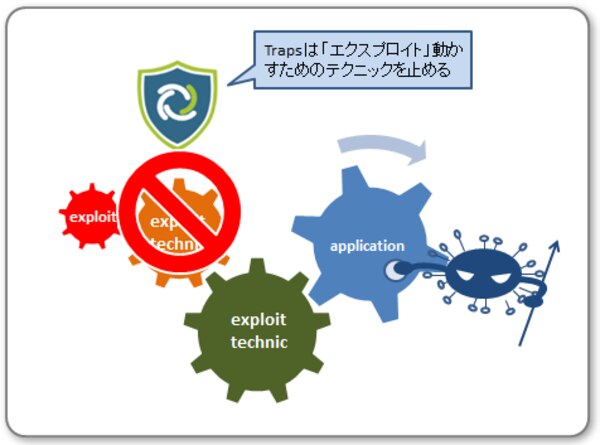

<エクスプロイトに対する防御>

アプリケーションの脆弱性を悪用して、パソコンに攻撃者が望む動作 (悪意の実行ファイルをダウンロードして実行、等) をさせるには、パソコン内部、メモリ上の状態の操作など、必要な条件を整えるためのいくつかのテクニックが必要になります。

そうでないと、アプリケーションはただエラーで終了してしまうだけで、攻撃者が望む動作はしてくれません。 そして、このテクニックは複数を組み合わせて利用する必要があります。 1つでは「エクスプロイト」の実行までは到達できないのです。

Traps では、この動作条件を整えるためのテクニックの利用を検知の対象としており、検知された際は、そのプログラムの動作を停止させます。

このテクニックは数自体が少なく(数十、という単位とみられる)、また、新たなテクニックの出現も年間数個と、多くありません。

検知対象が少ないことから動作が軽量であり、新たなテクニックが発生するペースも遅いため、アンチウィルスシグネチャのアップデートのように頻繁な更新も不要になります。

<悪意の実行ファイルに対する防御>

信頼できるソフトウェアを偽装した悪意の実行ファイルや、USBメモリ経由での感染など、ユーザをうまく誘導して悪意の実行ファイルをダウンロード、実行させたような場合のように、エンドポイントに悪意の実行ファイルが到達してしまった場合には、Traps は次のような方法で防御を試みます。

- 実行制御

- WildFireでの確認と解析

- 悪意の実行ファイルテクニックの抑止

高度な実行制御機能では、実行ファイルが起動可能なフォルダを制限したり、署名有無によるファイル実行の制御、子プロセス作成の制御、といった防御機能を提供します。

Windows のダウンロードフォルダや、テンポラリフォルダからの実行を防ぐことで、バックグラウンドでダウンロードされたファイルの実行を阻止したり、署名なしの信頼できない実行ファイルの実行を阻止します。

WildFire での確認と解析機能では、パソコン上で実行されようとしているファイルに対して、WildFire が持つナレッジを活用し、過去に WildFire で調査されたことがあるファイルであれば、過去の判定結果を活用したり、過去に WildFire で検査されたことがないファイルについては、WildFire へ送って判定結果が出るまで実行させない、といった防御を行います。

悪意の実行ファイルテクニックの抑止機能では、エクスプロイト防御機能と似たアプローチによって、悪意の実行ファイルの動作を検出、阻止する機能を提供します。

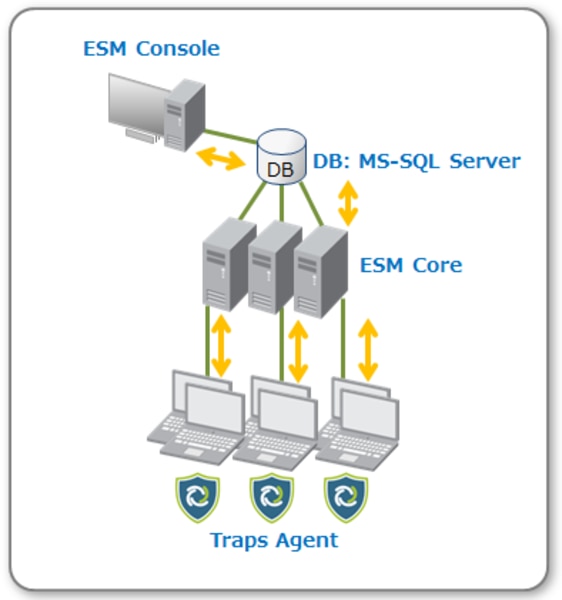

●Traps のシステム構成

Traps は、以下のようなソフトウェアで構成されます。

・Traps Agent:

パソコンなどのエンドポイント上で動作するエージェントソフトウェアです。ESM Core から、防御のためのポリシーを受け取り、パソコンを保護する役割を持ちます。ドライバーとして動作し、各プロセスを防御する機能や、サービスとして動作し、管理サーバとの接続や、脅威検出の際にパソコン上の関連ファイルやメモリダンプを収集する機能、ユーザに向けた GUI コンソールの機能を持ちます。

・ESM Core:

Traps Agent の管理サーバです。設定やライセンスを配信したり、ログデータを収集したり、WildFire への通信を受け持つ、などの機能を持ちます。

・SQL Database:

設定やログを蓄積するデータベースです。

・ESM Console:

管理者が操作を行うための管理コンソールです。ポリシーの編集や、ログの閲覧、Traps Agent への指令の作成など、管理者が行う操作はこのコンソール上から実施します。

Traps Agent は、エンドポイントのパソコンなどにインストールされるソフトウェアですが、それ以外のソフトウェアについては、それぞれ個別のサーバ上にインストールしたり、単一のサーバ上にまとめてインストールしたり、規模に合わせて構成をとることができます。

Traps Agent がサポートされる環境については以下のようになっています。

<サポートされるプラットホーム>

- デスクトップ

- サーバー

- ターミナル・仮想デスクトップ、vmware, Citrix

- シンクライアント

- 制御システム・SCADA

- POS

<サポートされるOS>

- Windows XP SP3

- Windows VistaSP2

- Windows 7 (32-bit & 64-bit)

- Windows 8/8.1 (32-bit & 64-bit)

- Windows Server (2003-2012 R2)

WindowsXP や、Windows2003 なども含まれており、マイクロソフトによるサポート終了を迎えながら、運用上残らざるを得なかった機器についても、これらの脆弱性を狙った攻撃への防御を提供します。

これまでの説明にて気づかれた方もいらっしゃると思いますが、現在の Traps の機能は「止める」ことに特化しており、パソコンのディスク内のスキャンのような機能は持っていません。

このため、例えば Traps が動作を防いだ PC 内の悪意の実行ファイルファイルを削除したい、あるいは、実行はされていないが他のユーザの PC 上にも悪意の実行ファイルがあれば、探して削除したい、という要件に対しては、Traps は既存のアンチウィルスソフトのスキャン機能に頼ることになります。

Traps は、既存のアンチウィルスソフトを排除するものではなく、共闘して、シグネチャベースのスキャンでは対処できない脅威に対抗するソリューション、ということになります。

脅威が進化するならば、防御も進化しなくてはなりません。

Traps は進化する脅威に対して罠を張り、エンドポイントでの強力な防御を提供します。