2025年最新の攻撃事例から、エンドポイントセキュリティの最適解をご案内します!

皆様、こんにちは。

NOPでエンドポイントセキュリティに特化して幅広く紹介をしております、寒川(サンガワ)です。

昨今、様々な標的型攻撃を中心とした「情報漏えい事件」「事業ストップに陥る事件」が多発しております。

そのようなサイバー攻撃について、IPA 独立行政法人 情報処理推進機構は毎年「情報セキュリティ10大脅威」として公開しております。昨年1年間にどのようなサイバーセキュリティ攻撃が行われ、どのようなセキュリティトレンドがあったのかをレポートしています。

そして今年も同様に、2024年の情報セキュリティ事故やインシデントのトレンドを取りまとめた「情報セキュリティ10大脅威 2025」が公開されました。

今回のブログでは、「情報セキュリティ10大脅威 2025」の組織向け攻撃のレポート内容をベースに、その攻撃内容の理解、そして最適解と思われるサイバーセキュリティソリューションを、特にエンドポイント系の事例に絞ってご紹介していきたいと思います。

目次[非表示]

最新の組織向けの脅威トレンドについて

早速、「情報セキュリティ10大脅威 2025」の中身を見てみると、昨年は以下のような脅威のトレンドがランクインしていました。

これらを読み解くポイントとして、この全10個の「脅威」は、あくまで「攻撃手法」や「原因」ではなく、情報漏洩や事業停止など「業務に損失を与える要因となりうる事柄」のことであることに注意が必要です。

例えば、第8位にランクインしている「DDoS攻撃」は、その攻撃手法自体が第7位の「地政学的リスク」にも使われています。

私はこれらの攻撃手法を「MITRE ATT&CK」や「サイバーキルチェーン」に落とし込み考察しているのですが、ほぼ毎年共通しているのが「脅威は異なっていても、必要となる対策やセキュリティソリューションは大部分が共通している」という点です。

つまり、これらの脅威単位で対策するのではなく、その脅威によって具体的にどのような攻撃が行われ、どのような対策が必要だったか、という視点で必要なソリューションを検討することが、より効率的だと思われます。

それでは実際に、資料内から実際の脅威に基づく攻撃事例を見てみましょう。

サイバーセキュリティ脅威による攻撃事例

事例1)ランサムウェア感染による被害と二次被害

2024年6月、KADOKAWAはランサムウェア攻撃を含む大規模なサイバー攻撃を受けたと公表した。複数のサービスが停止したほか、同年8 月の調査で、約25万4000人分の個人情報や企業情報の漏えいが判明した。フィッシング攻撃等により従業員のアカウント情報が窃取され、社内ネットワークに侵入されたことが原因と推測されている。

また、本事例では、攻撃組織が公開したとされる情報がSNS等を通じて拡散された。この二次被害に対しては、対策チームによる投稿の削除要請お よび情報開示請求等が行われ、悪質な拡散行為へは刑事訴訟等の準備が進められている。

─ 1位 ランサム攻撃による被害 より

このニュースは昨年、日本で最も有名になったランサムウェアの被害事例ではないでしょうか。情報漏洩の規模に加え、漏洩内容もネットニュースで報じられるなど大規模な標的型攻撃の事例のひとつとなりました。また二次被害としてKADOKAWAグループのサービスが一律使えなくなり、僕も某動画サイトが見られなくなり困りました。

事例2)狙われ続けるリモートワーク環境

ICTを活用した柔軟な働き方の普及により、リモートワークが定着している。

そうした組織では、自宅やシェアオフィス等の外部ネットワークからVPN経由で社内システムや社内リソースへのアクセスを許可し、業務を行っている。

組織はこのような業務環境を従業員へ提供している一方、攻撃者はその業務環境に攻撃を仕掛けてくる。リモートワーク用の端末やVPN機器等のデバイスが標的になりやすい。

警察庁によると、2024 年上半期におけるランサムウェア被害(47 件)の感染経路は、VPN 機器経由が約46.8%(22 件)、リモートデスクトップ経由が約36.2%(17 件)となり、リモートワークに利用される機器等の脆弱性や強度の低い認証情報を悪用されたと考えられる割合が約83.0%を占めた。

2022年通年、2023年通年の割合はそれぞれ約80.4%、約81.7%であり、リモートワーク環境が依然として狙われている。

─ 6位 リモートワーク等の環境や仕組みを狙った攻撃 より

コロナウイルスの流行をきっかけに、事業規模に関係無くリモートワークの導入が進んだ結果、VPN機器自体の脆弱性を突いた標的型攻撃や、窃取された認証情報によるランサムウェア被害が未だに報告されています。

事例3)検知を回避する高度なマルウェアによる感染被害

2024年3月、富士通にて情報漏えいが発生した。

原因はマルウェアによるものと見られ、業務用 PC1台の感染に端を発し、最終的に49 台の業務用PCに感染が拡大した。

このマルウェアは様々な偽装を行って検知されにくくするなど高度な手法を用いていたため、発見が非常に困難であった。また、通信ログや操作ログを確認したところ、ファイルが社外に持ち出されたおそれがあり、その一部に個人情報や顧客の業務に関連する情報が含まれていたことも判明している。ただし、情報が悪用されたという報告は受けていないとのことであった。

─ 5位 機密情報等を狙った標的型攻撃 より

ランサムウェアやマルウェアは、サイバーセキュリティ製品と同じかそれ以上のスピードで日々進化をしており、従来型のEPP(Endpoint Protection Platform)ではそれらを完全に食い止める事は現実的ではありません。また、EDR(Endpoint Detection and Response)やNDR(Network Detection and Response) であっても、様々な手法ですり抜けられてしまう事例もあり、「そもそも侵入」をさせたくないという要件があった場合には、事例1,2と異なるアプローチが必要です。

それぞれの事例で最適なソリューションとは?

事例1には「振る舞い分析・NW監視・エンドポイント保護を含む総合対策」

【本事例の緩和に繋がったと思われるソリューション】

この事件の詳細な検証結果は公開されていませんが、少なくとも以下のようなソリューションがあれば、本事件の根本被害や被害拡大を緩和できたかもしれません。

-

従業員アカウントの不正使用を防ぐ仕組み

- 盗まれたアカウント情報が悪用される前に、不審なログインや異常な振る舞いを検知し、即時対処できる仕組みが必要です。

-

ネットワーク内の不審な動きをリアルタイムで可視化

- 社内ネットワークに侵入された際、攻撃者の行動を即座に検知し、内部拡散を防止する手段が求められます。

-

端末レベルでの挙動監視と自動対応

- 社員のPCやサーバー上で異常なプロセスの実行やデータの不審な送信を検知し、必要に応じて自動で対処する仕組みが必要です。

-

ランサムウェアや未知の脅威に対する防御

- シグネチャに依存せず、マルウェアの振る舞いや攻撃の兆候を解析し、未知の脅威にも対応できる機能が重要です。

-

攻撃の全体像を迅速に分析し、被害拡大を防ぐ

- 攻撃の流れを可視化し、侵入経路や影響範囲を特定することで、迅速な封じ込めと復旧を可能にする仕組みが求められます。

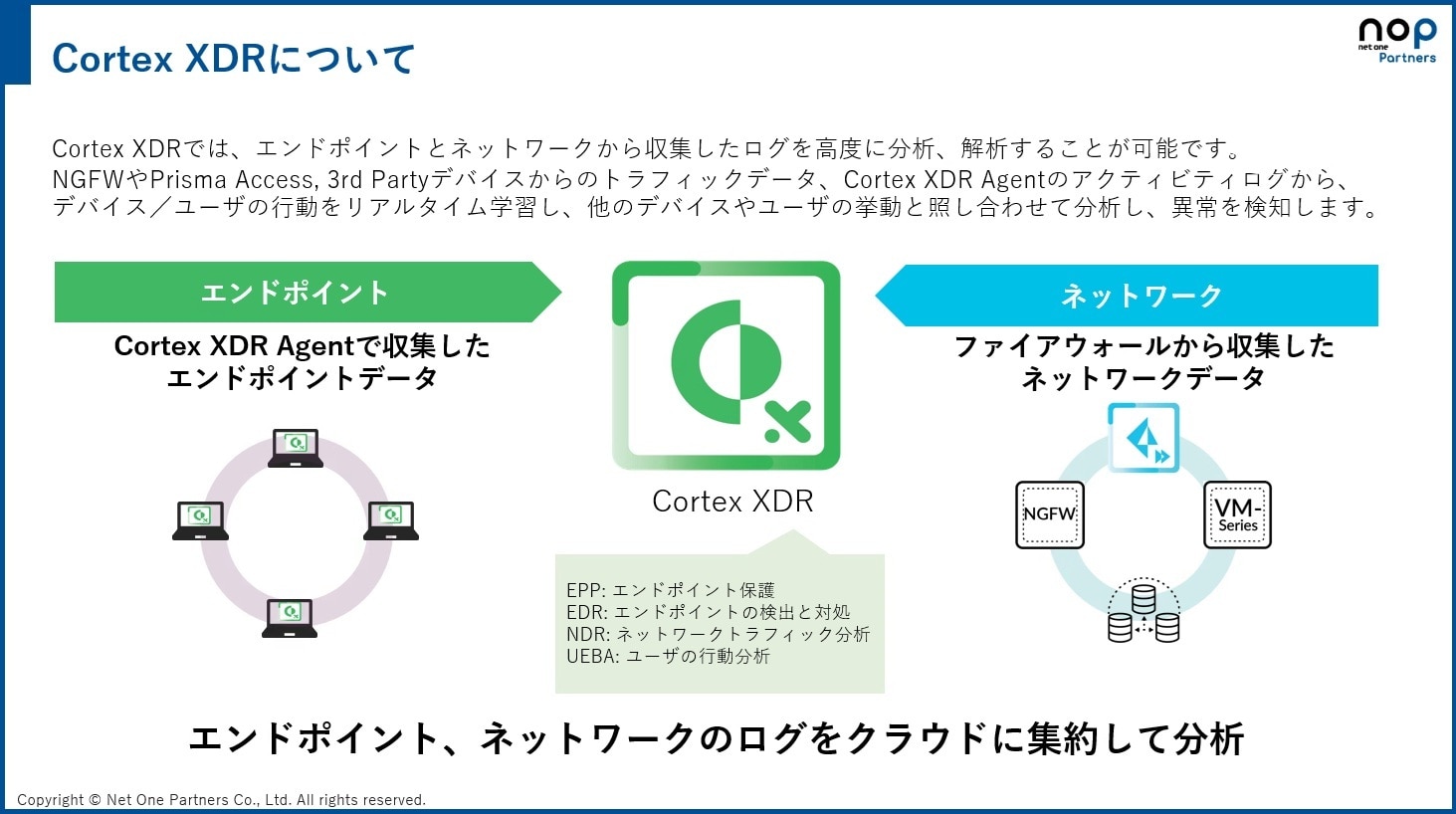

推奨製品:Palo Alto Networks / Cortex XDR

Cortex XDRは、従業員アカウントの不正使用を防ぐために、高度なユーザーとエンティティの行動分析(UEBA)機能を提供し、不審なログインや異常な振る舞いをリアルタイムで検知できます。

加えて、NDR(Network Detection & Response)機能によりネットワーク内の不審な動きを可視化し、侵入者の行動を即座に検知して内部拡散を防止します。その他、業界トップクラスの脅威インテリジェンスであるWildFireを用いて、未知のマルウェアの悪意ある行動にも対応が可能です。

🔽詳細はこちらをご覧ください🔽

事例2には「エンドポイント保護+さらにセキュアなゼロトラスト環境の構築」

【本事例の緩和に繋がったと思われるソリューション】

今回の脅威には、アンチウイルスのようなエンドポイント保護に加え、通信経路自体もよりセキュアにするソリューションが求められます。

-

リモート接続時の端末の安全性を確保する仕組み

- 別拠点の感染端末がVPN経由で社内に侵入しないよう、常に端末の安全性を監視する仕組みが必要です。

-

外部からのアクセス制御と認証強化

- 不正アクセスを防ぐため、デバイスの安全性や通信環境を考慮した強固な認証が求められます。

-

リモートワーク端末の脅威検知と防御

- 自宅や外部環境でのリスクに備え、未知の脅威をリアルタイムで検知・防御できる仕組みが必要です。

-

攻撃を受けた際の影響範囲を最小限に抑える仕組み

- VPN経由での侵入時に被害が広がらないよう、アクセス範囲を制限する仕組みが求められます。

-

常に最新の脅威に対応できるセキュリティ管理

- 新たな攻撃手法に対応するため、クラウド連携などでリアルタイムに脅威情報を更新する必要があります。

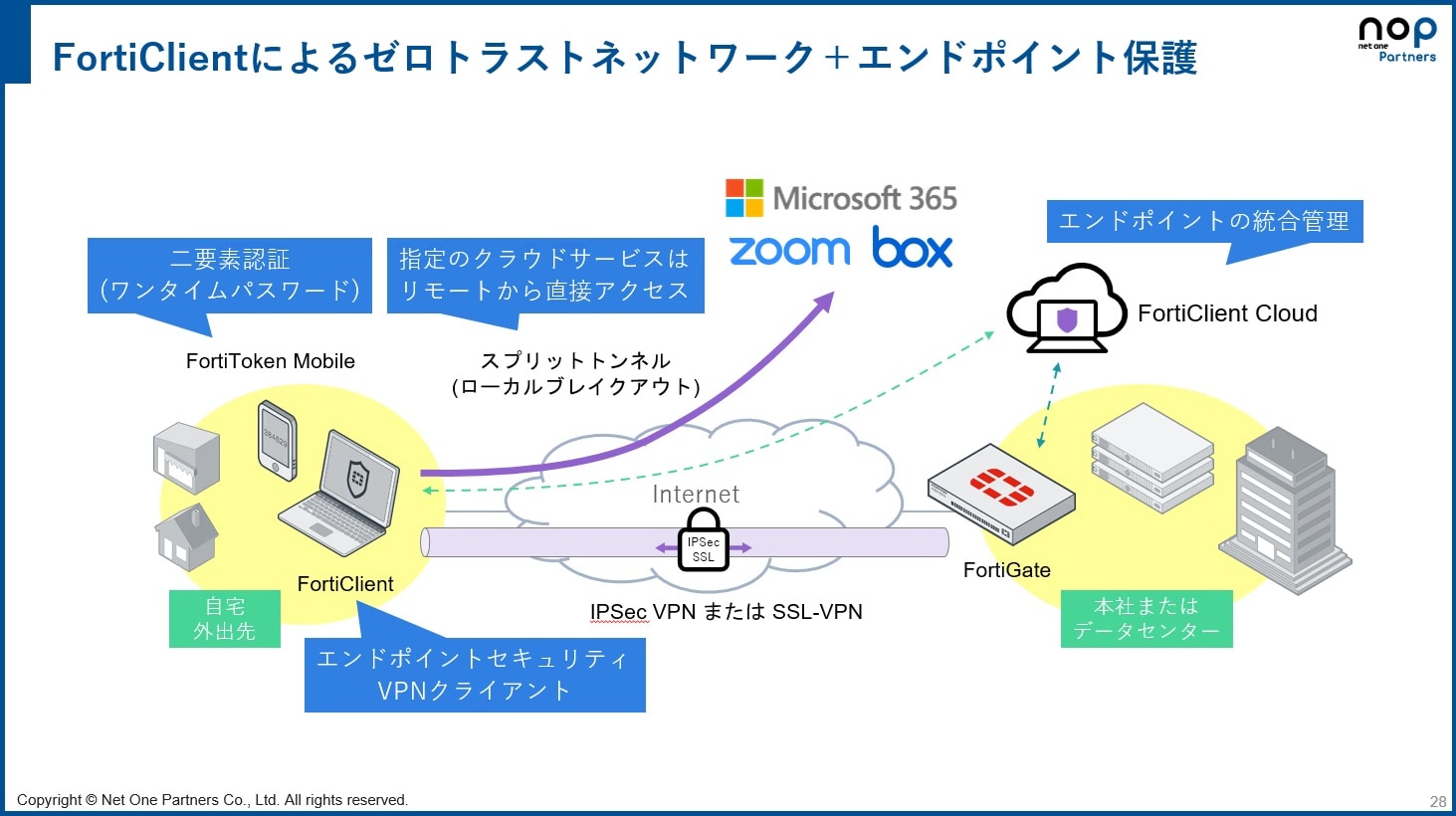

推奨製品:Fortinet / FortiClient

FortiClientは、リモート接続時の端末の安全性を確保するため、FortiGateと連携しゼロトラストネットワークアクセス(ZTNA)機能と多要素認証(MFA)を提供し、リモートアクセス時のセキュリティの問題点を解決します。また、スプリットトンネル(ローカルブレイクアウト)要件にも対応出来るため、柔軟なリモートアクセス設定も可能です。

加えて、エンドポイントにはアンチウイルスも搭載しており、リアルタイムの脅威防御も可能です。

🔽詳細はこちらをご覧ください🔽

事例3には「進化し続ける高度な脅威にも対応できるエンドポイント保護製品」

【本事例の緩和に繋がったと思われるソリューション】

今回の脅威には、検知を回避するような高度なマルウェアであっても検出・防御が可能な脅威対策ソリューションが求められます。主に以下の観点を満たすと良いでしょう。

- 未知の脅威への迅速な対応

- 従来の検知手法を回避する高度なマルウェアにも対応できる仕組みが必要です。

- 感染拡大の徹底した防止

- 1台の感染が組織内で拡大する前に、脅威を隔離・無力化する対策が求められます。

- 事前のリスク低減

- マルウェアが実行される前の段階で危険性を判断し、被害を未然に防ぐアプローチが重要です。

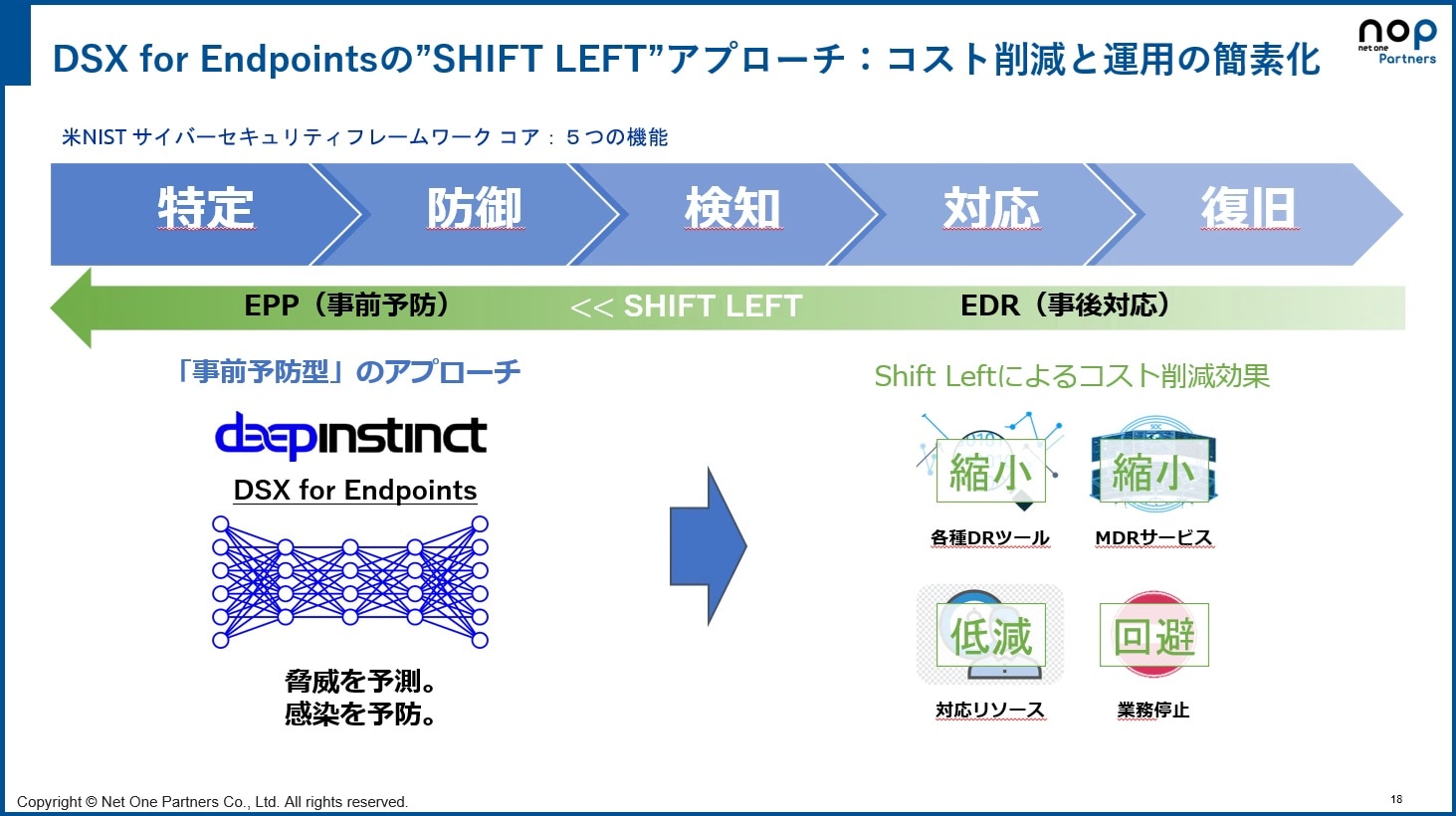

推奨製品:Deep Instinct / DSX for Endpoints

DSX for Endpoints は、EPP(アンチウィルス機能)に特化したシンプルなソリューションであり、シグネチャの生成にディープラーニング(人手を介さない、深層学習)を活用しています。

これにより、圧倒的な学習量による高い精度で豊富なパターンを有しており、未知の脅威対策に強みを発揮します。また、ファイルレス攻撃の振る舞い検査にも強みを持っており、ランサムウェアなどの多段的な攻撃を事前阻止する能力に優れています。

結果として、EDR/NDRやMDRサービスなどの事後対応コストの削減が必要だったり予算が限られるケースなどにマッチしやすいソリューションとなっています。

🔽詳細はこちらをご覧ください🔽

その他のエンドポイントセキュリティ製品

他にも各メーカーからは様々なエンドポイントセキュリティ製品がリリースされています。

-

Cortex XSIAM(Palo Alto Networks)

データとSOC機能(XDR, SOAR, ASM, SIEM)を1つのAI駆動プラットフォームに統合する ソリューションです。主にSOC部門がインシデント対応を行う際の限りない自動化を支援し、企業セキュリティ全体のライフサイクル強化をサポートします。

-

FortiEDR(Fortinet)

軽量なエージェントを使用し、自動的かつリアルタイムな侵害特定と阻止を行います。またFortiGateとネイティブで連携が可能し、ゼロトラストセキュリティに加えNGAV、EDR、脅威ハンティング、ITハイジーンを含む脅威保護機能を提供します。

-

DSX Companion [DIANNA](Deep Instinct)

SOC部門が行うマルウェア分析を、Deep Instinct社の持つ高度なAI技術を用いて既知および未知の様々なファイル形式に対して、実用的な解析レポートを提供します。また、SOC分析の一部自動化も支援します。

ご興味のある製品がございましたら、お気軽にお問い合わせください。

まとめ

「エンドポイントセキュリティ」は、今や単にアンチウイルスソフトを入れて終わりではなく、実際のニーズや要件に応じ、どのソリューションを提案するか?(または導入するか?)を考慮することが重要です。

「IPA 10大脅威 2025」を参考に、2024年の最新事例を踏まえ、それぞれの脅威に最適な製品を選定することで、より強固なセキュリティ環境をご提案していくことが今後必要となります。