Windows標準のアンチウィルスで企業セキュリティは守れる? ~実際にテストしてみた!~

皆様、お久しぶりです。

前回OPSWAT社の講演紹介ブログを執筆して以来登場のサンガワです。

ここ1-2週間、気温の変化が激しいせいか熱も出ないのに咳が止まらない日々が続きました…。

抗生物質や咳止めを飲みましたがなかなか止まってくれず、寝苦しい夜を過ごしておりました。

今後は体調管理をしっかりしつつ、ウィルスが体内に入ってこないようにしたい今日この頃、

ITセキュリティでも「ウィルスの侵入防止」が引き続き重要となっています。

日本でもコロナウィルス並みにICT業界に感染が広まった「ランサムウェア」の現在の動向はどうでしょうか。

以下の最新ニュースを見てみましょう。

この中ではランサムウェアにより最新の被害傾向は以下であるとまとめられています。

・被害による業務停止期間は「1日超〜10日」が42.5%で最も多い。

・被害損失は「1千万円未満」が34.5%だった一方、「1億円以上」が31.0%を占める。

・ランサムウェアは2021年頃から増加傾向にあり、2023年上半期は3半期連続で被害件数は100件を超えた。

このような状況下で、今企業に求められるランサムウェアの被害対策とは何でしょうか。

Windows PC・サーバーに標準で搭載されている「Microsoft Defender」でこの被害は防ぎきれるのか。経営面・ビジネス視点も含め、対策の必要性を考えていきたいと思います。

目次[非表示]

- 1.ランサムウェア対策の必要性

- 2.実際に動作テストをしてみた

- 2.0.1.既知のウィルス50個の処理結果

- 2.0.2.未知のウィルス50個の処理結果

- 2.0.3.ウィルス処理時のパフォーマンス推移

- 2.0.4.所感

- 2.1.では、より高度な検知を行うためには?

- 2.2.参考:深層学習(ディープラーニング)型EPPの処理結果

- 2.2.1.既知のウィルス50個の処理結果

- 2.2.2.未知のウィルス50個の処理結果

- 2.2.3.ウィルス処理時のパフォーマンス推移

- 2.2.4.所感

- 3.まとめ

ランサムウェア対策の必要性

先日、弊社TAIがブログでもお伝えした通り、1日に作られていると言われる新種のマルウェアの数は、諸説ありますが100万、80万、60万といも言われています。

その様な状況下で、マルウェア、特にランサムウェアの被害が深刻化しているのは先述の通り。

ではその対策にはどのような考え方があるのか見てみたいと思います。

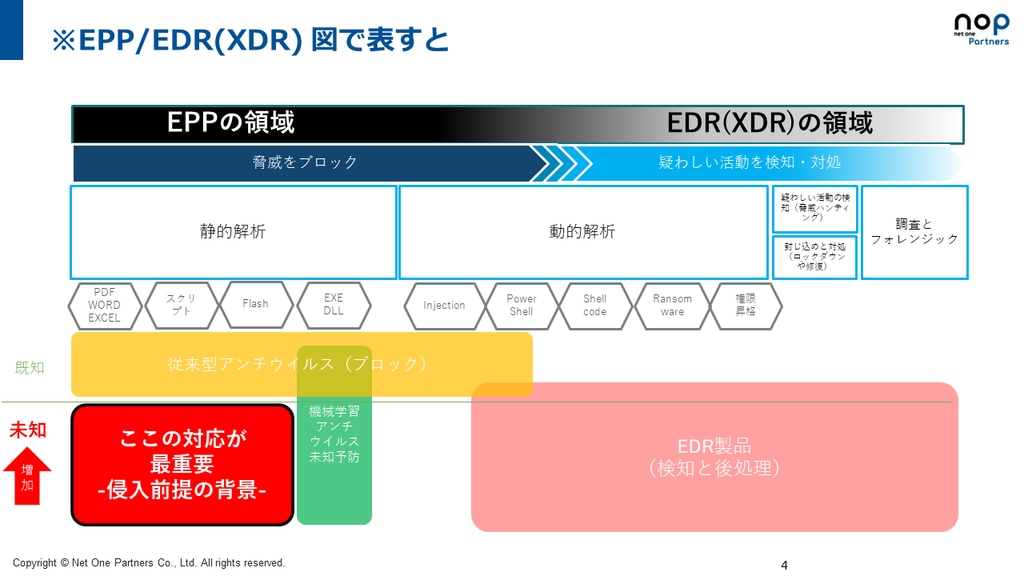

EPP(侵入前の防御) / EDR (侵入後の対策) について

企業向けのアンチウィルスソリューションには大きく分けて

「EPP」「EDR」の2つに分かれます。

(EDRは更に、NDR / XDRと種類がありますが、ここでは割愛させて頂きます)

それぞれ

・EPP(Endpoint Protection Platform)

・EDR(Endpoint Detection and Response )

の略称で、その名の通り「侵入を防御するのか」「侵入を検知し対応するのか」という観点で役割が大きくことなります。

(e-wordsより引用)

>EPPとは、パソコンやサーバなどの端末を、コンピュータウイルスなどのマルウェア感染から保護するソフトウェア。「アンチウイルスソフト」(antivirus software)とほぼ同義。

>EDRとは、コンピュータなどのセキュリティ対策システムの一種で、端末の処理を常時監視して不審な挙動をいち早く検知し、記録を取って管理者に通報するもの。

となっています。

EPPとEDRの優先度は?

ここまでを見てみると、EPP / EDR、どちらを優先的に導入すれば良いのか。

という疑問が生まれると思います。

「侵入前に防止したほうがいい?=EPP?」

「侵入は防ぎきれないから、=EDR?」

各種アンチウィルスメーカー・販売会社も、EPP / EDR のどこに重きを置くかをセールストークに盛り込んで販売していることが多いです。

もちろん、EPP/EDRを両方導入するのが望ましいですが、どこの企業もそこまでの予算があるとは限りません。またEDRの導入には単純コストだけではなくリスク管理・運用ルール決めなどソフトウェア費用以外のコストも発生します。

そこで、上記のニュースサイト内容を振り返ってみましょう。

・被害による業務停止期間は「1日超〜10日」が42.5%で最も多い。

・被害損失は「1千万円未満」が34.5%だった一方、「1億円以上」が31.0%を占める。

1度ランサムウェアに感染すると、大まかに見積もっても業務停止期間発生により以下のコスト発生が想定されます。

・データロックによるシンプルな業務停止日数

・データおよびシステム・PC/サーバーの復元にかかる工数

また、復元したデータにもウィルス・ランサムウェアが紛れ込む可能性も…

・被害による広報およびメディア対応工数

・被害による企業信頼の損失

・個人情報漏洩の場合の賠償リスク

・etc…

これらを想定した場合、感染を許した場合少なくとも上記のコストは発生し得ます。

更に、昨今は一度感染を許すと組織内に感染が拡大するスピードが更に向上しております。(ランサムウェア「Rorschach」など)

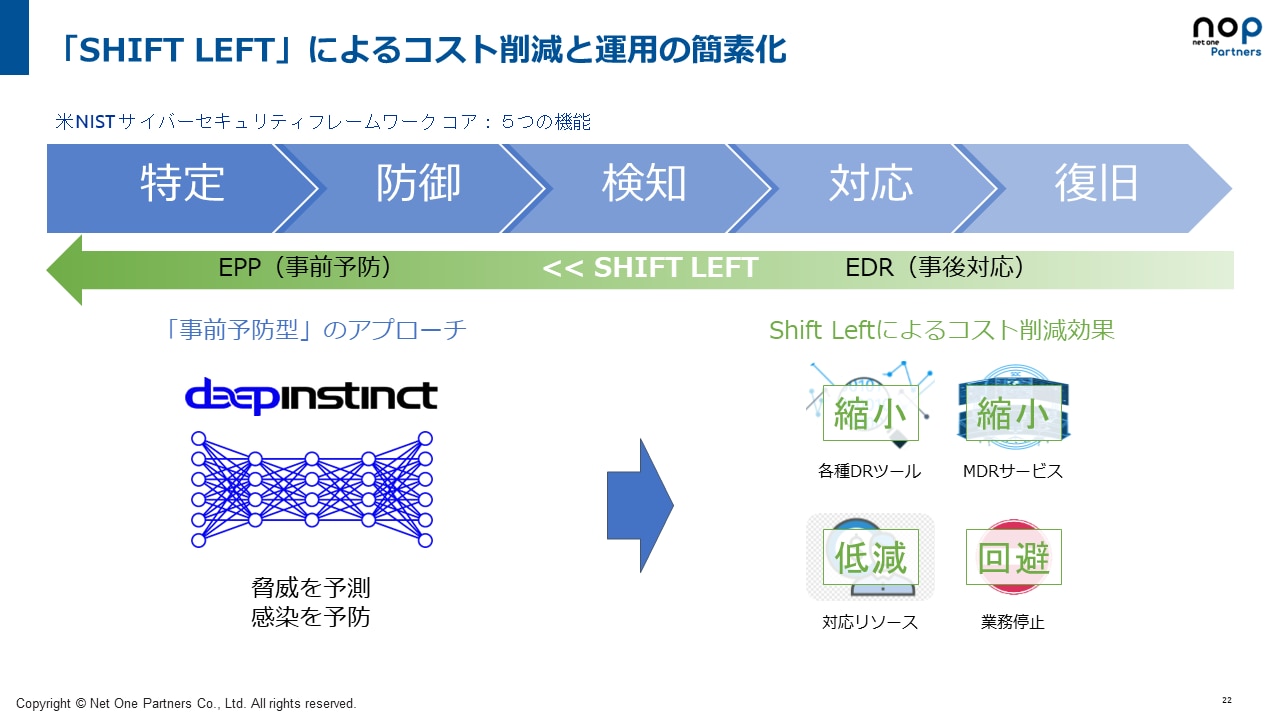

となると、EPP/EDR両方を導入するのが理想的ですが、

まずはEPP導入により感染されない環境を作る事が先決ではないでしょうか。

また冒頭お伝えした通り、未知のウィルスが1日に何十万と作られていく中で、

今後は、未知のウィルスに対しても強力に検知可能なEPPが求められて生きます。

ここまでの考え方を図示すると以下のようになります。

上記の様に、EPP側でいかに未知/既知のウィルスであっても確実に防御するかが、

社会的信頼を含むコスト発生を防止するかが大事になって参ります。

Windowsの標準EPPで大丈夫?

では、そのEPPにはどのような種類があるのでしょうか。

業務用端末として最も使われているWindowsには、実は標準でEPP(アンチウィルスソフト)が搭載されています。

(実際のスクリーンショット)

では、この標準EPPでウィルス・ランサムウェアは防ぎきれるのでしょうか。

先日の弊社TAIがブログでもお伝えした通り、標準搭載のEPPは従来タイプのアーキテクチャである「シグネチャタイプ」のEPPであり、このアーキテクチャでは、どうしてもマッチングしないパターンには対応しきれず「未知のウィルス検知・防御」には限界が発生してきます。

実際に動作テストをしてみた

では、実際にどのような検知結果になるのか見てみましょう。

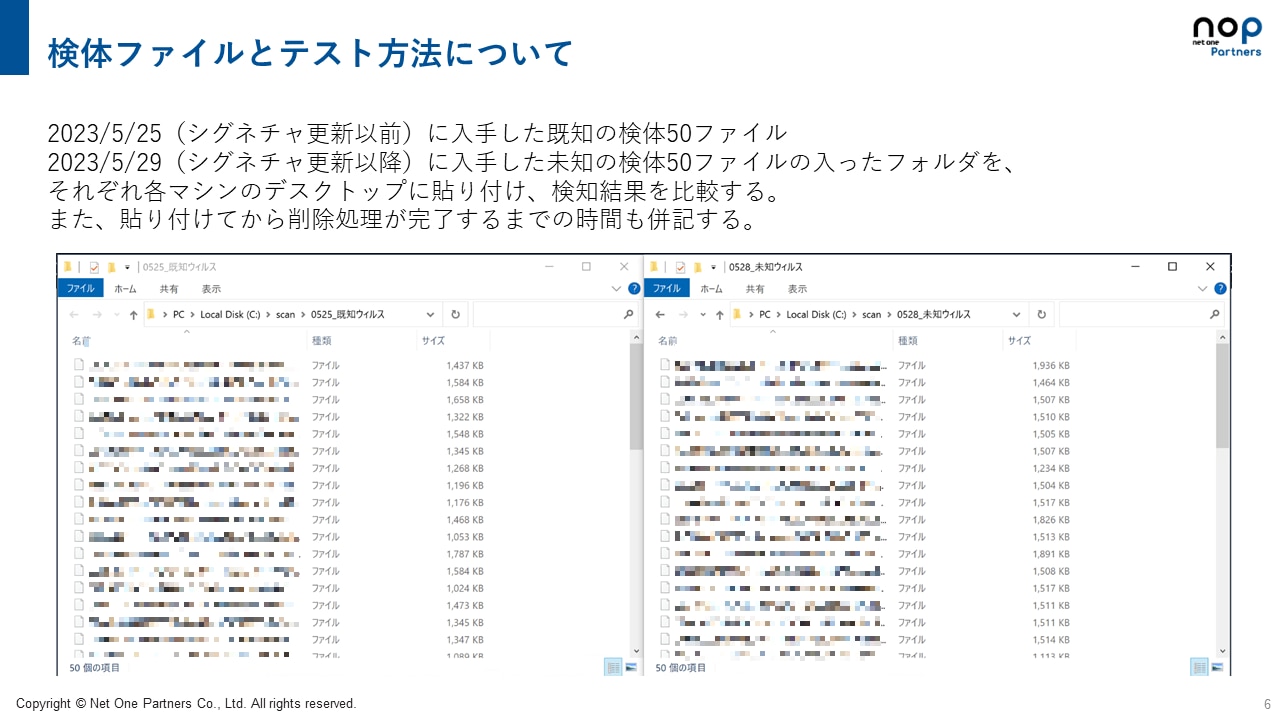

今回は以下の観点でテストを行いたいと思います

1)EPPの更新日以降の検体(未知のウィルス)をテストすること

2)EPPの更新日以前の検体(既知のウィルス)をテストすること

3)複数のEPPでテスト出来るよう、複数のEPPで共通利用出来る検体を用意すること

それでは今回、上記の観点より弊社では取引先EPPメーカーより、

・未知のウィルス検体 50個

・既知のウィルス検体 50個

を提供頂きましたので、こちらを基に検査テストを行います。

■検査方法(このテストは今年6月1日に行いました)

1)検査端末は、5/25 午後にシグネチャおよびWindows Updateを実施

2)その時点で端末をオフラインにする

:(EPPのパターンのみを純粋に比較するため、リアルタイムクラウド連携のようなメーカーにより性能に差異がある機能についてはオフにする)

3)既知のウィルスとして、2023年5月25日に提供された検体50個を用意

4)未知のウィルスとして、2023年5月29日に提供された検体50個を用意

5)検証マシンのスペックは各EPPの推奨を満たすサイジングで共通とする

:今回は以下の通りとする

タイプ:仮想マシン

ハイパーバイザー:Hyper-V

CPU:2コア

RAM:2GB

ディスク:200GB (システム領域+Windows Update+アプリ領域を想定)

OS:Windows 10

検証を行うEPP以外は、Windows標準プロセス以外は常駐させない。

6)設定変更による影響を最小限にするために、各EPPの設定は標準値を使う。

ではそれぞれの検体を検査した結果はどのようになるでしょうか。

検知率/検知時のリソース消費率/検査完了までの時間

の観点で見ていきましょう。

結果

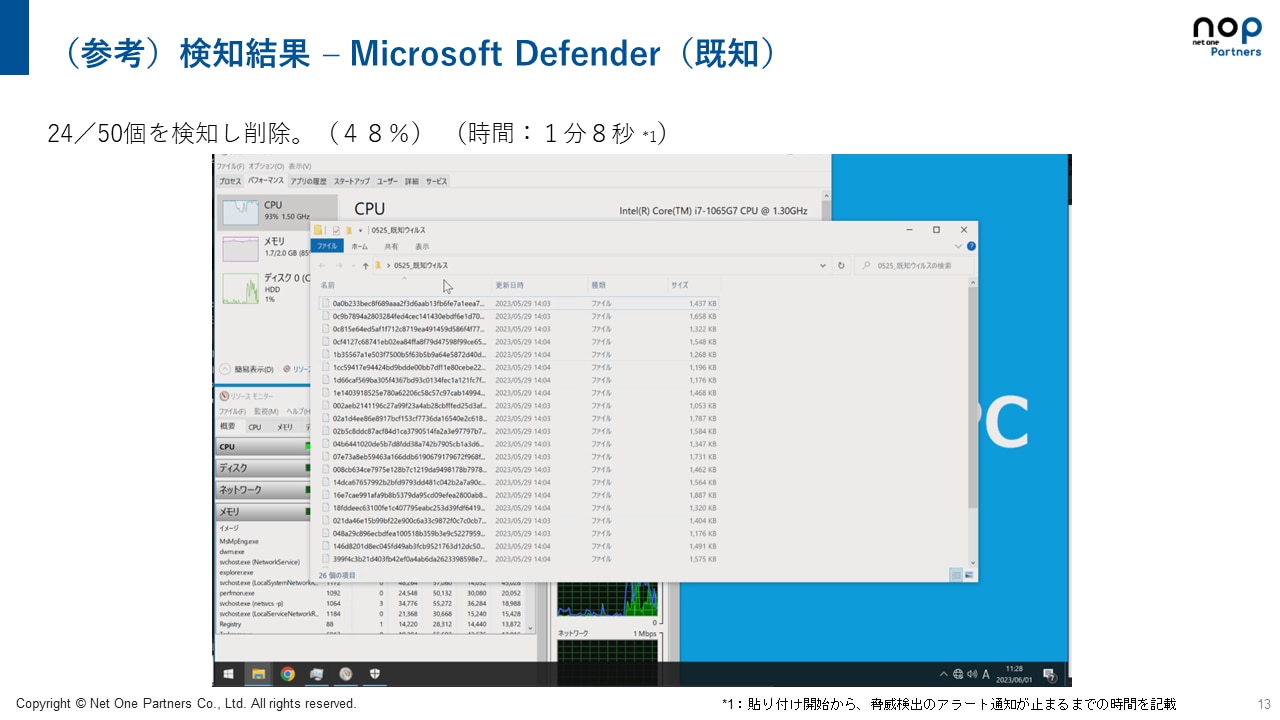

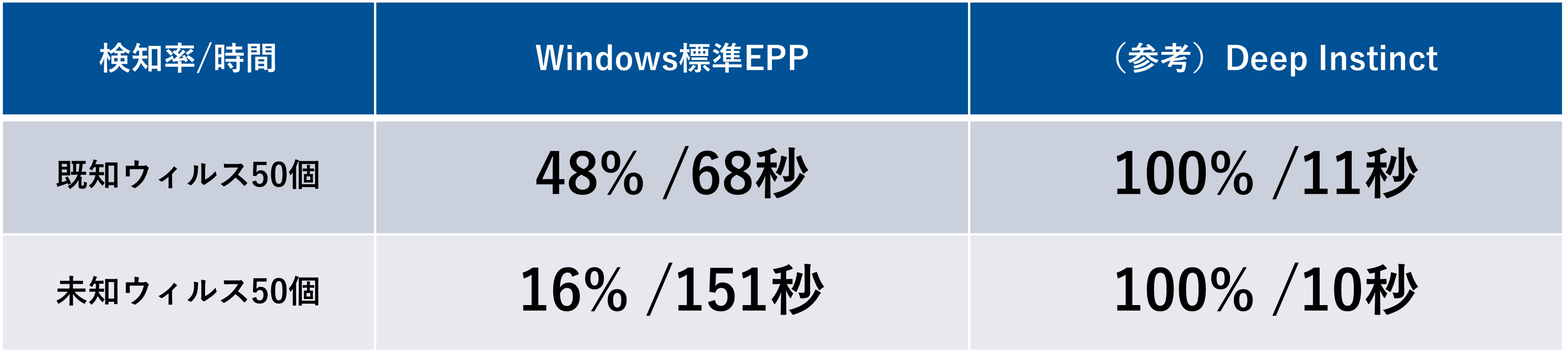

既知のウィルス50個の処理結果

50個中24個の防御となり、検知率は48%となりました。

なお、検査完了まで1分8秒かかりました。

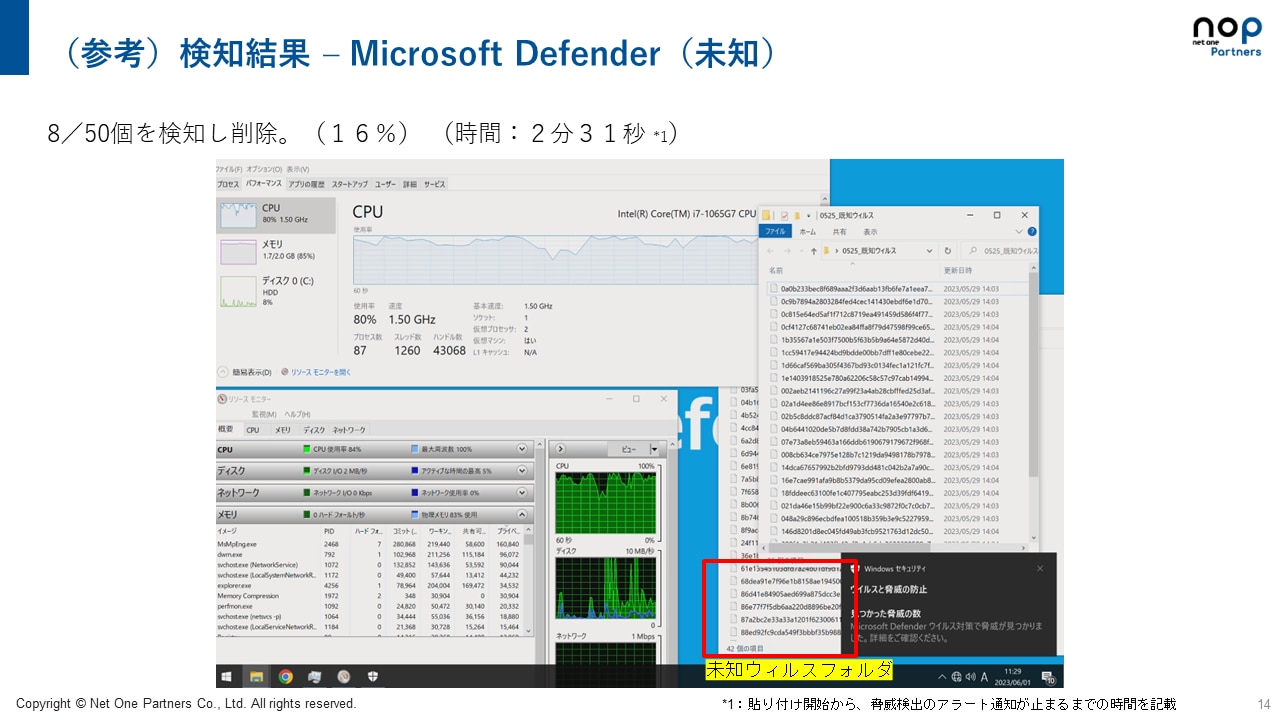

未知のウィルス50個の処理結果

50個中8個の防御となり、検知率は16%となりました。

なお、検査完了まで2分31秒かかりました。

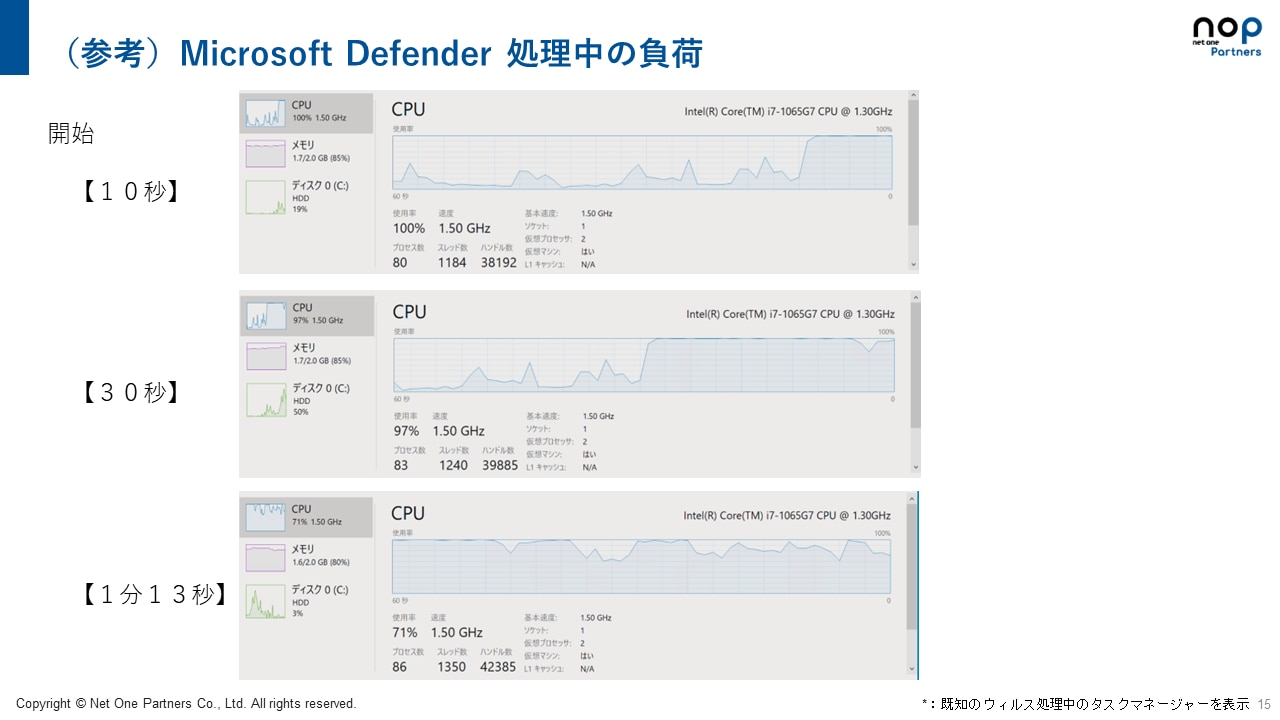

ウィルス処理時のパフォーマンス推移

検査開始から、CPU消費率は30秒ほどほぼ100%を占有。

検査完了まで、常時ほぼ80%以上のリソースを使用していました。

所感

上記の結果より、Windows標準のEPPでは完全どころか、

既知のウィルスでも半分以下、

未知のウィルスについては全体の1/5も検知出来なかった事が分かりました。

また、処理中のデバイスへの負荷もCPU負荷が常時80%以上発生しており、複数のウィルス検知時には動作に影響が出る可能性がある。

では、より高度な検知を行うためには?

ここまでで、Windows標準のアンチウィルス製品では、

日々進化し続ける脅威への対策は不十分であることがお分かり頂けたかと思います。

では、どのようなEPPが今求められるのでしょうか

弊社では、上記結果やトレンドより、以下の要点を重要視しております。

・既知のウィルスを限りなく検知・防御できること

・未知のウィルスに対しても、限りなく検知・防御できること

・エンドポイントに導入するため、限りなく負荷が軽量であること

シンプルですが、この3点を満たすEPPがあって、

はじめて導入価値が生まれるのでは。と考えます。

しかし、Windows標準EPPのような、パターンを随時更新するシグネチャのEPPとの比較では結果に差が生じにくいと思われます。

そこで今回は上記3点を満たすため、手動更新ではなく昨今主流になっている「AI」、特に深層学習(ディープラーニング)の技術を活用しシグネチャを更新するタイプのEPPで比較を行ってみましょう。

今回は参考までに、弊社で提案しております深層学習型EPP「DeepInstinct」の場合の検査結果と比較してみましょう。

(今回は商品紹介が目的ではなく、あくまで上記考え方に沿った検知比較であるため、商品詳細は弊社商品紹介ページや、先述のTAIのブログをご覧ください)

参考:深層学習(ディープラーニング)型EPPの処理結果

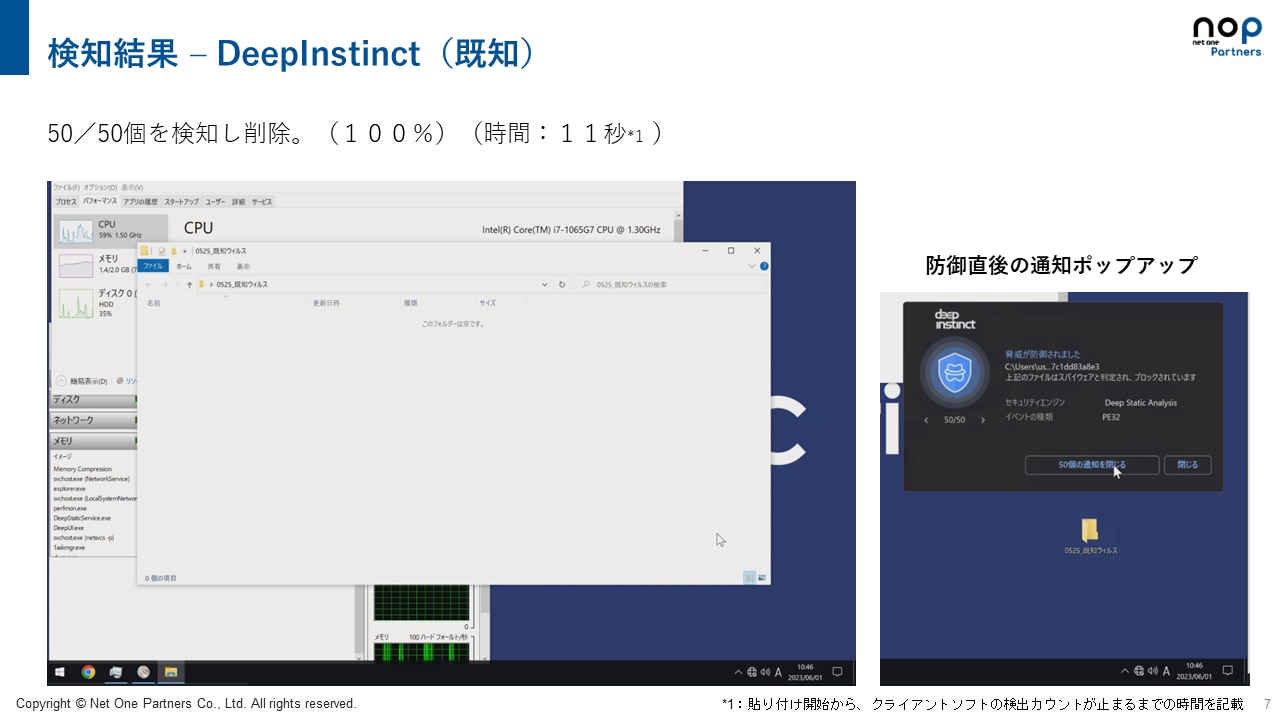

既知のウィルス50個の処理結果

50個中50個の防御となり、検知率は100%となりました。

なお、検査完了まで11秒かかりました。

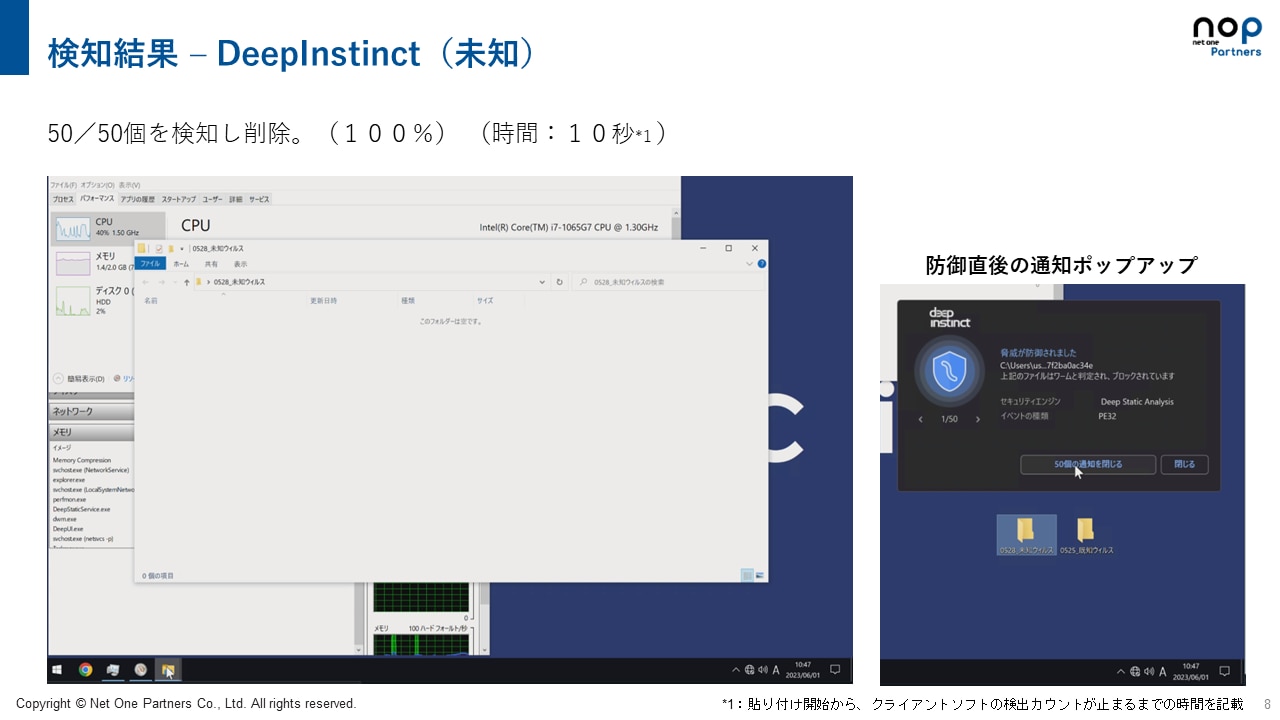

未知のウィルス50個の処理結果

50個中50個の防御となり、検知率は100%となりました。

なお、検査完了まで10秒かかりました。

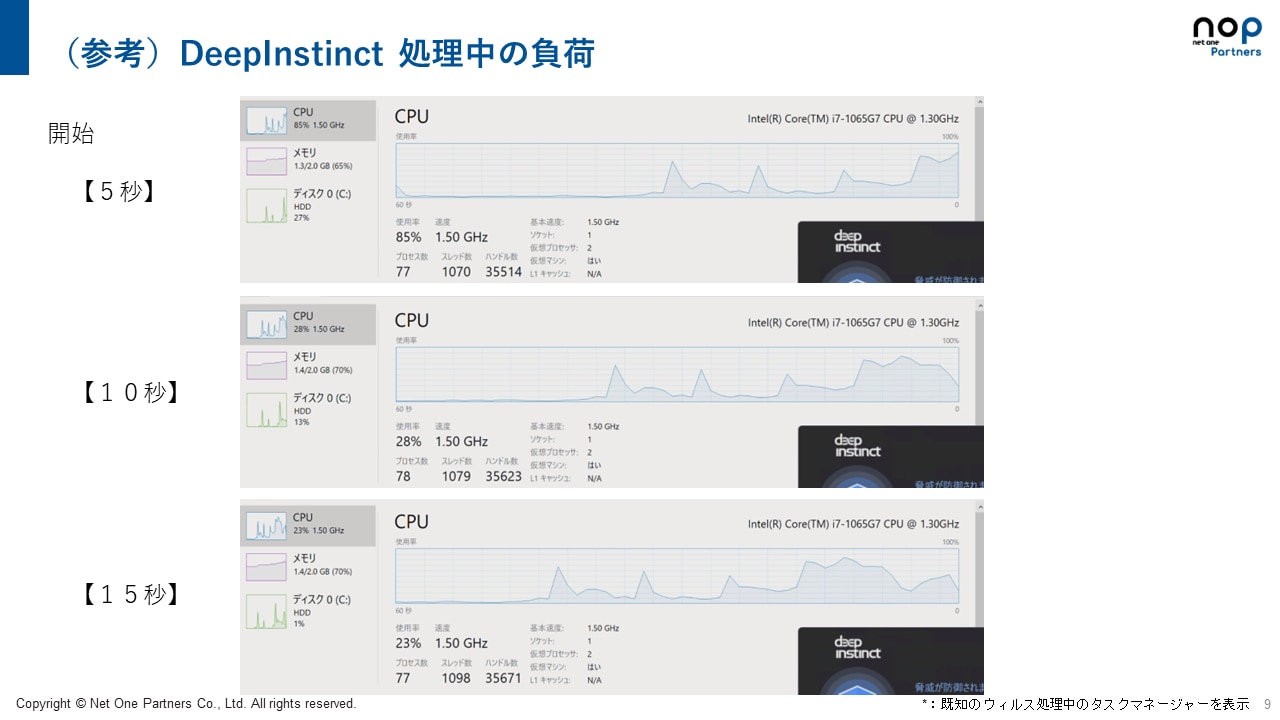

ウィルス処理時のパフォーマンス推移

検査開始から、CPU消費率は平均20~80%、ピーク(使用率80%)は3秒ほどとなりました。

所感

今回、分かりやすいように2タイプのEPPのテスト結果を比較表にしてみました。

この結果から、

・従来型の手動更新、機械学習を命令するタイプのEPPでは検知に限界がある。

・深層学習型のEPPでは、実際のテスト結果で高度な防御を実現した。

・また、検査結果だけではなくマシンへの負荷率/検査速度もEPPにより大きくことなる。

ということが分かりました。

まとめ

いかがでしたでしょうか。

今回のブログでは、特に以下の点についてご紹介させて頂きました。

|

・ランサムウェアなどのエンドポイント脅威対策には、EPPとEDRがある

・侵入後のリスクを考えると、EPPに予算を重点的に置いた方が良いと思われる

・Windows標準のEPPがあるが、実性能としては完全では無かった。

・深層学習型のような、次世代型のEPPの導入が望ましい。

|

特に、EPPに重点を置くエンドポイントセキュリティ対策の必要性は弊社も唱えており、

「シフトレフト(侵入前にいかに防御し、コストやリスクの発生を抑えるか)」

の訴求や提案支援をこれからも行って参ります。

なお、弊社ネットワンパートナーズは今回ご紹介したDeepInstinct社の販売パートナーであり

数多くのお客様へDeepInstinctを通じてエンドポイント防御の支援を行っております。

これまでのブログをご覧になりたい場合は、下記からご覧ください。

■ 過去のDeepInstinct 紹介ブログ

またEPP以外にも、様々な角度からプロフェッショナルな視点のセキュリティのご提案・販売支援をしております。

今回のブログを機に導入や販売・提案を検討されたい場合は、

どうぞお気軽に弊社営業担当あるいは問い合わせフォームまでお願い致します。

ここまでご覧頂きまして、ありがとうございました。

Koji