FWの基本動作とCiscoFWのご紹介

皆さま、はじめまして!

1月からNOPに入社し、セキュリティ製品担当をしている守(もり)と申します。

今回はファイアウォール(FW)の基本動作と合わせてCisco社が提供する各FW製品のご紹介をしたいと思います!

目次[非表示]

- 1.FW基本動作の確認

- 1.1.FWとは?

- 1.2.ネットワークセグメンテーション

- 2.様々なFWのテクノロジ

- 2.1.パケットフィルタリング

- 2.2.サーキットレベルゲートウェイ

- 2.3.アプリケーションレベルゲートウェイ

- 2.4.ステートフルマルチレイヤインスペクション

- 2.5.アプリケーションプロキシ

- 2.6.ネットワークアドレス変換(NAT)

- 2.7.仮想プライベートネットワーク(VPN)

- 2.8.次世代ファイアウォール(NGFW)

- 3.Cisco社が提供するFW

- 3.1.Cisco FW のOSと機能

- 3.2.Cisco FW の提供形態と対応機器

- 4.おわりに

FW基本動作の確認

FWとは?

FWの実装はどの組織にとっても防御の第一段階となります。

FWは通過する全てのトラフィックを調べ、セキュリティポリシのルールを満たしているかどうかを確認します。

ルールは通常明示的に許可されなければ、デフォルトで全ての通信が拒否されます。

セキュリティポリシにかかったトラフィックは全てログに記載され、不正な侵入を試みるトラフィックをトリガーとし、アラートを上げることも可能です。

ネットワークセグメンテーション

ネットワークセグメンテーションは、ネットワークをより小さなセグメントに分割し、システムまたはアプリケーションのグループを互いに分離する方法です。

セキュリティ上の利点としては、あるセグメントから別のセグメントへの移動には、FWを通過する通信についてセキュリティポリシのルールを設定しなければなりません。

これにより一度侵入を許しても、アクセスをセグメント内で封じ込めることが可能となります。

様々なFWのテクノロジ

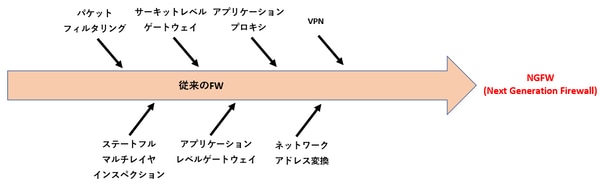

FWは時代の流れとともに様々な機能を盛り込み、発展してきました。

以下では、それらFWのテクノロジについて解説します。

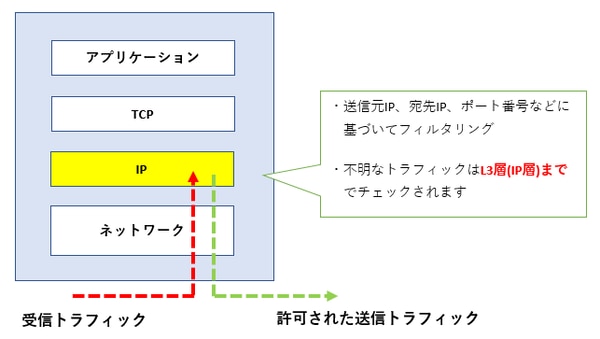

パケットフィルタリング

パケットフィルタリングの機能は、L3ヘッダの情報に基づいてフィルタリング条件を設定します。

通常は送信元IP、宛先IP、L4ヘッダの情報の一部であるTCPポート番号をチェックすることもありますが、シーケンス番号やフラグ等はチェックしないことが一般的です。

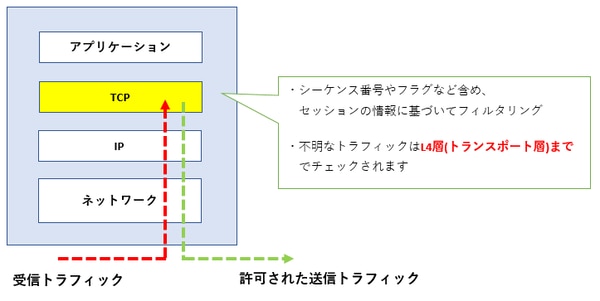

サーキットレベルゲートウェイ

サーキットレベルゲートウェイの機能は、L4ヘッダの情報に基づいてフィルタリング条件を設定します。

IPパケットの通信制御に加え、TCPのセッション単位で任意のポートに関する通信の可否を制御できます。一度セッションが張られると同一セッションの通信はそのまま許可される形となります。

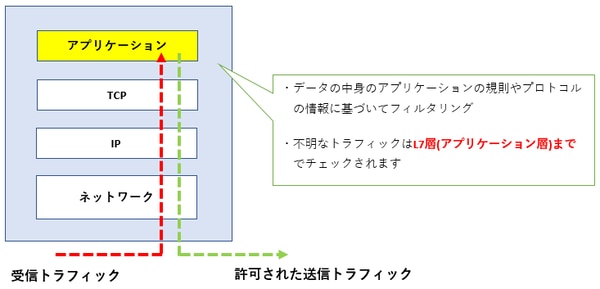

アプリケーションレベルゲートウェイ

アプリケーションレベルゲートウェイの機能は、アプリケーションの情報に基づいてフィルタリング条件を設定します。

一度データの中身のアプリケーションを確認し、通信可否を判断します。例えばwebであれば、URLの情報やHTTP:Post、Getなどをフィルタリングすることも可能となります。

またデータの中身までチェックが入るため、FWへかかる負荷も高くなります。

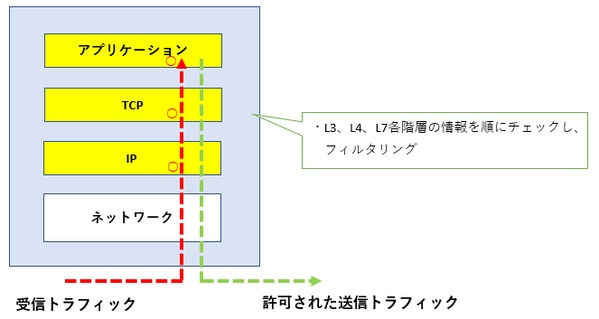

ステートフルマルチレイヤインスペクション

ステートフルマルチレイヤインスペクションとは、上記3つのタイプのFW機能を組み合わせたものとなります。

基本的に現在のFW機能を持つデバイスはこちらに該当します。企業ベースのものやブロードバンドルータに付いているFWでも、これらの機能を有していることが多いです。

アプリケーションプロキシ

FW自体がプロキシサーバとして機能することで、アプリケーションを可視化します。

クライアント-サーバ間の通信を仲介することで、暗号化されたweb通信などのパケットの中身をチェックすることが可能となります。web通信以外のプロトコルについては、仮にFWが対応していない場合には可視化が不可能なため注意が必要です。

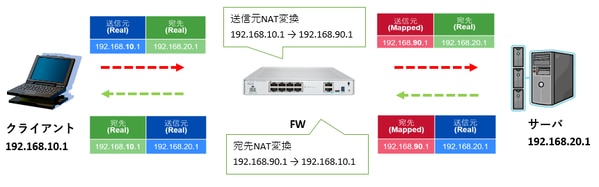

ネットワークアドレス変換(NAT)

FWは大抵インターネットに最も近いところに配置されるため、NATによるアドレス変換機能を有していることが多いです。

NATによって内部NWのアドレスを漏らさずに済むこと、NAT処理に載っていない外部からのアクセスについてフィルタリングをかけることが可能などの利点があります。

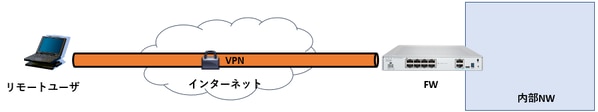

仮想プライベートネットワーク(VPN)

VPNによってインターネットを介して安全なアクセスを提供することが可能となります。

かつてはリモートユーザはVPN装置に対してトンネルを張ることで、外部から内部NWへのアクセスを行っておりましたが、現在はVPN機能を有したFWを利用するのが一般的です。

FWによるVPN機能を利用することによって、リモートユーザからのすべてのトラフィックを可視化、パケット検査することを可能にします。

次世代ファイアウォール(NGFW)

NGFWは、ファイアウォール、侵入防止、およびアプリケーション制御を提供する次世代ネットワークセキュリティデバイスです。一番の特徴はコンテンツやアプリケーションレベルでパケット検査が可能なIPS/IDS機能を有している点となります。典型的なNGFWの機能は以下となります。

- Deep Packet Inspection

- 暗号化されたトラフィックの検査

- QoS/帯域幅の管理

- 脅威インテリジェンスの統合

- 統合された侵入防止システム

- 高度脅威防御

- アプリケーション制御

- サンドボックス機能による検体チェック

Cisco社が提供するFW

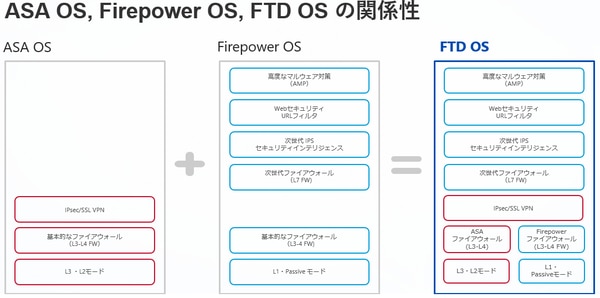

Cisco社が提供するFWのOSにはASA、Firepower、FTD(Firepower Threat Defense)の3種類がございます。ASAは旧来からのOSとなっており、そこにIPS製品としてのFirepower OSが統合されたOSがFTDとなっております。

Cisco FW のOSと機能

各OSに搭載されている機能は以下の様になります。

基本的にL3~L4までのFW機能+VPN機能の利用のみであればASAを選択、

IPS/IDSやアプリケーションレベルの可視化、URLフィルタリング、データの中身をチェックするマルウェア対策等を利用したいのであればFTDを選択する流れとなります。

Cisco FW の提供形態と対応機器

対象OSの対応機器であれば、使用する機能に応じて適時OSを入れ替えることも可能なため、環境に合わせた構成を選択することが可能となっております。

対象OSが決まっている場合は、基本的にはスループットに基づいて機器を選定する流れとなります。

・ASA OS

L3~L4までのFW機能+VPN機能のみのOSとなります。

対応機器)ASA5506-X,ASA5508-X,ASA5516-X,ASA5525-X,ASA5545-X,ASA5555-X,Firepower1000,Firepower2100,Firepower4100,Firepower9300

・ASA with Firepower Services

筐体内にASA OSとFirepower OSの2つのOSを搭載可能です。ASA機能はすべて利用可能ですが、条件によっては大幅にスループットが落ちる可能性もあります。

対応機器)ASA5506-X,ASA5508-X,ASA5516-X,ASA5525-X,ASA5545-X,ASA5555-X

・FTD OS

ASAとFirepowerを一体化したOSとなります。OSバージョンによってはASA一部機能が使えない可能性があります。

対応機器)ASA5506-X,ASA5508-X,ASA5516-X,ASA5525-X,ASA5545-X,ASA5555-X,Firepower1000,Firepower2100,Firepower4100,Firepower9300

※以下ASA筐体は全て2021年8月時点でEOSとなっております。またこれに伴いASA with Firepower Services も今後終息予定となります。

ASA5506-X,ASA5508-X,ASA5516-X,ASA5525-X,ASA5545-X,ASA5555-X

おわりに

基本的な内容でしたが、如何だったでしょうか。

前半に様々な機能を組み込みながら発展してきたFWの概要を、後半に軽くCiscoFWについて触れさせて頂きました。

普段はPaloalto社製品を主に触っているため、今後はPaloalto製品についての記事を中心に書いていこうと考えております。

ぜひぜひ今後とも宜しくお願い致します!!

おススメのCisco記事を掲載いたしますので、ご参考にどうぞ!