Cisco SD-WAN × Umbrella SIG 連携!

皆さんお久しぶりです!

一年ぶり二度目の Cisco SD-WAN 製品担当となりました、毛利です。

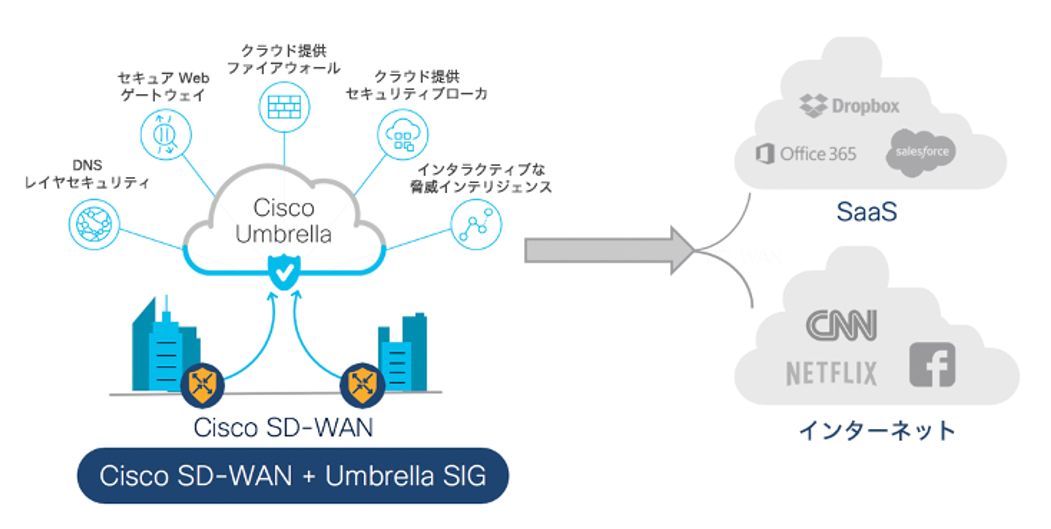

今回は Cisco SD-WAN と Umbrella SIG の連携について、ご紹介をさせて頂こうと思います。

インターネットブレイクアウトとセキュリティ

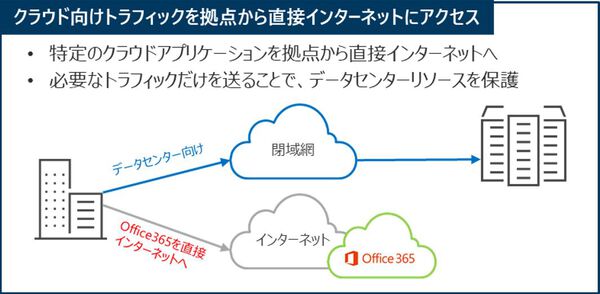

SD-WAN として求められる一番の要件として、通信のインターネットブレイクアウトが挙げられます。

インターネットブレイクアウトでは機能の特性上、拠点の Edge ルータから直接インターネットに向けてトラフィックが流れます。

つまりブレイクアウトされたトラフィックは、通常のルーティングでインターネットに抜ける際に経由するであろう Firewall や Proxy を経由しないためトラフィックのセキュリティについて、考慮をする必要があります。

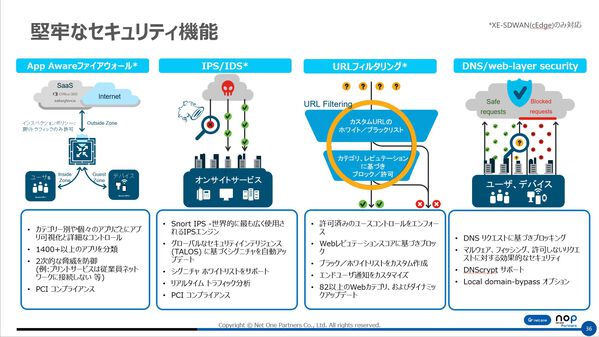

Cisco SD-WAN では、 Edge となるルータ自身に UTM 機能を実装し、各拠点ルータにてセキュリティを担保可能にするなどこちらのセキュリティに対して注力をしています。

Cisco SD-WAN のインターネットブレイクアウト、セキュリティ機能の概要については こちら の過去記事もご参照ください!

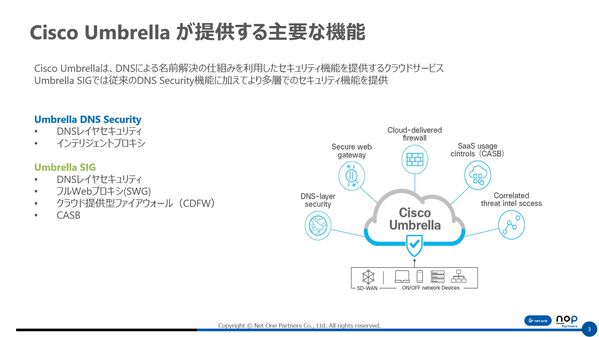

Cisco Umbrella SIG

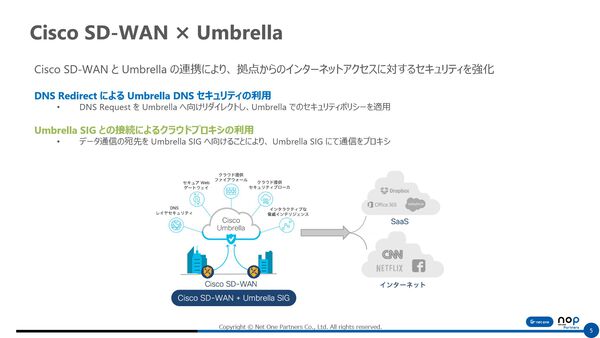

Cisco Umbrella は、DNS による名前解決の仕組みを利用したセキュリティ機能を提供するクラウドサービスです。

その機能の一つである Umbrella SIG では DNS Security 機能に加えて フル Web プロキシを提供可能となっています。

Cisco SD-WAN × Umbrella SIG

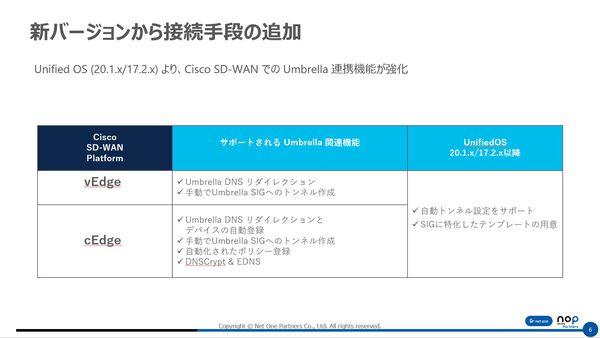

Cisco SD-WAN では今年の春にリリースされた OS 17.2.x から Umbrella SIG との連携機能が強化され、シームレスな接続が可能となりました。

こちらの機能を利用し、Edge ルータのブレイクアウト通信を連携した Umbrella SIG へ向けることにより、インターネットブレイクアウト通信に対して、高いレベルでのセキュリティを担保することが可能となりました。

実際に試してみた

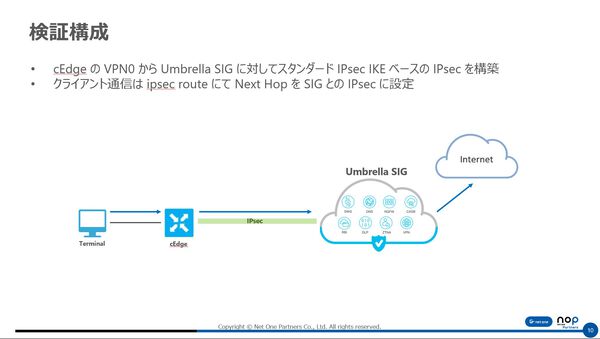

Cisco SD-WAN と Umbrella SIG との連携に必要な設定は非常にシンプルとなっています。

まず Edge と SIG 間で IPsec を構築します。

そして Edge 側でインターネットブレイクアウトをしたい通信の Next Hop を SIG と構築した IPsec に設定します。

上記二つの設定を行えば、 SIG を経由したインターネットブレイクアウトが可能となります。

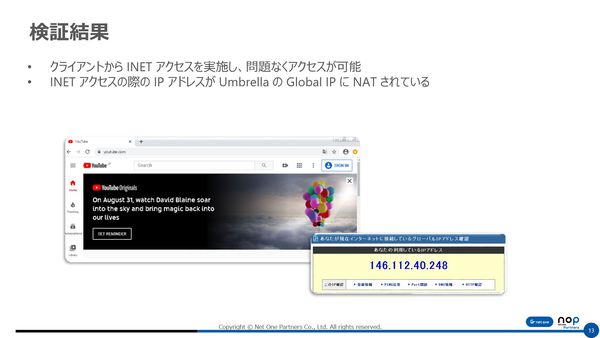

実際に上記設定二つの設定を実施し、クライアントから通信を行ったところインターネットアクセスができることを確認できました。

また、その際の Global IP も Umbrella SIG のものへ NAT されており、 SIG にてしっかりとプロキシされていることがわかります。

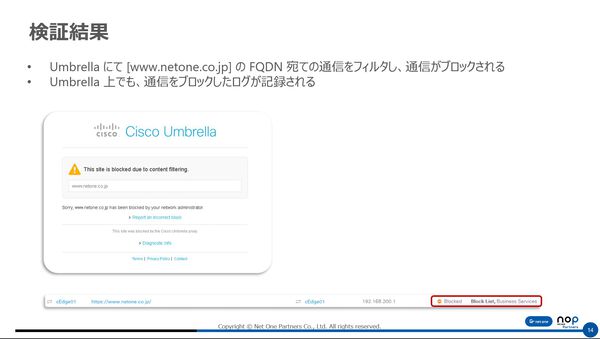

更に追加で Umbrella にて特定の FQDN をブロックするようなポリシー設定を実施し、クライアントから対象の FQDN へ通信を実施すると、Umbrella によりアクセスがブロックされました。

Umbrella 上でも、通信をブロックした旨のログ情報が記録されます。

このように、 Umbrella SIG と連携することによりインターネットブレイクアウト通信に対しても、ポリシーによる制御やログによる通信の監査を行うことが可能です。

おわりに

Cisco Umbrella との連携では SIG による Web プロキシだけではなく、DNS セキュリティも合わせて実装することにより、より一層セキュリティの強度を高めることが可能です。

Cisco SD-WAN の導入を検討されている場合には、こちらの Umbrella も合わせてセキュリティの強化をご検討を頂ければと思います。