“PRISMA”とは?

目次[非表示]

- 1.はじめに

- 2.PRISMAシリーズのテーマ

- 3.各製品の概要

- 3.1.Prisma Access

- 3.2.Prisma SaaS

- 3.3.Prisma Cloud

- 4.最後に

はじめに

皆さん、あけましておめでとうございます。

ついに2020年を迎えてしまいました。地元でオリンピックが行われるというのもなんだか実感がわきませんが、万事が大事なく行われることを祈るばかりです。

さて、本日はPaloAltoNetworks社のPRISMAシリーズについてご紹介します。

ブログを書くたびにM&A等によって取扱いプロダクトが増加していくPaloAltoNetworks社なので、数か月後にはまた新たなプロダクトが加わっているような気もしますが…前回は全体をさらっとご紹介しましたので、今回はPRISMAにフォーカスして少し掘り下げてご紹介したいと思います。

PRISMAシリーズのテーマ

前回のブログ” PaloAlto Networks プロダクトポートフォリオ”でも触れていますが、PRISMAシリーズには”Secure the Cloud”というテーマが謳われており、Prisma Access、Prisma SaaS、Prisma Cloudという3つのプロダクトから構成されています。(厳密にはVM-Seriesも含まれるようですが、特に名称含め従来と変わりないため割愛させていただきます)

これらを用いて、企業のクラウド利用を安全かつフレキシブルに実装します。また、これらのシステムそのものがクラウド上にあるため、クラウドサービスを用いシステムを安全かつフレキシブルに利用する、という側面もあります。

各製品の概要

それでは各製品のご紹介を少し掘り下げて行いたいと思います。

Prisma Access

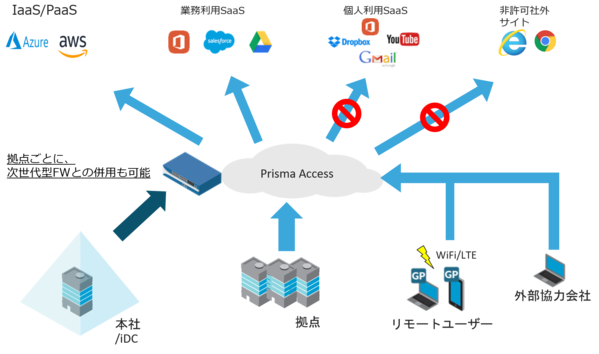

PaloAlto Networksの次世代型FWであるPAシリーズの機能がクラウド上で提供されています。ジャンルとしてはいわゆる、FWaaS(Firewall as a Service)にあたりますが、Secure Web Gatewayなどと言われたりもします。

ところでクラウド上にFirewallがあるとどんな良いことがあるのでしょうか?

一般的なネットワーク構成として、システムをデータセンター(あるいは本社)に集約しているケースがあります。その場合必然的にInternetアクセスはそこに集約することになり、そこがボトルネック(回線のひっ迫)になって通信が遅くなってしまいます。このFirewallをPrisma Accessにすることによって、ロケーションやユーザーに応じたそれぞれの通信からクラウド上でどこに対する通信なのかを判断した上で、通信可否も含め判断してくれます。また、海外拠点があるとWAN越しの通信は非常に効率が悪くなりますが、そうした問題も解決します。そして、昨今のパブリッククラウド化の流れを考えると、クラウド上にある社内システムもセキュリティレベル/ポリシーを維持したまま直接インターネット経由でアクセスできるため非常に親和性が高いことがわかるかと思います。

もうひとつ大きなメリットが、モバイルワークです。いわゆる働き方改革ツールとして、普段の外出時だけでなく在宅ワーク対応(オリンピック期間中は国も在宅ワークを強く推奨しています)が可能になります。図のようにエージェントを入れるだけで社内と同等のセキュリティレベルを提供するだけでなく、ローカルブレイクアウトの効果を得ることもできます。

※通信やアクセス先の安全性についての判断をクラウド上のゲートウェイに委ねることで、ダイレクトにインターネットに抜けることが可能になる(いずれは"WAN"という考え方がなくなる日が...)

Prisma SaaS

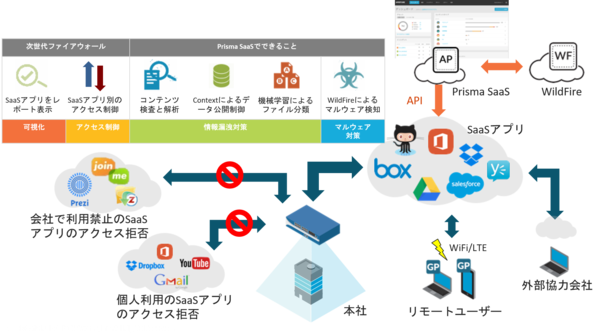

今企業では、少し前では考えられないほど業務アプリケーションでSaaSを利用しています。このPrisma SaaSはいわゆるCASB(Cloud Access Security Broker)にあたります。

元々アプリケーション可視化というのは次世代型FWのPAシリーズでもずっと謳われてきたことで、上記のPrisma Accessも含めて許可されていないSaaSを制限することはできました。

これをより細かく制御しつつ、誰がどのSaaSをどれほど利用しているのかといった利用状況や、新しく導入を検討しているSaaSの評価などがダッシュボード上で分かり易く可視化されることで、管理者の負担を大きく低減し、常に最適なSaaS利用を保ち続けることができるようになります。

※CASB製品はいろいろあるが、世界的シェアを持つSandboxの"WildFire"との連携も特徴のひとつ

Prisma Cloud

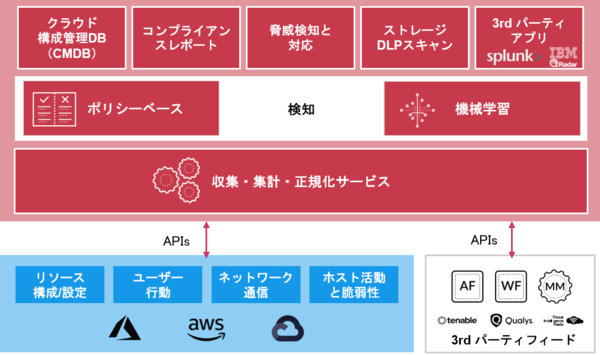

Prisma SaaSは“SaaS”に対するセキュリティソリューションですが、Prisma Cloudは“IaaS/PaaS”に対するソリューションになります。ジャンルとしてはCSPM(Cloud Security Posture Management)にあたります。

予め定義されたPublic CloudのIaaS/PaaSの設定(もちろん定義は作成も可能)があり、反する設定で環境を構築すると、それを検知しアラートを出します。また、GDPRやCIS、PCIDSSやISOなどのコンプライアンス規定にも対応しております。対象になるPublic Cloudは現時点でAWS、MS Azure、GCP(google cloud platform)となっており、これらをPrisma Cloudのダッシュボードで一元的に管理することができます。

といっても中々イメージが湧きにくいかと思いますのでもう少し具体的に。

特にAWSとAzureにおいて、今や利用していない企業のほうが少ないですが、こういったPublic Cloudが広がった最大の要因はその”速さ”です。使いたい時に使いたい分だけをすぐに使え、不要になればすぐにやめることができる。この利点を活かすべく、多くの企業が事業部単位など、システム管理者以外にも権限を与えました。ただ、これらのPublic Cloudはサーバ(場合によってはOS)についてはおもりをしてくれますが、<正しく設定されているか>については見てくれません。実際に設定ミスによって、重要な顧客データが外部公開されてしまう、第3者にアカウントを乗っ取られてしまうといった事案や、パッチ未適用によるものなど、PublicCloudにおけるセキュリティインシデントの多くは人によるミスで起こっています。この誤った設定を検知してくれるのがPrisma Cloudです。

また、システム用途に応じて上記であげたようなコンプライアンスに準拠した設定にする必要があり、報告時には証跡としてレポート提出を求められるケースもありますが、Prisma Cloudであればレポート提出まで対応が可能です。

最近ではコンテナ環境にも対応しています。

※企業システムのPublic Cloud化が着々と進んでいく中で、CSPMというジャンルは非常に注目を集めている。

最後に

今回はPaloAlto NetworksのPRISMAシリーズについて投稿しました。

最近ではGartnerが発表したSASE(Secure Access Service Edgeの略称でサシーと読むそうです)という定義が話題を集めております。コンセプトになるので少し抽象的ですが、クラウドから提供するワンストップのセキュリティサービス、といったところでしょうか。シンプルに考えればセキュリティ対策は点ではなく面で、という基本的な考えのような気もしますが、クラウド主体になるにつれそれが顕著化し、かつユーザー側での対応が難しくなっているため、それを提供できるメーカーが求められているのだと思います。SASEについてはPaloAlto Networks創設者であるNir Zuk氏もブログで書かれているので、宜しければご一読ください。https://blog.paloaltonetworks.com/2019/11/cloud-next-generation-network-security/?lang=ja

長々とお読みいただいた皆様、ありがとうございました。

最後に宣伝だけ失礼します。

1月29日から大阪で開催される、第4回【関西】情報セキュリティEXPOに出展します!詳細は以下ブログを参照ください。