Riverbed SteelConnect設定してみた!(2)

目次[非表示]

- 1.Organization

- 2.WANs

- 3.Appliances

- 3.1.Portsの設定

- 3.2.Firewall Rules

- 3.3.Traffic Rules

NOPエンジニアBlogをご覧のみなさん、こんにちは。

リバーベッド製品担当の池田です。前回の「SteelConnect設定してみた(1)」の続きとなります。

無償で体験できるSD-WANをRiverbed SteelConnect仮想アプライアンスを使って設定してみたいと思います。

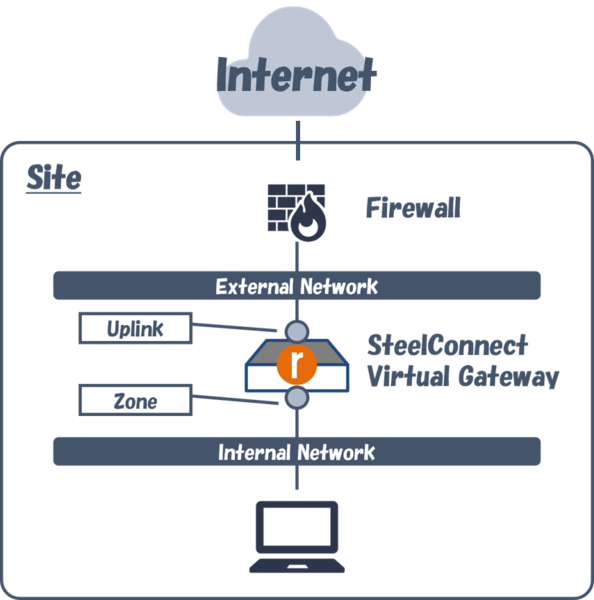

今回は以下のようなトポロジーでvSphere ESXi上に仮想化アプライアンスをデプロイし、東京にHQ、大阪にブランチといったサイトを開設してみたいと思います。

ただし、サイト開設前に事前設定事項があるので忘れずに確認しましょう。

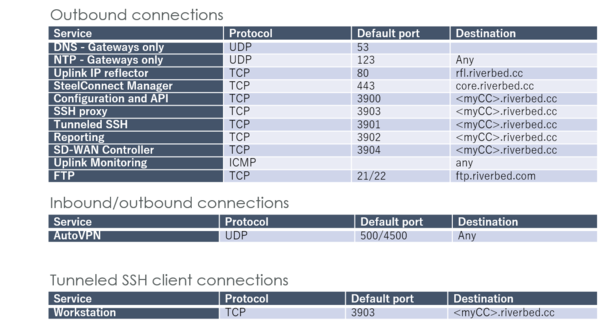

事前設定①:Firewallへのポート解放 Firewallには予め以下のポートを解放してあります。

Organization

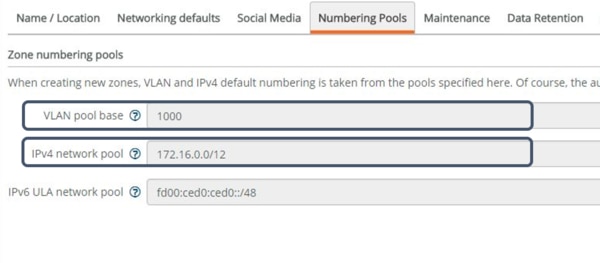

それから事前にOrganization > Numbering Poolsを確認しておきましょう。

拠点毎に払い出させるVLAN IDやネットワークアドレスが予め定義されています。

拠点が作成される度、VLAN Pool baseは、1000,1001,1002・・・・、IPv4 network poolからは172.16.0.0/24,172.16.1.0/24・・・・という形で/24ずつ払い出しされます。

WANs

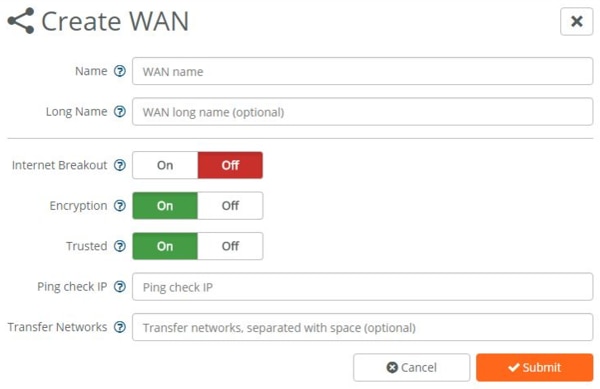

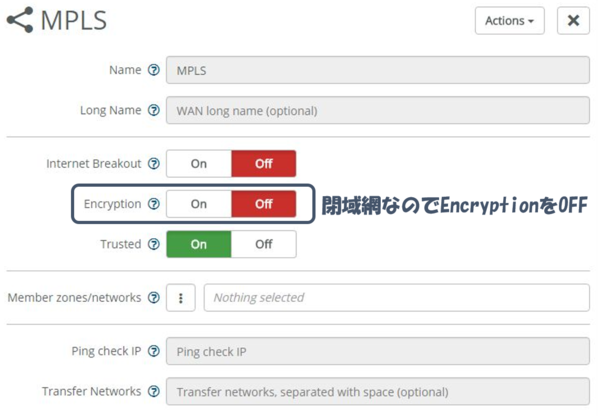

WANのトポロジー設定も予め定義しておきましょう。 インターネットや、L2/L3 WANの定義、インターネットブレークアウト、アップリンクの状態確認ができます。

デフォルトではInternet/RouteVPNが定義されているので毎回行う必要はありません。

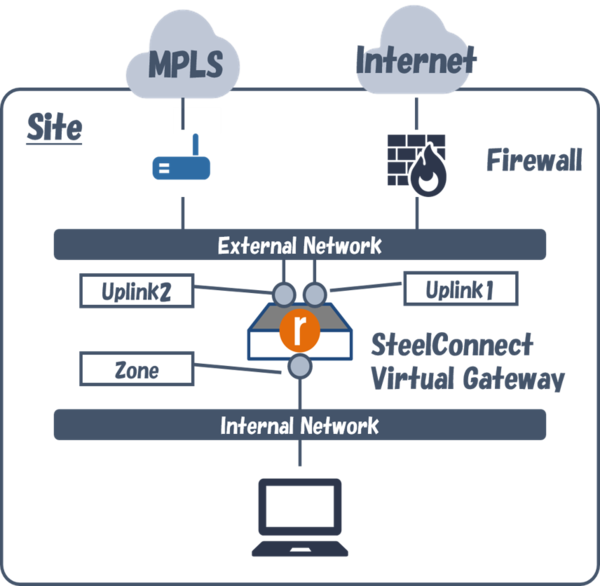

例えば下図のようなトポロジーの場合、

MPLS回線接続用にUplink2の定義をしておくことができます。

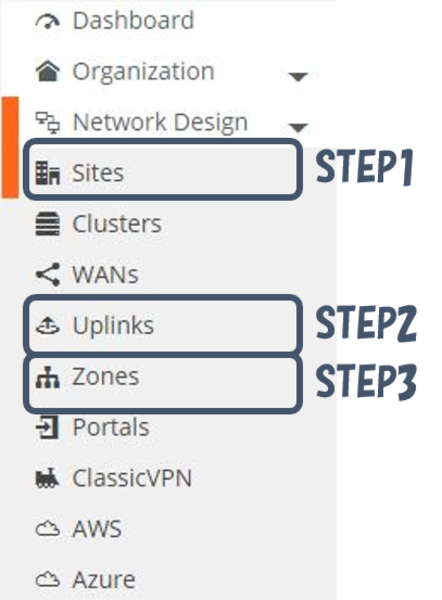

それでは設定していきます。設定項目は色々あるものの基本的にはNetwork Designの中にある項目のみで設定できます。

セットアップは非常にシンプルで①Sites、②Uplinks、③Zonesの3ステップで終わりますよ!

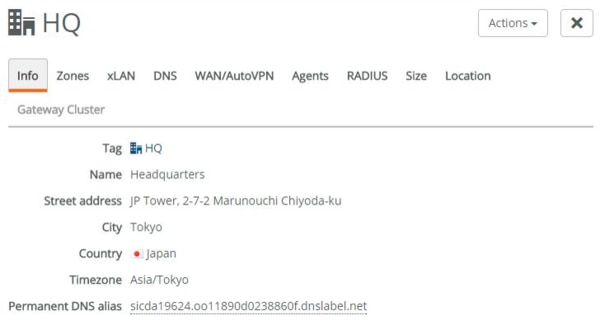

1)Sites

アプライアンスが設置されたLocationを登録します。

このSite情報を登録すると後にUplink設定や管理Zoneの設定が自動的に設定されます。

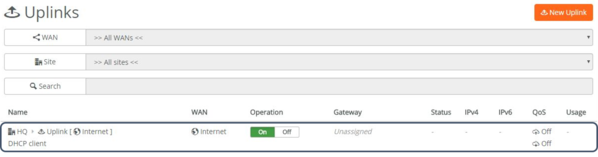

2)Uplink

接続のタイプとして、DHCP Client、Static、DSL/PPPoE、DSL/PPPoA/PPPtPがサポートされています。

今回はFirewall(NAT)配下に位置するExternal Networkに接続する為、Private IP AddressをStaticで設定しています。

Nameの枠内をクリックします。(この設定はSitesを設定した際に自動的に作成されています。)

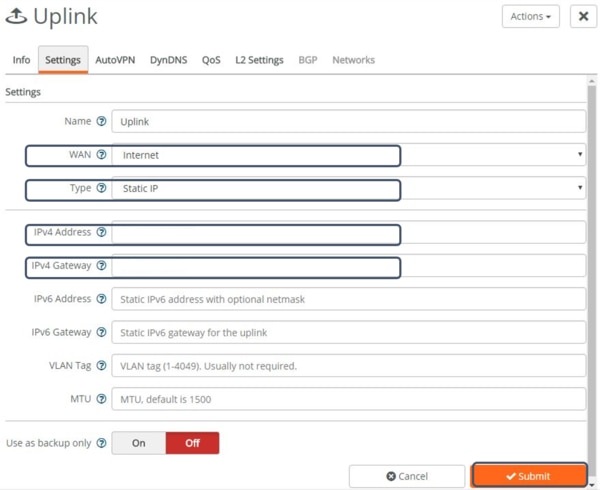

Settingsより以下の情報を入力して、Submitボタンをクリックします。

WAN :Internetを選択

Type :Static IPを選択

IPv4 Address :xxx.xxx.xxx.xxx/24形式で入力

IPv4 Gateway :Gateway IPを入力

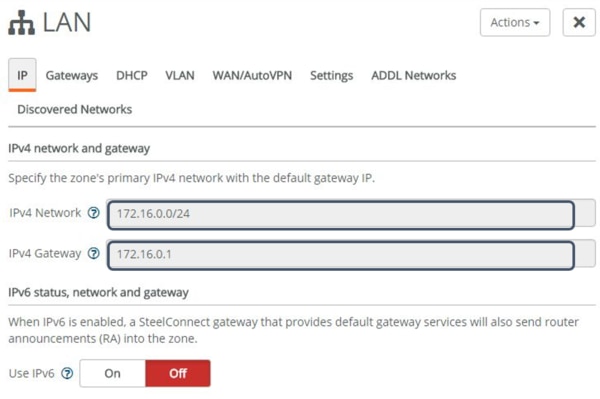

3)Zones

Internal Networkを設定します。SteelConnectではZoneという名前で表されています。

サイトを設定するとZoneの設定も自動で行ってくれます。

DefGWの設定、DHCP Serverも備わっておりデフォルトで有効化されています。手動で変更しても大丈夫です。

ネットワークの設定はこれで完了です。 最後に仮想アプライアンスにネットワークコンフィグレーションを紐付してイメージを作成します。

Appliances

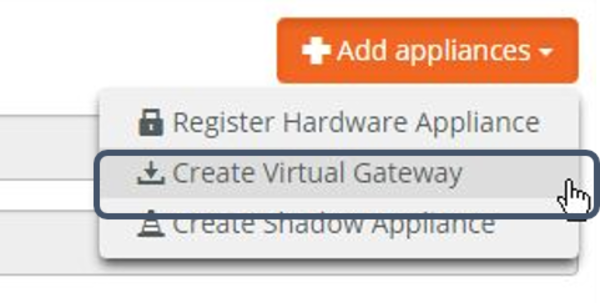

Applianceメニューより+Add appliancesをクリックし、Create Virtual Gatewayを選択します。

Deploy Into siteより”HQ(Headquarters)”を選択してSubmitボタンをクリックします。

Deploy Into siteより”HQ(Headquarters)”を選択してSubmitボタンをクリックします。

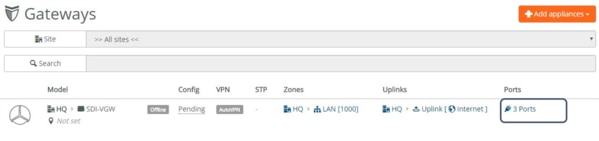

Gateway一覧にSDI-VGWが作成されます。 この時Zonesと、Uplinksの紐付もすべて自動で紐付されます。

そして右端にポートの設定が現れましたのでクリックしてみましょう。

Portsの設定

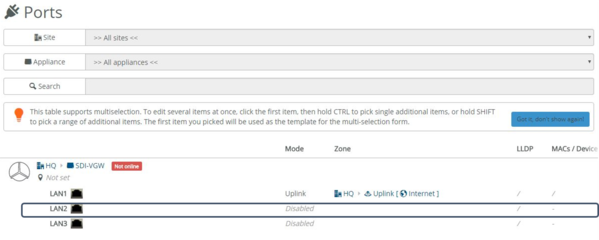

SDI-VGWデフォルトでは3ポートアサインされますが、Uplinkしか付与されていません。

デフォルトはLAN1にUplinkが付与されていますので、LAN2にZone HQのInternal Networkをアサインします。

LAN2を選択して、

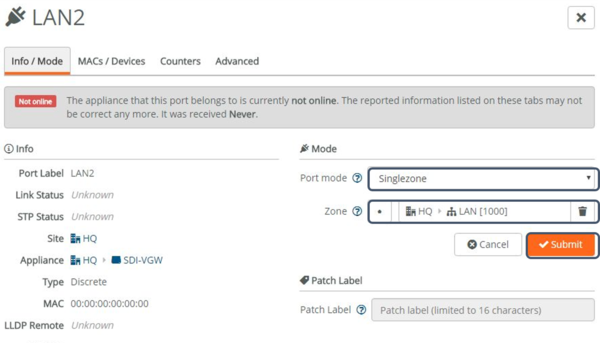

Mode > Port ModeよりSinglezoneを選びます。 Mode > ZoneよりHQを選択し、Submitボタンをクリックします。

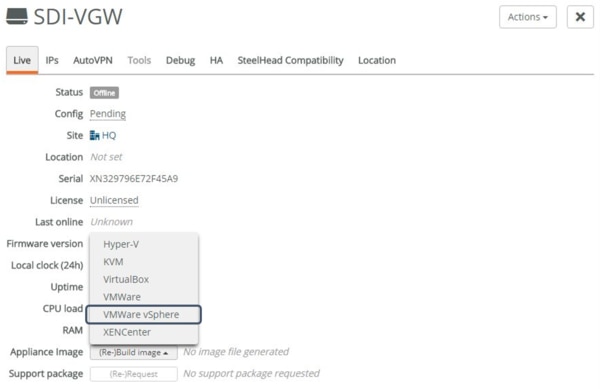

Appliances > Gateways > HQ > Liveタブに戻り、Appliance ImageからVMware vSphereを選択すると、イメージファイルの生成が始まります。

イメージファイルの生成が終わると”Download”ボタンが表示されますので、生成されたOVAファイルをローカルディスク上にダウンロードします。

ファイルサイズは約40MB程度と非常に軽量です。

vSphere ESXiに仮想化アプライアンスをデプロイします。

デプロイの過程は省略させて頂きますが、仮想アプライアンスをPower ONした直後は下図のようになります。“riverbed”ロゴが灰色の状態。

数分待つと”riverbed”ロゴが自動的にオレンジに遷移します。

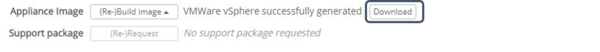

Gatewayのステータスを見てみましょう。 SDI-VGWのステータスがOnlineになった事が確認頂けます。

マップ上でもポイントされたマークが緑色に変わりましたね。

同様の手順にて、もう1サイトつくってみましょう。

Sites、Uplinks、Zones、Appliancesの作成を行い、大阪で仮想アプライアンスを稼働させてみます。(手順は割愛させていただきます。)

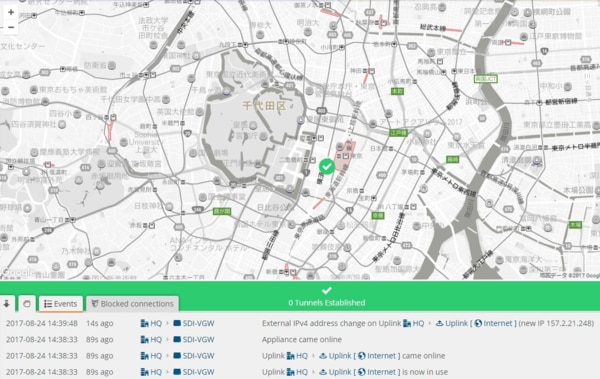

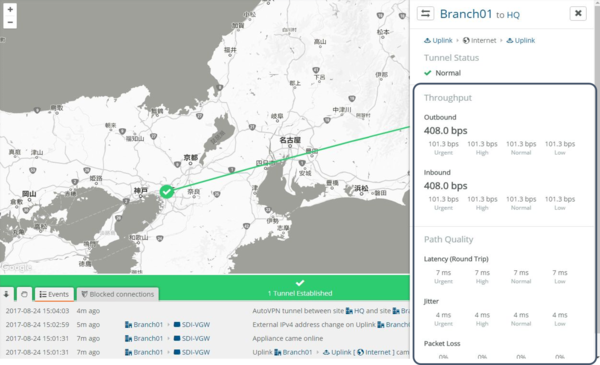

すると、あっという間に東京~大阪間のVPN確立まで行う事ができました。

緑色の線にカーソルを合わせて頂くと、Throughputや、Latency/Jitter/Packet Lossの値を見ることができます。

1サイトに複数の回線を保有していると、この値を元に経路制御行う事ができます。

Firewall Rules

Firewall Ruleも設定してみましょう。 Rules > Outbound/Internalをクリックします。

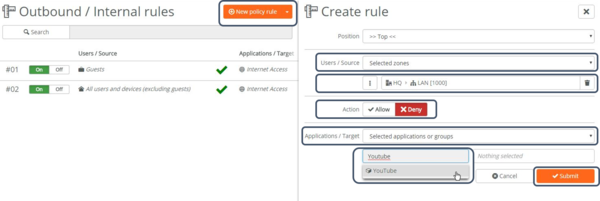

#01、#02はデフォルトで定義されたOutbound Ruleですべて透過されている状態です。New Policy Ruleボタンをクリックして、Create Rule画面を表示させます。

下図ではUser/SourceよりHQのZoneを指定し、Application/TargetよりYoutube宛のトラフィックをDenyする設定をしています。

同じルールを他のサイトにも適用したければボタンをクリックして追加するだけ!

また、ここで参照できるApplicationは1300以上にもおよびカタログ化されているので、選択すれば良いだけです。Custom Applicationの設定も行えます。

Traffic Rules

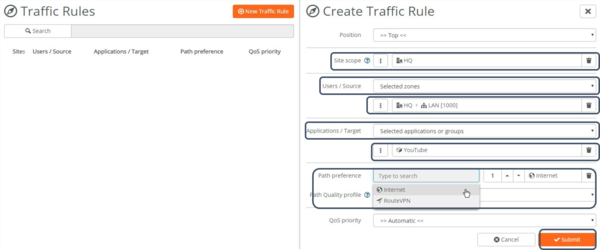

複数のWAN回線を持っている場合、CriticalなアプリケーションはRouteVPN、その他はInternetといった形でアプリケーション毎に経路を選択することができます。

すべてのサイトの同じFirewall RulesやTraffic Rulesをクラウドコンソールを通じて一瞬で行えるのでとても運用が楽になりますね。

以上で、無償で体験できるSD-WANとして「Riverbed SteelConnect仮想アプライアンス」編をご紹介させて頂きましたが、いかがでしたでしょうか?

この体験版を通じてSD-WANを少しでも身近に感じて頂き、導入のきっかけにしていただけると幸いです。