ワークスタイル変革とサイバーセキュリティ対策を同時に実現!「EgisDesktop」VDIパッケージのご紹介

2020年東京オリンピック開催期間中の交通機関混雑緩和をめざして、開会式予定日である7月24日に「働く、を変える日」と題した「テレワークデイ」が開催され、ネットワングループも特別協力団体としてこの取組に参加いたしました。

近年、ワークスタイル変革への取り組みが叫ばれる中、ネットワンパートナーズは、2017年6月28日に、ネットワングループの設計・構築ノウハウをパッケージ化することで高度なセキュリティ対策と安定した体感速度を両立した、検証済みの仮想デスクトップパッケージ製品「EgisDesktop」をリリースしました。

PaloAlto製品担当の鎌田、サーバ、ストレージ担当の池田より、この「EgisDesktop」のご紹介をさせていただきます。

目次[非表示]

- 1.セキュリティが強化された「いつでもどこでも」を実現するVDI

- 1.1.「いつでもどこからでも社内と同じ」環境による生産性の向上

- 1.2.クライアント環境の統制、定期的なリフレッシュによるセキュリティの強化

- 1.3.環境が統制されることによる、次世代エンドポイントセキュリティの運用負荷軽減

- 1.4.VPNとの比較した場合の安全性

- 2.構成要素

- 2.1.サーバ

- 2.2.ネットワーク

- 2.3.ストレージ

- 2.4.次世代エンドポイントセキュリティ、Traps

- 2.5.未知のマルウェアを阻止

- 2.6.未知のエクスプロイトを阻止

- 3.次世代エンドポイントセキュリティの活用を想定したVDI負荷試験

- 3.1.負荷生成ツール

- 3.2.パフォーマンス検証結果

- 3.3.セキュリティ運用

多様な働き方、多様な人材の活用、生産性の向上を図る、ワークスタイル変革への取り組みについて、現在多くの企業で、ICTツールの整備や、制度面での対応が進められている状況はみなさんご存じの通りかと思います。

また一方で、情報セキュリティへ目を向けると、標的型攻撃やランサムウェアへの対策など、高度化するサイバー攻撃の脅威も増しており、境界防御製品や旧来のアンチウィルス製品では対処しきれない脅威への対処が課題になっています。

私たちは、これらワークスタイル変革への取り組みや、セキュリティへの要望に対する解決策として、仮想デスクトップの技術がコアとなる役割を果たすと考えています。

ただ、セキュリティ要素も加えた上で安定した体感速度を実現するシステム設計・構築にはネットワーク・仮想化・セキュリティなど幅広く高度な技術が必要となるため、パートナー企業からは検証済みのパッケージ製品が求められていました。

セキュリティが強化された「いつでもどこでも」を実現するVDI

リモートアクセス環境整備、および、セキュリティ確保の観点から、次世代エンドポイントセキュリティを搭載したEgisDesktopは以下のメリットを提供します。

「いつでもどこからでも社内と同じ」環境による生産性の向上

多様なデバイスから利用可能。BCP対策にもなるVDI。

クライアント環境の統制、定期的なリフレッシュによるセキュリティの強化

感染の抑止や、リフレッシュによる気付かれず侵入したマルウェアへの対処。

環境が統制されることによる、次世代エンドポイントセキュリティの運用負荷軽減

クライアント環境の統制による、個人利用アプリケーションの抑止、これらに対する信用可否の判別負荷を軽減。

VPNとの比較した場合の安全性

社外にあって守られていないPCが社内へVPNトンネルを経由してアクセスするリスク回避。社外で感染した端末が社内ネットワークへ接続されるリスク回避 それでは、「EgisDesktop」の主要な構成要素をご紹介したいと思います。

構成要素

サーバ

Cisco Unified Computing SystemよりCisco UCS Bシリーズを用いております。特長としてはサーバ、ネットワーク、ストレージの集約化、さらに仮想化を前提に最適化されたブレードシステムな事。そして、UCS Managerによりサーバ、ネットワークやストレージのシステムリソースを一元的に管理し、さらにサーバ固有の情報である ハードウェア デバイスに関する情報や BIOS 設定などをハードウェアから分離して管理することが可能です。

ネットワーク

ストレージ、データネットワーキング向けの高機能スイッチであるCisco Nexus 5548UPを用いています。

ストレージ

ストレージなのに事前設計は不要。そのうえ、管理、モニタリング、トラブルシューティングは極めて簡単な仮想化環境向けに最適化された次世代ストレージ「Tintri VMstore」シリーズを採用しています。このVMstore自身が仮想マシンを認識することで、仮想マシン単位での可視化を可能とし、運用(スナップショット、クローン、レプリケーション)が簡素化された優れたストレージと言えます。また、仮想マシン単位で性能状況を識別し、自動QoSを適用できるVM-awareストレージです。EgisDesktopではお客様のご要件に合わせて、ハイブリットストレージ(T800シリーズ)またはオールフラッシュモデル(T5000シリーズ)をお選び頂けます!

次世代エンドポイントセキュリティ、Traps

「EgisDesktop」では、次世代エンドポイントセキュリティ製品としてPaloAltoNetworks社のTrapsを選定しています。PaloAltoNetworks社の次世代エンドポイントセキュリティ製品である Traps は、下記の特徴を備え、シグネチャベースであった既存のアンチウィルスソフトでは対応することができなかった脅威からユーザを守ります。

未知のマルウェアを阻止

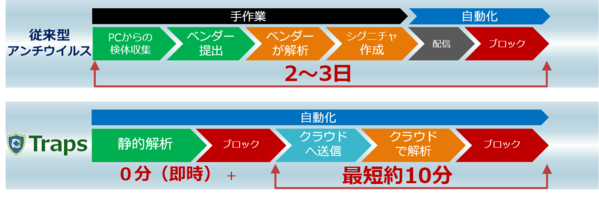

Trapsはさまざまなマルウェア対策手法を用い、マルウェアの動作を阻止します。

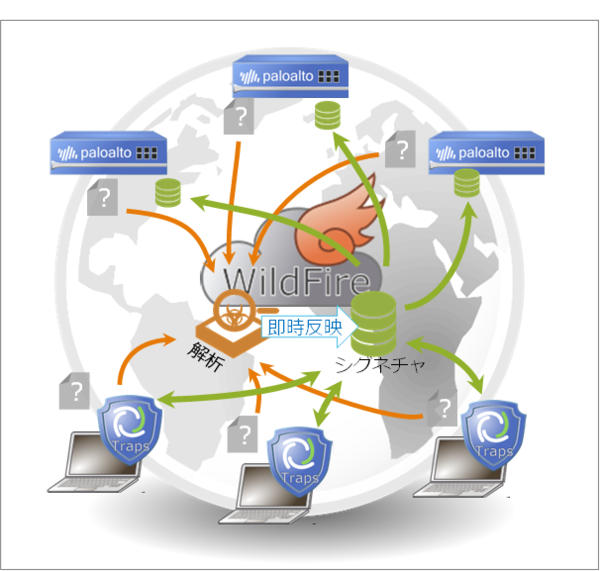

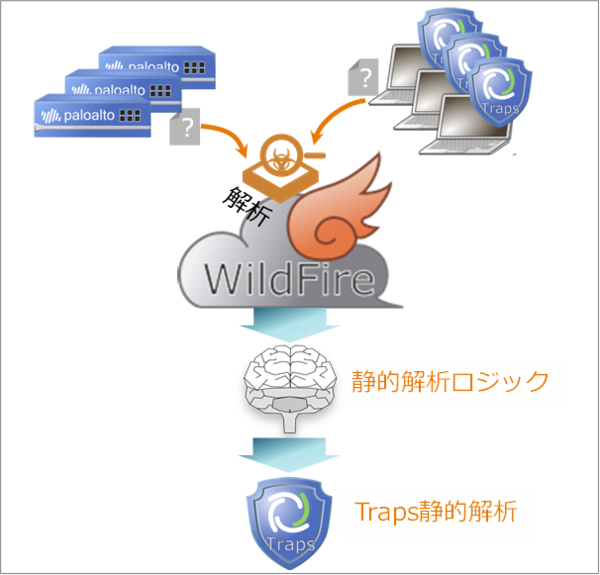

・WildFireとの連携

PaloAltoNetworks社が運用するクラウドサンドボックスと連携し、未知のファイルに対するサンドボックスによる解析や、解析結果をワールドワイドで共有することで、新たなマルウェアへいち早く対応します。  WildFire では、世界中のPAシリーズ、Traps から、月間約2億の検体を収集、そのうちから650万の新たなマルウェアを検出しています。また、自動化されたシグネチャ作成により、短時間でのシグネチャ化が実現されています。

WildFire では、世界中のPAシリーズ、Traps から、月間約2億の検体を収集、そのうちから650万の新たなマルウェアを検出しています。また、自動化されたシグネチャ作成により、短時間でのシグネチャ化が実現されています。

Trapsは、PC上でのファイル実行時にWildFireへ安全性確認を行うことで、自身でシグネチャを持たずに最新の脅威データベースを活用することができます。

・機械学習を用いた制的解析

WildFireサンドボックスでの多数の検体解析を通し、機械学習を使用して開発された統計モデルを用いることで、単純なシグネチャに依存しない検知機能を持ちます。

・高度な実行制御 実行されるフォルダの場所、子プロセス、署名の有無などから実行の可否を制御し、攻撃を受ける可能性のある面を縮小します。

未知のエクスプロイトを阻止

Trapsはエクスプロイトテクニックに対する防御機能を持ち、エクスプロイトの動作を阻止します。 ソフトウェアの脆弱性を突くエクスプロイトは、任意のコードの実行を実現するために、いくつかのエクスプロイトテクニックを組み合わせて利用します。 このテクニック自体は数が多くなく、また、目的の達成には、複数のテクニックを組み合わせて利用しなければならないため、このテクニックのいずれかを阻止することで、攻撃全体を止めることが可能となります。 Trapsはデフォルトでは、FlashやOffice等、攻撃者のエクスプロイトに狙われやすいソフトウェアを対象に、エクスプロイト防御モジュールをインジェクションし、エクスプロイトによる攻撃を阻止します。

次世代エンドポイントセキュリティの活用を想定したVDI負荷試験

エンドポイントのセキュリティ対策として、これまで物理PCと同じようにエージェント型のソフトをインストールすることができる。VDIではマスター・イメージにソフトをインストールすれば一斉に展開できるので、導入作業は容易です。但し、VDIならではの“見えない問題”が潜んでいる。それは、個々の仮想デスクトップ上で動作するウイルス対策ソフトが消費するリソースの問題です。そこで当社では仮想化基盤にあたえるセキュリティソフトのリソース問題に着目してTraps稼働状態におけるパフォーマンス検証を行いましたので、その内容をご紹介します。

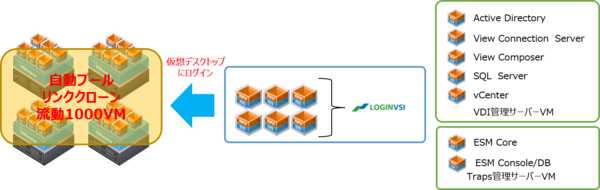

負荷生成ツール

Login VSI社の負荷生成ツールを用いてVDI基盤へ負荷をかけています。Login VSIは仮想デスクトップにログインし、通常のオフィス業務(ブラウジング、メール処理、Word文書作成やPowerPoint操作など)をシミュレートし、実業務に近いワークロードを発生させることでVDI基盤の正常性を確認できる最適なベンチマークツールとなっています。 ログイン後、仮想デスクトップ上で様々なアプリケーションが実行中にマルウェアが発動する仕掛けを行いアプリケーションの実行操作や、検体を発動させるタイミングをOffice workerシナリオのスクリプトを用いて定義しています。尚、検体についてはパロアルト社から提供しているサンプルファイルを用いています。

パフォーマンス検証結果

次に、パフォーマンス検証結果についてご説明します。下記グラフはVMstoreから見たTrapsが与えるストレージへの負荷(Read IOPS)を表しています。

15分間で1000台の仮想デスクトップが一斉にログインしている状態を表しており、ログインストームにおけるTrapsの挙動として、1000台の仮想デスクトップ上で稼働したTrapsがEndpoint Security Manager(ESM)で定義されたポリシーやExploitモジュールをダウンロードしています。(図中①)ワークロードにおいては、LoginVSIの仕掛けによってTraps Agentが検体を検知する動作が順次行われています。Traps Agentが検体を検知した時、仮想デスクトップが個々に保持するハッシュテーブルと照合が行われる事でストレージ与える読み込み負荷が約5000 IOPS程度掛かっている事が分かりました。(図中②)

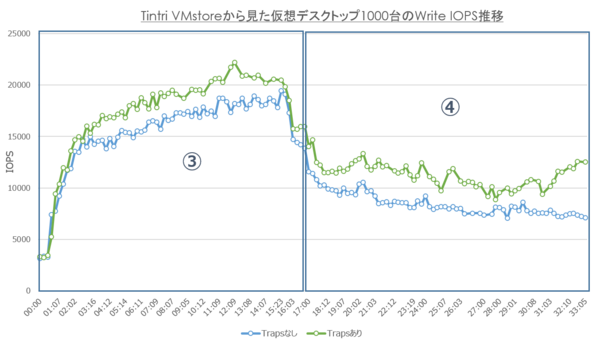

次にWrite IOPSにおいてもご紹介したいと思います。

ログインストームにおいては1000台の仮想デスクトップ上でESMから取得したポリシーを適用することにより書き込み負荷が発生している状況を表しています。Trapsがインストールされていない状況と比べ、約2500 IOPSの差異が断続的に発生している事がわかります。(図中③)ワークロードが始まると1000台の仮想デスクトップ上でマルウェアが稼働し、攻撃を受けた際の分析に必要なデータ(フォレンジックデータの収集)を生成、保存の際に発生したWrite IOが発生している状況を表します。こちらも約2500 IOPSの差異が断続的に発生している事がわかりますね。(図中④)

Trapsは仮想デスクトップに掛かるパフォーマンスへの影響は最小限でありながらも、実際はログインストーム時に掛かる負荷、検体を検知した時に基盤へ与える影響は少なからずある事が判明しました。

Trapsは、ポリシー制御機能を通じて、特定のファイルに対してホワイトリストやブラックリストを設定するのではなく、特定の実行シナリオを制限するポリシーを定期的にチューニングする必要があります。日々変化する脅威から仮想デスクトップを守る為に、Trapsのポリシーメンテナンスは非常に重要となります。そこで弊社で提供するセキュリティ運用サービスも合わせてご紹介させて頂きます。

セキュリティ運用

弊社ではアラートログ分析によるポリシーチューニング、プログラム起動制御、Trapsのバージョンアップやプロセスの稼働状況確認等、サービスメニュー別に提供します。

<お客様にとってのメリット>

製品だけでは実現できない対策の実施

セキュリティ運用を通じて最適なポリシーチューニングのご提案。

運用負荷軽減

日々必要なセキュリティ運用業務を代行

運用レポートによる分析と分析結果への対処

今回ご紹介したパフォーマンスデータほんの一部分しかご紹介できませんでしたが、既にVDIへ移行されてセキュリティに懸念をお持ちの方、また、これからVDIへの移行をお考えの方は是非とも弊社までお問い合わせください。