今、SOC機能が抱える課題を「Cortex XSIAM®」で解決しよう!

皆様、こんにちは、またはこんばんは。

エンドポイントセキュリティを中心に、さまざまなセキュリティ商材を担当しております、寒川(サンガワ)と申します。本ブログへアクセスいただき、誠にありがとうございます。

今回は、NOPブログ初の「企業のセキュリティーオペレーションセンター(以下SOC)機能」に特化した内容をお届けします。

本ブログをご覧いただくことで、以下のポイントがお分かりいただけるよう構成しております。

日本国内における、セキュリティ対策の最新事情

「ビジネス」に直結したセキュリティ対策には、今何が必要か

企業にとって不可欠な「SOC機能」の現状

SOC機能に今、求められていること

その最適解である「Palo Alto Networks® Cortex XSIAM®」の概要と導入効果

それではさっそく、見ていきましょう!

目次[非表示]

日本国内における、セキュリティ対策の最新事情

現在、日本国内で注目されているトピックのひとつが、今年の5月に成立された「能動的サイバー防衛法案」です。

本法案が成立した背景として、日本国内におけるサイバー攻撃被害の増加が挙げられます。

(引用:令和7年版 情報通信白書 NICTERにおけるサイバー攻撃関連の通信数の推移)

(引用:令和7年版 情報通信白書 NICTERにおけるサイバー攻撃関連の通信数の推移)

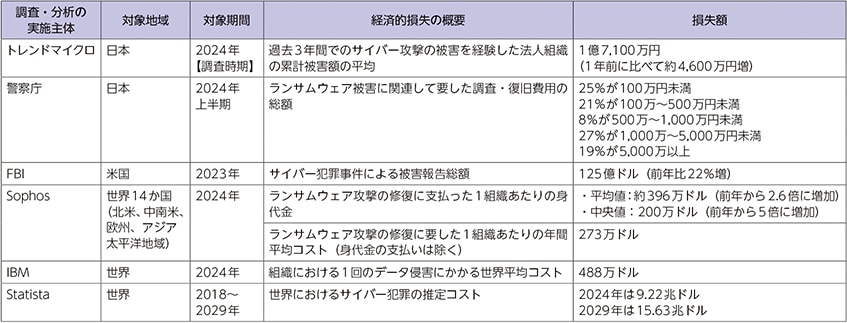

また、攻撃件数の増加に伴い、日本国内の企業や市場の損失も拡大し続けています。

(引用:令和7年版 情報通信白書 NICTERにおけるサイバー攻撃関連の通信数の推移)

(引用:令和7年版 情報通信白書 NICTERにおけるサイバー攻撃関連の通信数の推移)

加えて、日本は世界で2番目にサイバー攻撃関連の通信数が多い国で、フィッシングメール詐欺の被害では世界トップのターゲット国として狙われ続けています。このような状況の背景には、国内企業が保有する情報や資産の希少価値が高いこと、また、世界と比較してセキュリティ対策が脆弱であることが指摘されています。

こうした課題の対策として、日本国内では従来の「受動的」な防御策ではなく、先手を打ったサイバーセキュリティ(=能動的サイバーセキュリティ)対策を国家主導でも取り組む方針が打ち出されました。

この考え方が浸透することにより、日本国内におけるセキュリティ施策は従来の「防御策」的考えから「先手を打って、ビジネス被害を最小限に抑える」方向へシフトしていくと予想されます。

今、企業のセキュリティ対策には何が必要か

「SOC」と「CSIRT」

先述の通り、日本は世界第2位のサイバー攻撃観測件数を抱える国です。そして企業にとってサイバー攻撃は「いつか起きる」ではなく「常時起きている」リスクとなっています。

こうした環境下で、企業規模に関わらず必要不可欠なのが

SOC(Security Operations Center)機能です。

「SOC機能」の役割とは、企業内において外部からの攻撃やその兆候を検知し、それらに対し然るべき初動対応を行うことです。

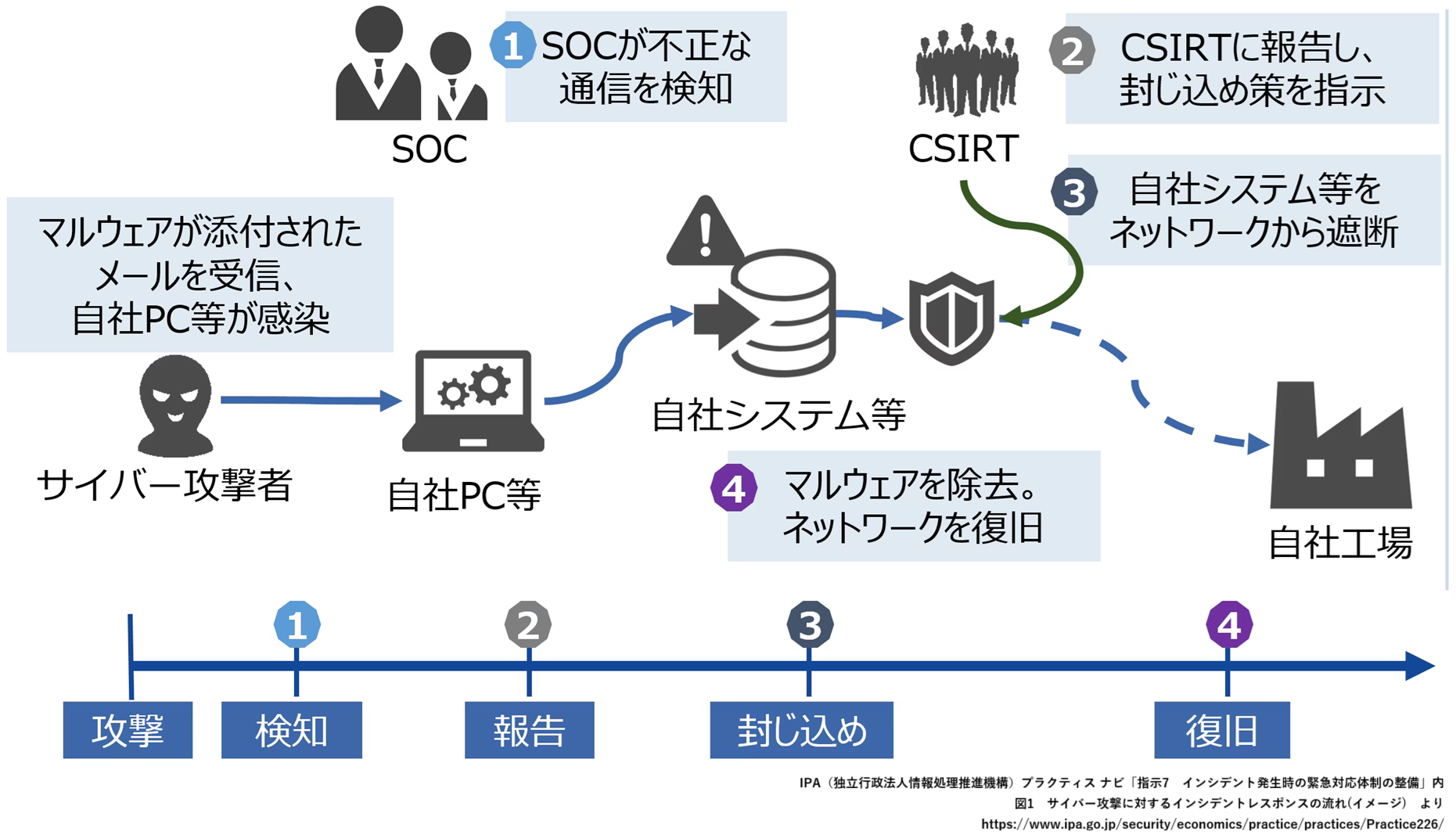

以下は、IPAより公開されている、一般的な「インシデント対応」の例です

図:サイバー攻撃に対するインシデントレスポンスの流れ(イメージ)

(引用元:IPA プラクティスナビ / インシデント発生時の緊急対応体制の整備)

上記説明の中では、SOCの他にCSIRT(シーサート:Computer Security Incident Response Team)と呼ばれる機能/組織も登場します。

CSIRTは、情報セキュリティにおけるインシデント調査や対応(Response)を行う組織です。SOCと混同されやすいCSIRTですが、緊急事態などのインシデントが発生した際の対応に重点が置かれているのが特徴となります。

一方、SOCは企業にとって脅威となるセキュリティリスクやサイバー攻撃の速やかな検知(Detection)に重点が置かれており、それぞれ役割の異なる機能/組織となります。

企業によっては、このSOCやCSIRTの組織をそれぞれ独立した組織として立ち上げていることもあれば、社内情報システム部門が全て兼任されているケースなどさまざまな形で実現されています。

「AI」vs「AI」の時代のセキュリティ対策

さらに昨今のサイバー攻撃では、「生成AI」を用いて、ランサムウェアやフィッシングサイトを高度かつ迅速に次々と作成可能にする「AIドリブン型攻撃」がトレンドとなっており、日本を含む世界中で猛威を振るっています。

従来型の人手を介したイベント/インシデント対応では脅威対応では、このような攻撃に対処しきることはほぼ不可能な状況です。企業のセキュリティチームは、このような脅威にも対策しなければなりません。

そのため「能動的サイバー防衛策」の様な考え方が必要であり、その為には脅威やその兆候をいち早く検知する=「SOC機能の強化」が重要となります。

それでは、その「SOC機能」はグローバルで現状どうなっているのかを見ていきましょう。

「SOC機能」の現状と課題と、解決策

「SOC機能」の現状と課題

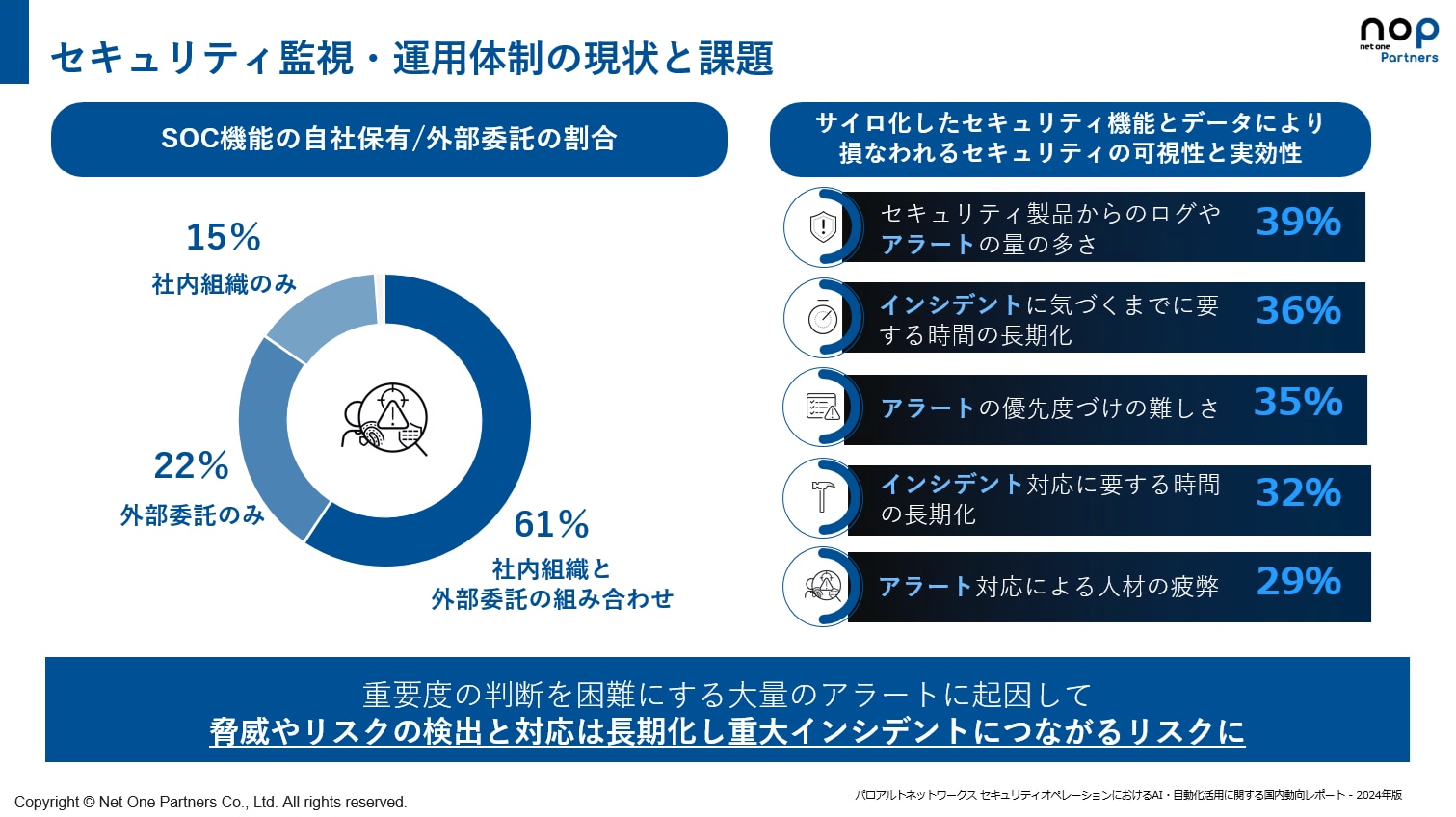

企業が「SOC機能」を有する方法はいくつかあり、企業の予算、人員リソースにより自社内製、情報システム部の兼務、外部委託などに分かれます。

一方、SOC機能を含む社内のセキュリティレスポンス体制自体はどの企業でも必要となるため、その運用をいかに効率化するかという側面も、インシデント対応には求められます。

では、SOC機能はどのような課題を抱えているでしょうか。

ここまでの内容をまとめると以下のようになります。

・多くの企業では、SOC機能が社内組織で担われている

・一方で、アラートやインシデント対応の工数は増え続けている

これらを包括的に解決することが、今日におけるSOC機能/インシデント対応に求められています。

解決策とは?

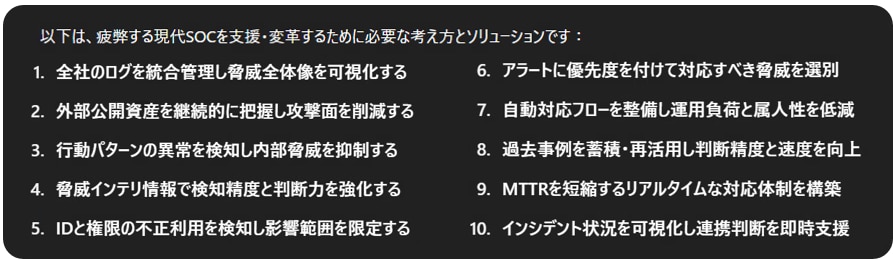

ここまでの内容で浮き彫りとなった現在の脅威状況やSOC機能の課題に対し、どのような解決策が考えられるのでしょうか。

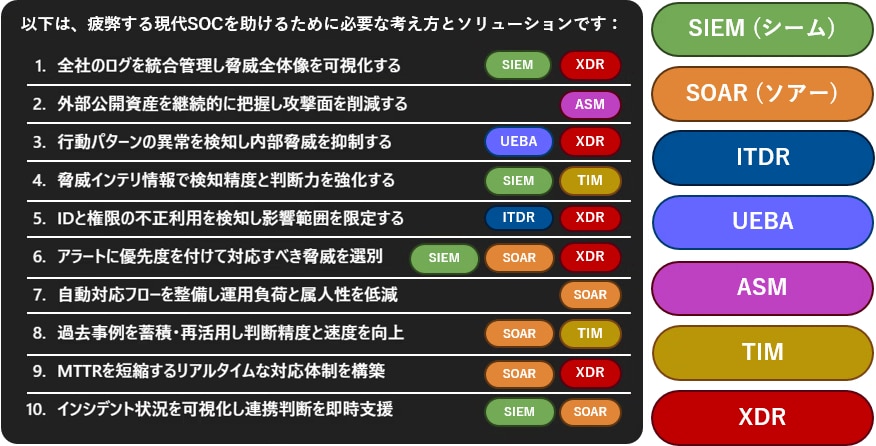

「AIに対してはAIで解決」ということで、ChatGPTに「今日のSOC機能において必要となる機能やソリューション、考え方にはどういうものがあるか?」を聞いてみました。

その回答が以下となります。

ここで、それぞれの考え方に対するソリューションを大きく7つのセキュリティ機能に分類してみました。

機能名 | 概要 |

SIEM | (Security Information and Event Management) 複数システムのイベントyやログを収集・検索・相関し、脅威を可視化する機能 |

SOAR | (Security Orchestration, Automation and Response) インシデント対応を自動化・標準化し、運用負荷を軽減する機能 |

ITDR | (Identity Threat Detection and Response) ID情報の振る舞いと脅威を監視し、不正な認証行動を検出する機能 |

UEBA | (User and Entity Behavior Analytics) ユーザーやエンティティの行動を分析し、異常を早期発見する機能 |

XDR | (Extended Detection and Response) EDR(Endpoint Detection and Response)と NDR(Network Detection and Response)を組み合わせ、 包括的なエンドポイント保護を行う機能 |

ASM | (Attack Surface Management) 外部攻撃面を継続的に可視化し、露出した脆弱性を管理する機能 |

TIM | (Threat Intelligence Management) 脅威インテリジェンスを収集・分析し、他機能と連携し脅威対処能力を高める機能 |

「XDR」は、EDRとNDRを組み合わせた複合的なエンドポイントセキュリティとして、多くの企業で導入が進んでいます。それ以外はSOCやCSIRTの課題解決に直結する機能です。

これらの機能を導入し、正しく組み合わせることができれば企業は未知の脅威に対しても能動的に対処することができるようになります。

しかし、組織がこれらの機能を導入する際には、以下のような障壁が起こる可能性があります。

ツールの分散と複雑化

各機能を別々の製品で導入すると、管理画面やログが分散し、最もタイムリーな相関分析の障壁となる可能性があります。

ナレッジの分散

異なるメーカーの製品を組み合わせると、導入元のSIや運用/保守面で、蓄積されるナレッジが分散し社内セキュリティシステムへの理解に時間を要する可能性があります。

コストの増大

複数製品を導入することで、ライセンス費用・連携開発コスト・運用コストが増加する可能性があります。

本ブログでは、これらの障壁にも対処しつつ、SOC機能/CSIRT機能を大幅に強化し、能動的なセキュリティ対策を実現する「統合セキュリティプラットフォーム製品」をご紹介します。

「Palo Alto Networks® Cortex XSIAM®」の概要と導入効果

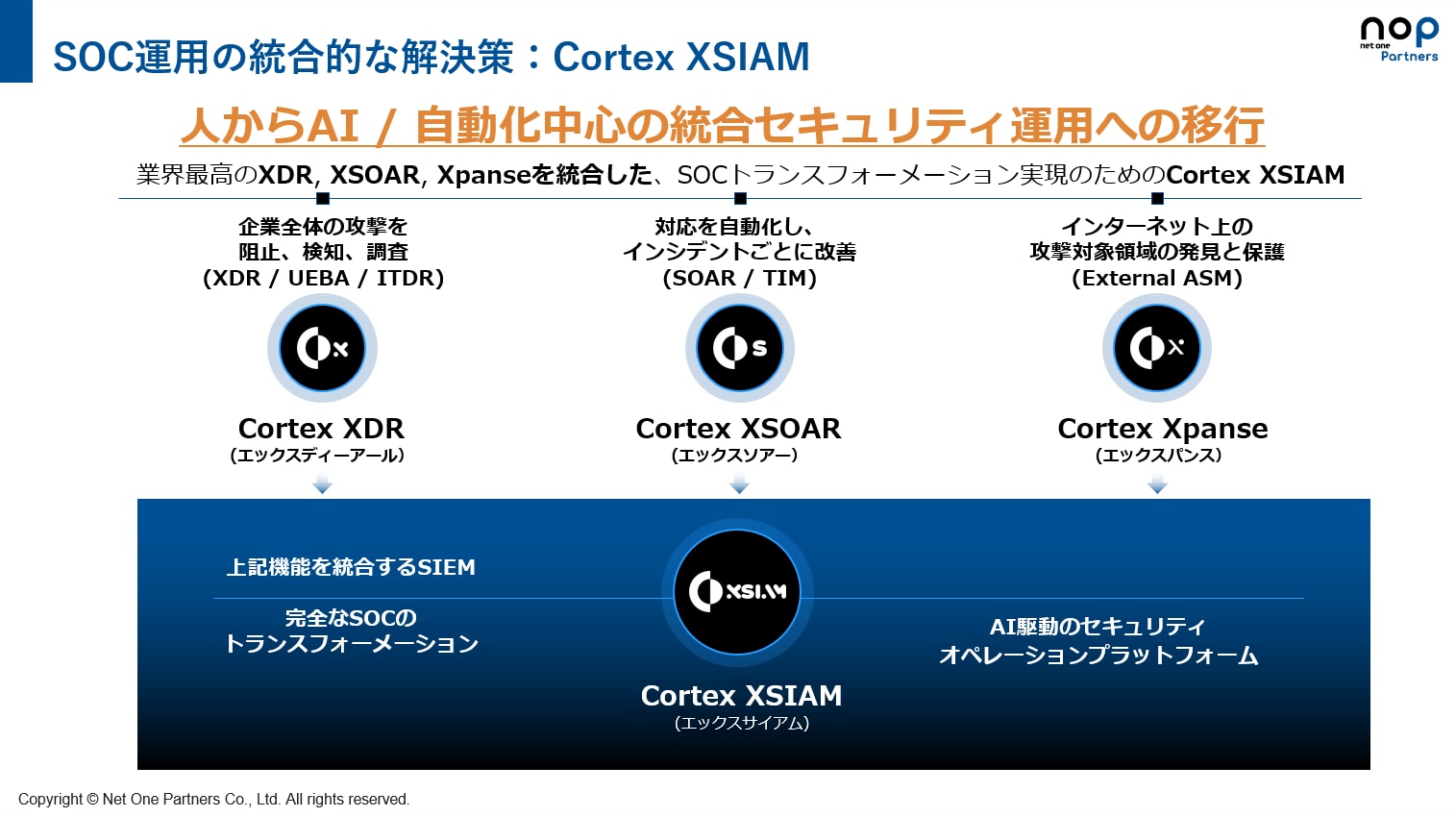

Palo Alto Networks®社が提供する「Cortex XSIAM®」(コーテックス エックスサイアム)は、以下の3製品の機能を統合し、さらにSIEM機能を搭載した統合セキュリティプラットフォームです。

・「Cortex XDR®」:

「SIEM」「UEBA」「ITDR」を統合したエンドポイントセキュリティ

・「Cortex XSOAR®」:

「SOAR」「TIM」により、インシデント対応を効率化

・「Cortex Xpanse®」:

「ASM」により、外部に晒された脆弱な攻撃対象領域を検出・保護

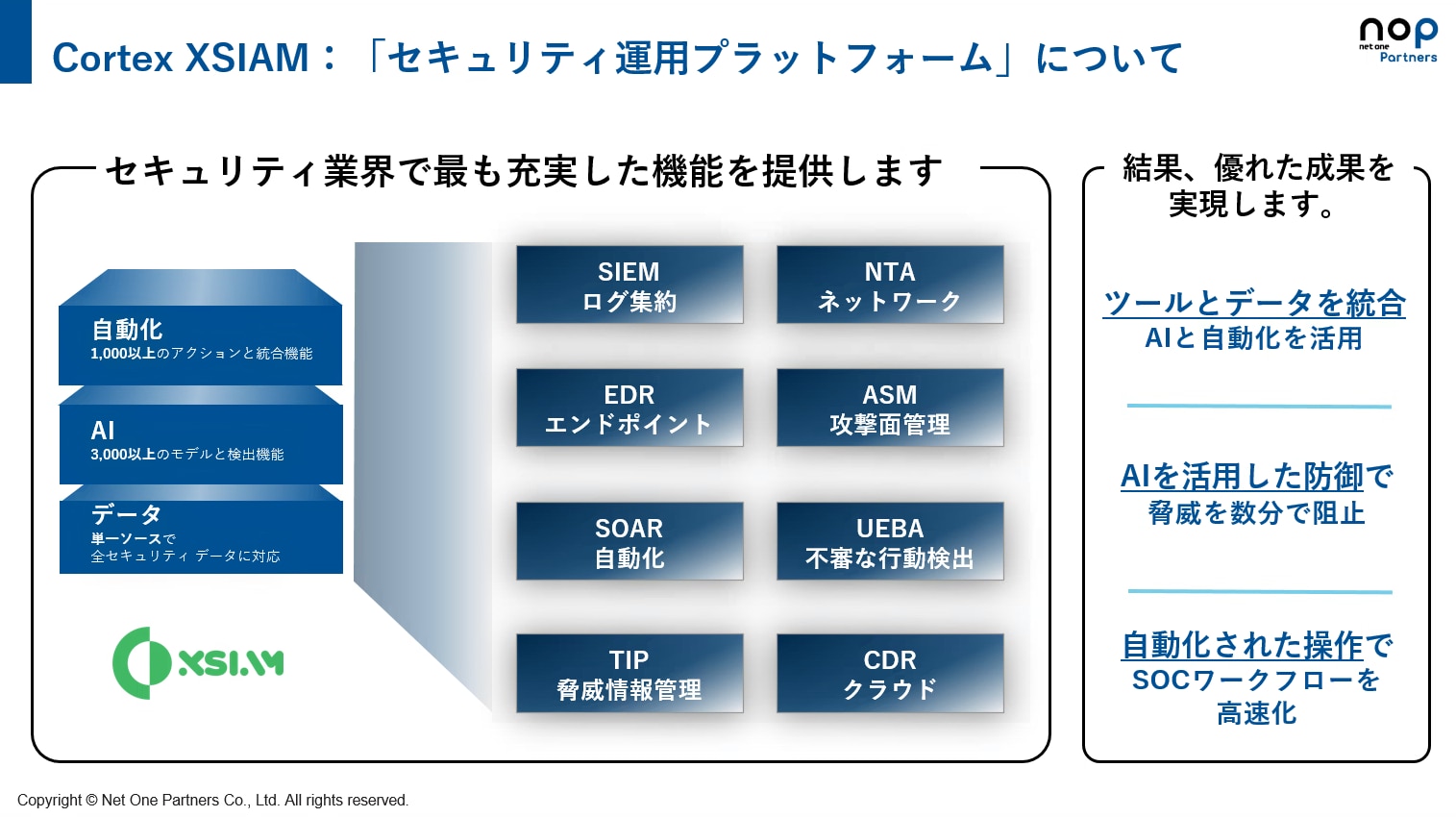

Cortex XSIAMは「自動化」「AI利活用」「データ統合」の三要素で構成されており、それぞれの利点としては以下が挙げられます。

- 自動化イベント・アラートの統合やインシデント対応を限りなく自動化することで、解析者の作業量を最大75%削減。また、障害発生から復旧までの平均時間を示すMTTRも最大90%削減されたというデータがあります。

- AI利活用AIベースのエンドポイント保護やCopilotによる運用支援、インシデントの自動スコアリングなどにも活用されています。

- データ統合SIEM機能は、サードパーティー製品を含むさまざまな機器・サービス・認証情報からデータをAIベースで自動判別後イベントを統合し、迅速なインシデント化を実現します。

東洋紡株式会社様では、「増え続けるセキュリティツールによりセキュリティ運用の複雑性とコストが増大している」という課題に対し、Cortex XSIAMは「SOC機能を集約・統合する事でセキュリティ運用のシンプル化を目指す」という要件がマッチし導入されました。

事例の中で導入効果として以下の点が挙げられています。

- 社内に分散する11のセキュリティツールを一元化・統合化へ

- アラート対応の95%自動化処理(完全自動化処理および一部自動化処理を含む)

この事例では、Cortex XSIAMの目指すセキュリティツールの統合化・セキュリティ運用のシンプル化・効率化による効果がよく分かる内容となっておりますので、是非ご一読ください。

まとめ

本ブログをご覧いただきありがとうございました。

ご紹介した事例のように、「増え続けるサイバー攻撃に対し、どれだけ優れた、効率的な投資を行うか」という考え方が国内により広まれば、最小限のリソースで、最もシンプルに社内セキュリティを統合できる「Cortex XSIAM」が、今後ますます有力な選択肢となっていくのではないでしょうか。

弊社ネットワンパートナーズでは、Cortex XSIAMをはじめとするさまざまなサイバーセキュリティ製品やマルチベンダー対応のソリューションをご紹介する事が可能です。

ご興味のある製品やソリューションがございましたら、是非お気軽にお問い合わせください。