今、「企業向けモバイル端末」に求められる「最先端」のウィルス対策とは?実際に試してみた!

皆様こんにちは、こんばんは。

OPSWATとDeepInstinctについてはお任せください、の寒川(サンガワ)です。

前回に引き続き企業向けエンドポイントセキュリティについてのブログをお届けします!

今回は「モバイルセキュリティ」(モバイルデバイス向けセキュリティ)についてとなります。

モバイルデバイスというと、数年前までは企業向けでもフューチャーフォン(いわゆる「ガラケー」)が使われていましたが、昨今ではiPhoneおよびAndroid等のスマートフォンを導入されているケースが多いのではないでしょうか。

かくいう私も上記の通り個人用途ではずっとAndroidですが、業務利用の携帯やソフトウェアの動作検証などではiPhoneも使い続けています。

そんなAndroidとiPhone、使えば使うほどそれぞれの長所と短所が見えてきますね。

(アプリストア、ベースOS、FaceIDなど認証機能、権限管理の違いなど…)

それ以外にも、導入費用について

iPhone=高価、Android=安価

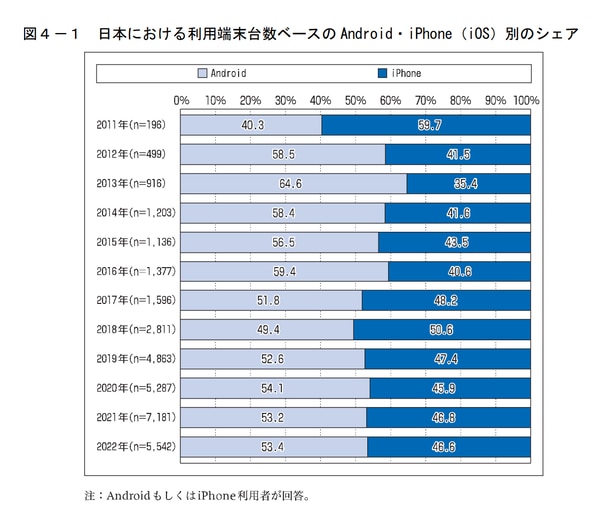

というイメージもあり、実際公正取引委員会が今年公開した国内のモバイルOSのシェア率についての資料からも、2019年以降はAndroid OSのほうがシェア率が高いことが分かります。

(図4-1 日本における利用端末台数ベースの Android・iPhone(iOS)別のシェア より引用)

上記より、シェア率が国内でも伸びつつあるAndroidに今回はフォーカスを当てて昨今のセキュリティ事情を見てみましょう。

【!】なお、本記事ではAndroidに焦点を置いていますが観点としてはiPhone,iPadを含むiOSにも同様の事が言えますので、iOSメインの方も是非ご覧頂ければと思います。

目次[非表示]

Android向けの脅威とは

まずはじめに、そもそもWindowsなどのPCとAndroidの違いは、アプリは基本的に「Google Play」というGoogle社の単一のプラットフォームから提供されている点です。

Google Playでは「Google Play プロテクト」という仕組みによって、登録されているアプリの安全性をインストール前に確認します。

(詳細の仕様は以下で公開されております)

よって、通常アプリをインストールする際は一定の安全性が保たれています。

この点がWindowsのように端末側でアンチウィルス対策を行わないといけない場合と異なる点です。では、AndroidはGoogle Playプロテクトを有効にしていれば必ず安全なのでしょうか。

この点をもう少し探っていきましょう。

Google Playの審査だけで安全?

上記の通り、アプリのインストールは通常「Google Play」より行います。

しかし、実はAndroidでは「Google Play」を経由しなくてもアプリをインストールすることが出来ます。

イメージとしては、Windows等のPCでは「.exe」や「.msi」などのインストーラーを実行する、Macでは「.dmg」「.pkg」を実行しインストールする事と同様です。

Androidの場合、ファイル拡張子は「.apk」となり、Androidでは.apkファイルを開くとそのままインストールを実行しようとします。

(ただし、通常は「提供元不明のアプリ」としてインストールが出来なくなっており、本体設定を変更することでインストールが可能となります。)

このような提供元不明のアプリは通称「野良アプリ」と呼ばれており、主に以下の目的で配布されています。

・Google Playの審査を通らないような内容のアプリ

・個人が趣味目的で作成したアプリ

・特定の地域の制約を受ける為それを回避するためのアプリ

・root化などにより、特殊なOSが入った機種向けのアプリ

上記の他にも様々な理由から、野良アプリが提供されています。

しかし、Google Play以外で提供されているということは

WindowsやMacと同様、インストール時はAndroidの端末側でセキュリティを担保する必要があります。

この野良アプリの特性を生かした脅威の事例としては以下のニュースが有名です。

SMSアプリに実際の配送業者を騙るメッセージが届き、その中のURLを開くと

その配送業者を名乗る、一見公式のような独自のアプリがインストールされようとします。

結果として、このアプリは「正規のアプリを騙ったウィルスアプリ」でした。

このアプリの被害の全容は明らかにされていませんが、電話番号を含む個人情報がダークウェブに流れ、悪用されたという報告もあります。

では、上記の通り「提供元不明のアプリ」をインストールしない設定にすれば

全てGoogle Playによるインストールになるため、安全となるのでしょうか。

実は更にここからが懸念点なのですが、

2019年の時点で既に「Google Playの審査をすり抜けたウィルスアプリ」が確認されています。

更に、上記アプリはiOS (iPhone/iPadなど) 向けのバージョンも拡散されました。

上記アプリの場合は、「Google Playで検査され提供されていた、一見正規品のようなアプリ」にも関わらず「画像/映像などを含む内部ファイルや連絡先などの個人情報データや位置情報データ、マイクのハッキングによる通話の盗み聞きも可能になる悪意あるアプリだった」という、最悪の被害を生み出しました。

またそれ以降も、「正規のアプリにマルウェアが埋め込まれていた」という事例もありました。

よって、このアプリが流行して以降は「Google Playの検査だけではAndroidの安全性は担保できない」という考えが浸透して行きました。

脅威によるリスク

では、このような「脅威」に対して、

企業向けに使われているAndroid端末の中にはどのような「資産」が含まれているのでしょうか。

それにより「リスク」を考えていきましょう。

ではまず資産について一覧を書き出してみたいと思うのですが、

今回は試しにChatGPTに聞いてみたいと思います。

上記の通り、個人向けデバイスとはまた違った資産があることが分かるかと思います。

ここで先述のような「Exodus」のようなアプリがインストールされてしまったらどうなるでしょう。

「自社内の取引情報、関連ファイル、スケジュール、更に取引先に関する情報、場合によっては社外公開が許されない情報まで全てがハッカー・ダークウェブに流出する」という可能性も発生します。

また、それ以外にもWi-Fiや社内LANに簡単に接続できるという事から「悪意ある攻撃者による踏み台経路」となる事例も少なくありません。

このため、企業向けのモバイルデバイスについては、含まれる情報(資産)が増える一方で、Windows/Mac並みのセキュリティ対策が求められるようになってきました。

「今」求められるAndroid向けセキュリティ

では、Android端末にはどのようなセキュリティ対策が必要でしょうか。

一般的には、このようなモバイル端末を一元的に集中管理する

「MDM(モバイルデバイス管理)」が良く候補として上がります。

MDMにより、管理下の端末については設定情報を変更出来なくすることが可能です。

しかし、上記の通り「野良アプリ」をインストール出来ないようにしても、

業務上「Google Play」の利用が必要だったらどうでしょうか。

また、MDMにより特定のアプリのみ利用可能としていた場合でも、

その指定されたアプリに脅威が含まれていたらどうでしょうか。

この考え方はWindows/MacのようなPC端末と共通であり

結果的には「デバイス自身で脅威となるアプリが入ってくることを防げるかどうか」が

最終防衛のラインとなってきます。

この考え方を「MTD(Mobile Threat Defense)」と言います。

では、そのようなMTDの必要性に対し、どのようなソリューションがあるか。

今回は、Android向けのアンチウィルスソフト、

特に「深層学習型のシグネチャによる先進的な検知・防御が可能なアンチウィルス」を例に考えてみましょう。

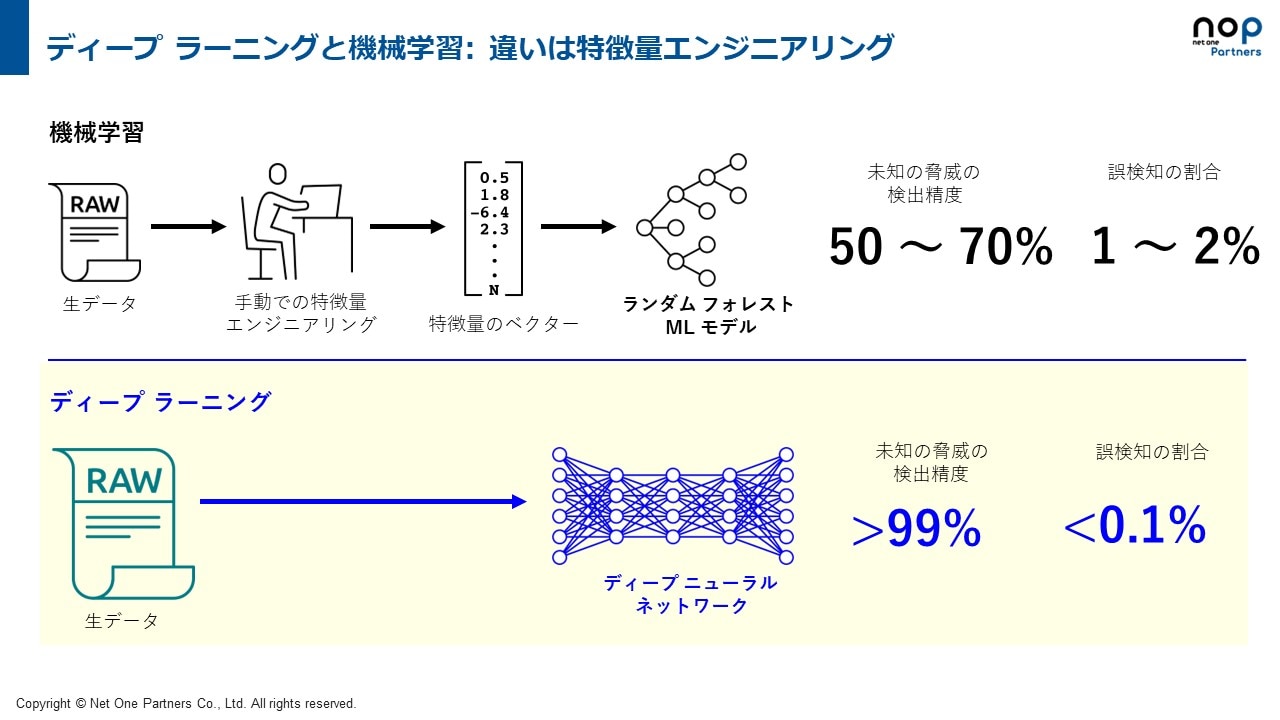

「深層学習(ディープラーニング)型」の脅威対策が最適な理由

なぜ「深層学習(ディープラーニング) 型」の脅威対策が最適なのか。

それは、手動学習や機械学習と比べ、学習の元となるデータを基に

学習用のデータベースが自動でウィルスや脅威のパターンを自己学習し続けるからです。

これにより、高い検出性能を保持しながら、誤検知の可能性も抑える仕組みが可能。

まさに、先述のAndroidなどのモバイルデバイスに特化したゼロトラスト対策が可能となります。

では実際にどのような対策が可能なのか、実際に試してみたいと思います。

(実例)偽装されたアプリのインストールを深層学習型アンチウィルスで防ぐ

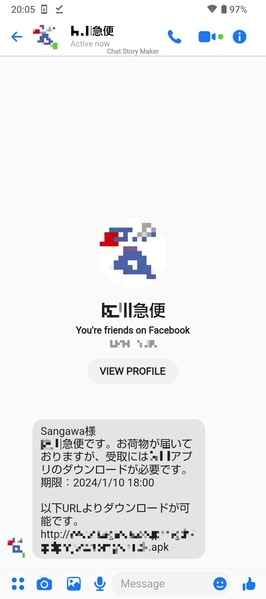

今回は、上記で紹介した実在の配送業者を騙った攻撃の実例をベースに試してみます。

まず、ユーザーに対し、実在する配送業者名義からのSMSが届きます。

そしてURLを開くと、アプリがダウンロードされ、実行するとインストールが促されます。

なお通常、Androidでは先述の通りGooglePlayアプリによる不審なアプリのプロテクト機能が有効ですが、今回の実例では「SMS内のリンク先で、インストールのためにプロテクト機能を無効にする手順を解説している」という悪質なケースもありました。

よって、この手順で誤ってユーザーがGooglePlayプロテクト機能を解除すると、上記の偽装アプリもインストールが可能となってしまいます。

この状態ではAndroid端末は野ざらし同然となっており、ウィルスアプリであっても自由にインストールが可能になってしまいます。

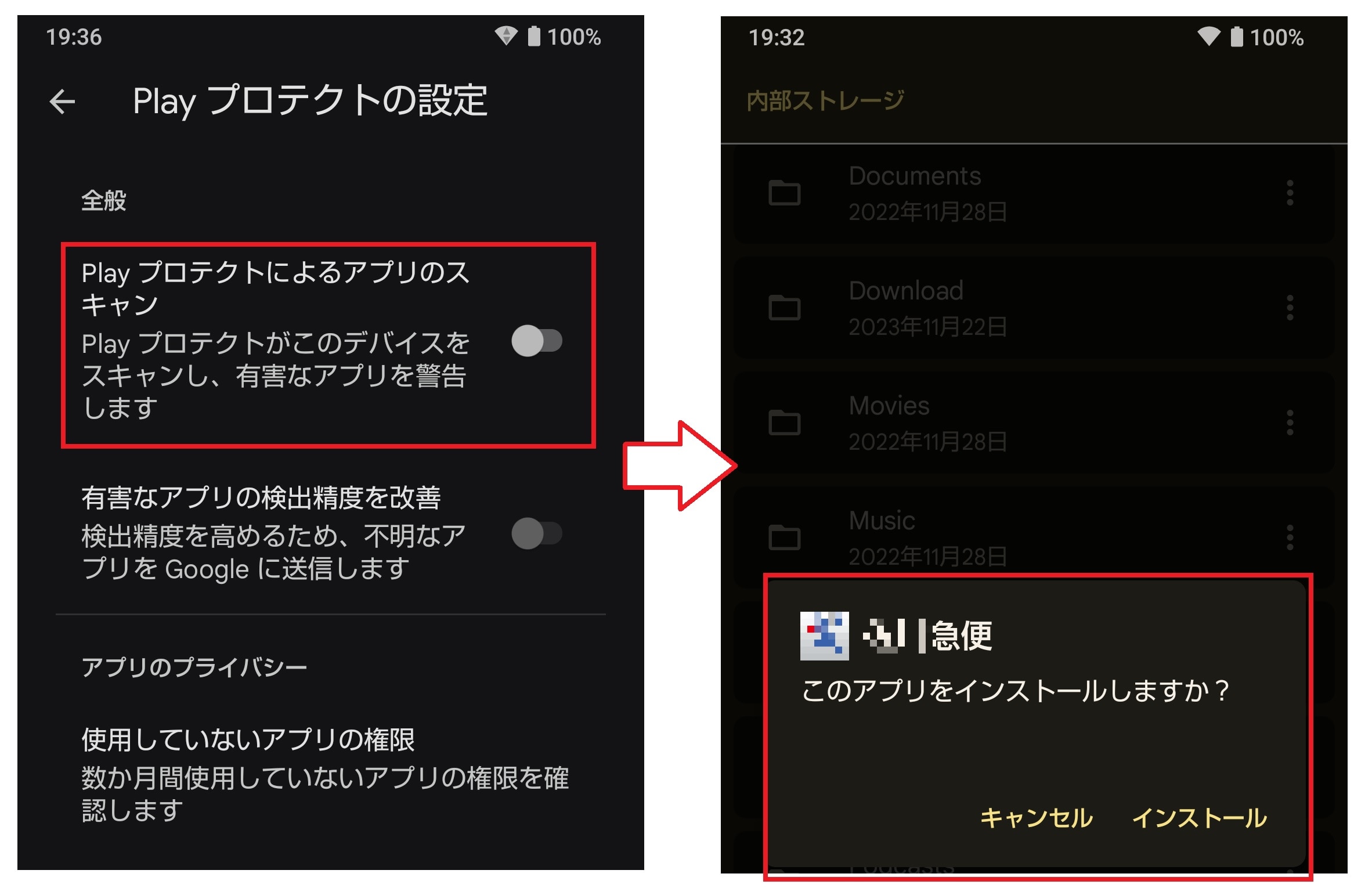

この際、先述の「深層学習型のアンチウィルスアプリ」を社内端末全体に導入していると仮定します。今回は、弊社取り扱い製品であるDeepInstinct社のアンチウィルスを例にご紹介します。

DeepInstinctのアプリはバックグラウンドで動作し、常時端末を保護します。

ではこの状態で、先ほどの実在配送業者を騙るアプリのインストールを実行します。

すると、

このように、アプリのインストール前にDeepInstinctはアプリを脅威と判断しインストールをブロックしました。

ところで、DeepInstinctのソフトはファイルを検知したり防御すると、Web上の管理画面にその詳細なログを送ってくれます。

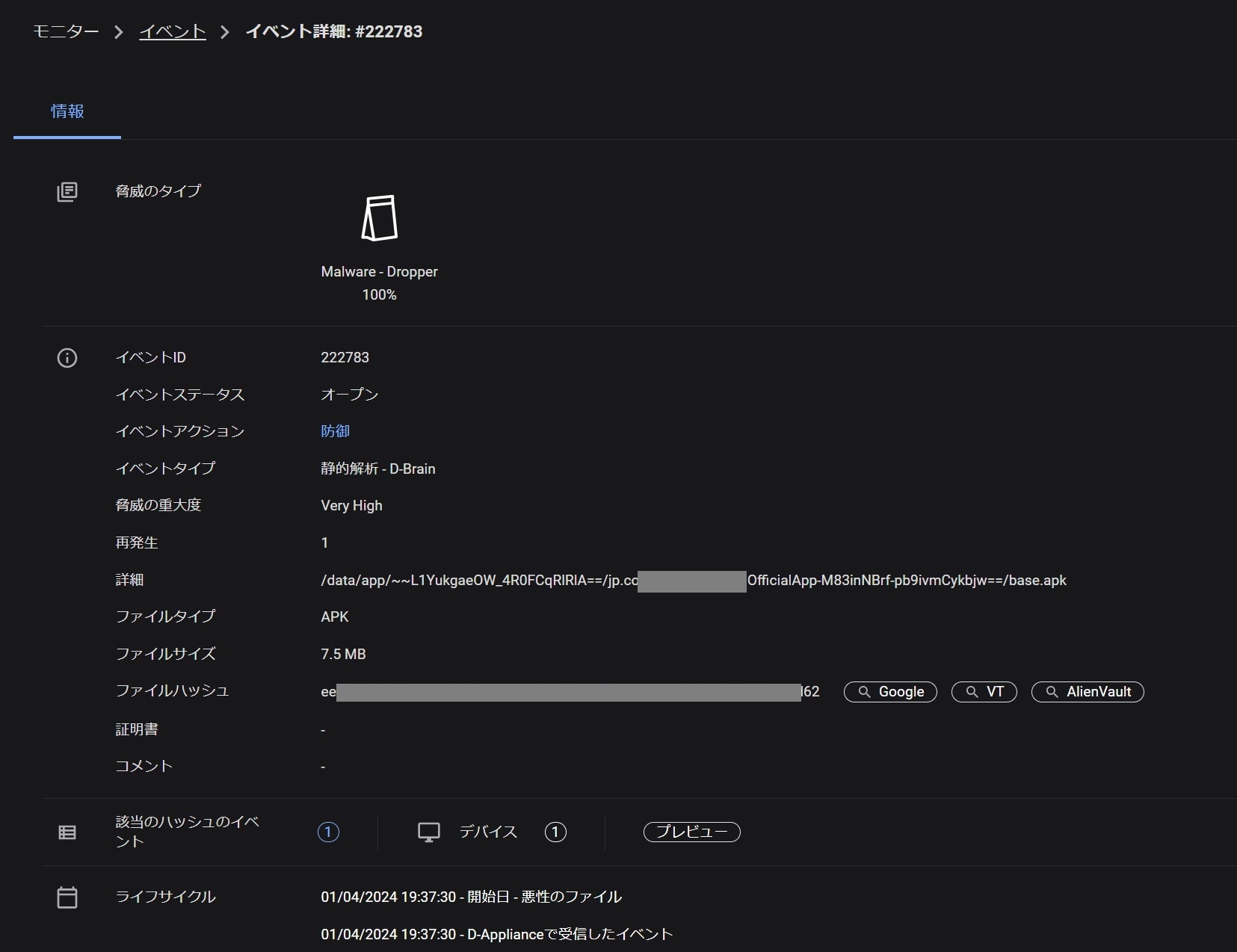

そこで実際にログを見てみると、

ドロッパー型(今後不正なコードなど脅威となる要素を送り込んでくるタイプ)のマルウェアであることが判別されています。通常ですと、コードが展開されてから事後的に判別されるケースも多々あります。

上記のように、インストールされるタイミングで検出が行えるのも、深層学習型アンチウィルスの優位点となります。

【補足】

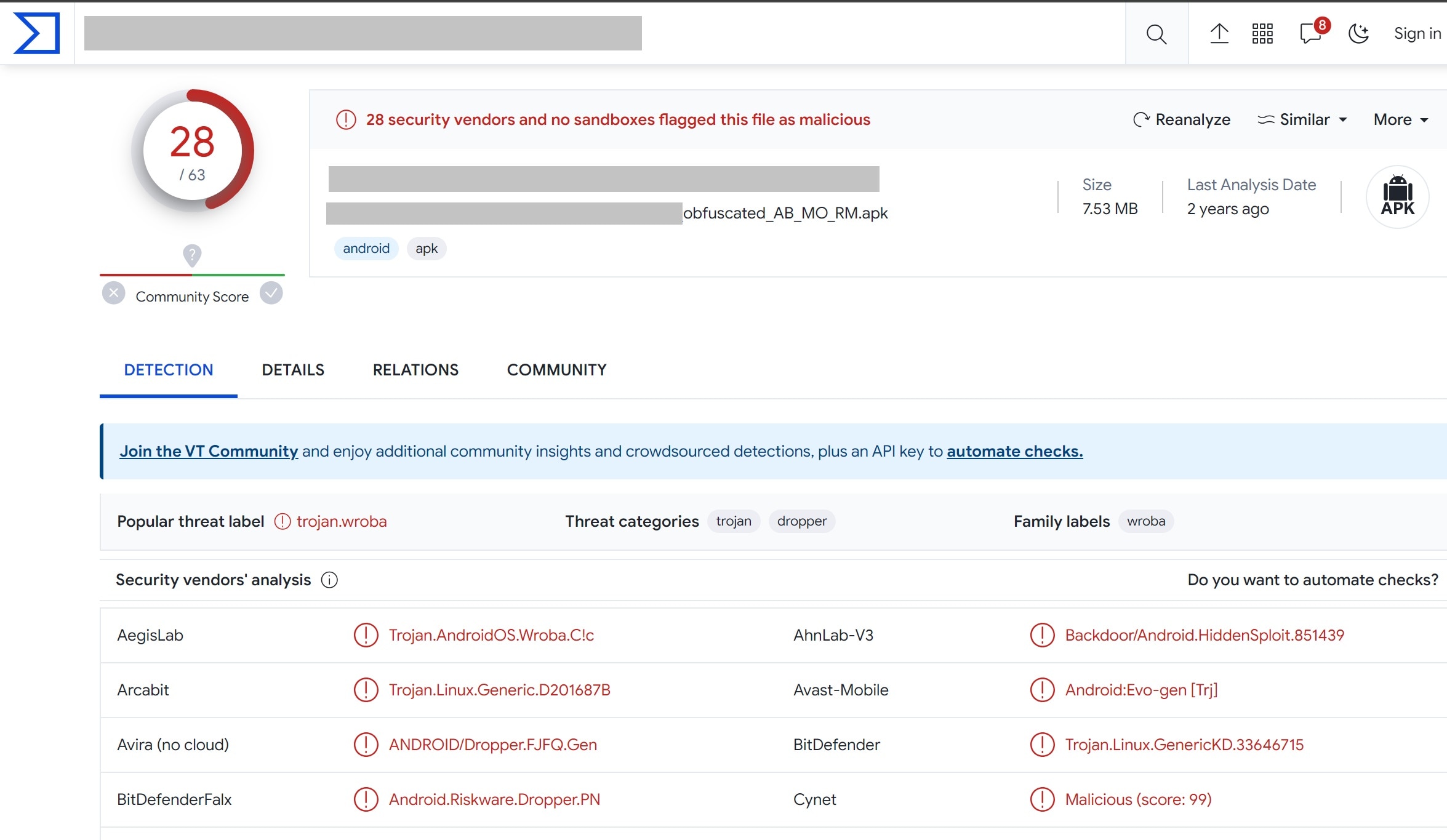

DeepInstinctには、Google社が運営するウィルス情報のデータベース「VirusTotal」による検査結果も表示可能です。そこでVirusTotalによる結果を見てみますと

このように、内部アンチウィルスエンジンのうち半数以上で脅威と見なされていることが分かります。

まとめ

本ブログをご覧くださりありがとうございました。

このブログでは主に

- AndroidやiPhoneなど、モバイルデバイスの業務利用増加

- それに伴う、悪意を持つ者からの攻撃の増加

- Androidでは、GooglePlayによる防御は絶対ではない

- 実例として、実在する企業名を騙ったウィルスアプリが作られていた

- SMSなど、あらゆる手順を用いてインストールを行わせようとする

という現状をご紹介しました。

これらに対し、弊社がご案内するアプローチとして

- モバイルデバイスにもアンチウィルスソフトを入れるべきである

- アンチウィルソフトのパターン学習方法にはいくつか種類があり、未知の脅威をより正確に検知・防御するには「深層学習型(ディープラーニング型)」のアンチウィルスソフトが有効である

- 弊社では、深層学習型アンチウィルスソフトとしてDeepInstinctをご案内しております

- 実例として出回ったドロッパー型マルウェアアプリも防御に成功した実績があります

という内容をご紹介しました。

今後、地政学的だったり開発能力の進歩により益々モバイルデバイスを含む脅威は増えて行くと思われます。

弊社がご紹介する「DeepInstinct」は、モバイルデバイスを含むWindows (クライアントOS, サーバーOS), Mac OS, Linuxなど様々なOSに対応した最先端のエンドポイントプロテクションとなります。

もし本記事によりお問い合わせをされたい場合は、どうぞお気軽に「お問い合わせフォーム」よりお問い合わせください。

ここまでご覧頂き、ありがとうございました。

■関連記事