「スマート化する工場」を守る!産業制御システム(ICS)セキュリティ強化のポイントとは

デジタル技術を用いて工場や設備を高度化しようとする製造企業・重要インフラ事業者が増えています。こうしたDX(デジタルトランスフォーメーション)の取り組みが加速する一方、増大しているのがセキュリティリスクです。今回は最近のOT/ICS(産業制御システム)を取り巻くサイバー攻撃の動向と基本的な対策の方針を紹介します。

|

※無料ホワイトペーパーを提供中

ネットワンパートナーズでは、製造現場における課題や、今後現場のDXに向けた対策方法をまとめた資料を以下にて提供しています。ご興味がございましたら、ぜひ以下より確認ください。 |

目次[非表示]

ますます懸念が高まるOT/ICSへのサイバー攻撃

製造業・重要インフラ業などにおけるOT/ICS領域は、これまでITシステムやインターネットと切り離された「閉じたネットワーク」であったため、サイバー攻撃の被害に遭うケースは多くありませんでした。それだけに、2010年にイランのウラン濃縮工場がマルウェア「Stuxnet」に感染した事件は、世界中に大きな衝撃を与えました。

Stuxnet以降も、OT/ICS領域を狙ったサイバー攻撃が増加し、世界各地で被害が発生しています。日本においても、国内を代表するメーカーがサイバー攻撃に遭い、工場の生産が一時的に停止して損害を被るなど、いまやセキュリティ事故がビジネスに与える影響は計り知れません。

最近では、大手メーカーに対する直接の攻撃ではなく、大手メーカーと取り引きするサプライヤーのシステムにまず侵入し、そこから「本丸」となる大手メーカーのシステム侵害を図ろうとする事例が増加しています。この製造業におけるサプライチェーンを利用したサイバー攻撃は、その名の通り「サプライチェーン攻撃」と呼ばれます。

この攻撃の事例として、2022年に発生した自動車関連部品メーカーのセキュリティ事故は、リモート接続機器に脆弱性があり、不正アクセスを受けたこと、攻撃には「ロビンフッド」と呼ばれるハッカー集団が関与していたことが判明しています。ロビンフッドによる国内企業の被害が判明したのは初めてでした。

OT/ICSセキュリティに役立つ国際規格

OT/ICS領域のセキュリティ対策としては、政府や各団体などがその強化と啓発活動を行っています。

政府は2022年6月に「重要インフラ事業者のサイバーセキュリティ対策に係る行動計画」を5年ぶりに改定しています。新行動計画では、対策の不備が原因で情報漏洩などの損害が生じた場合に経営陣が「賠償責任を問われ得る」と明記されました。

また、会社法で経営陣に義務づける社内体制の整備について「適切なサイバーセキュリティを講じる義務が含まれ得る」と記述しています。今後は、企業自らが身を守るための、より一層の対処が必要不可欠になるでしょう。

しかし、こうしたOT/ICS領域のセキュリティ対策を正しく進めるためにはどうすればよいのでしょうか。多くの企業がこうした悩みを持つ中、現在ではOT/ICS領域に適用できるセキュリティの標準規格として、以下のものが知られています。自社で対策を考える際、または対策製品を選定する際にこうした規格に合致しているかどうかを参考にしてみてはいかがでしょうか。

MITRE ATT&CK

「MITRE ATT&CK(マイター・アタック)」は、攻撃者の攻撃手法や戦術を分析して作成された、米国の非営利団体のMITREが開発するセキュリティのフレームワークおよびナレッジベースです。攻撃者の行動を理解して、組織のリスクを評価することを可能にします。また、さまざまなシナリオで攻撃者がどのように振る舞うかインサイトを得ることができます。

NIST CSF (Cyber Security Framework)

NIST(米国立標準技術研究所)による「NIST CSF(Cyber Security Framework)」は、政府や民間から意見を集め作成したサイバーセキュリティ対策に関するフレームワークです。従来の対策は侵入前に重点を置いていましたが、現在では侵入後の「検知」「対応」「復旧」までスコープを拡大していることが特徴です。

IEC 62443

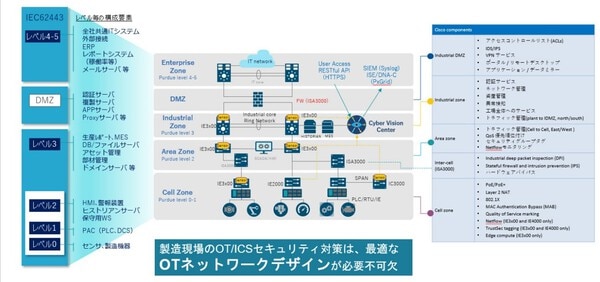

国際電気標準会議(IEC)とISA99によって共同で開発された「IEC 62443」はOT/ICS領域におけるセキュリティ対策の国際標準規格です。この規格が示す方針の中で、特に覚えておきたいのが、以下の3つの考え方です。

・ゾーン(Zones)

・階層化(レベル化)

・IT/OT分離

「ゾーン(Zones)」とは、ネットワークセグメンテーションのために、セキュリティ要件が共通となるグループに資産を分けることです。これはサイバー攻撃の横展開で侵害領域を低減する上で役立ちます。基本要件や役割でレベル分けし、物理的・論理的に分離・階層化することが重要です。「IT/OT分離」はレベル分けの一つの要素となります。これは、IT・OT間で直接の通信を避けるための領域としてIndustrial DMZ(Demilitarized Zone)を設置することで実現します。

OT/ICSセキュリティ強化に役立つシスコシステムズ製品

こうしたOT/ICS領域のセキュリティに関して幅広いソリューションを提供しているのがシスコシステムズです。シスコシステムズでは、IEC 62443をベースに「スマートファクトリーデザインガイド」というコンセプトを公開しています。

Ciscoが提唱する「スマートファクトリーデザインガイド」

シスコシステムズが提供するソリューションはさまざまであり、ここですべてを紹介しきれませんが、OTネットワークデザインの核となる2つのソリューションを紹介します。

1つは「Cisco Cyber Vision」です。これは工場内の守るべき資産と産業用通信、潜在するセキュリティリスクをリアルタイムで見張る「目」のような存在です。ネットワークトラフィックデータを常時収集・分析し、工場内にどのような資産があるのか、また脆弱性が潜んでいるのかを可視化するためのものです。

もう1つは、産業用イーサネットスイッチである「Cisco Catalyst IE」シリーズです。現場で用いられる機器それぞれのプロトコルに対応し、工場内のネットワーク通信を正しく制御・可視化することができます。また温度、湿度、粉塵などしばしば劣悪な環境になりやすい工場内で機器が安定稼働するために、通常のネットワークスイッチではなく、このような産業用イーサネットスイッチが欠かせません。

このほかにも、シスコシステムズではOT/ICS領域のセキュリティを強化する多彩なソリューションを用意していますので、気になる方はぜひお気軽にお問い合わせいただければと思います。

◆関連ブログ

◆ホワイトペーパーダウンロード