Ciscoファイアウォール製品入門! 第3回:ライセンスの種類と提供形態について

本記事の2025年度版をリリースしました(2026年1月26日)

2025年度版 Ciscoファイアウォール製品入門! 第3回:ライセンスの種類と提供形態について

Cisco Secure Firewallの入門者向け記事として、3回に分けて製品の全体的な情報を整理してお届けしております。第3回となる今回はライセンスの種類と提供形態についてご紹介したいと思います。

第1回:Secure Firewallの概要

第2回:製品ラインナップのご紹介

第3回:ライセンスの種類と提供形態について

第1回、第2回記事はこちらからご覧いただけます。

ライセンス種別

Cisco Secure Firewall(Firepowerシリーズ)で稼働させるOS(ASA OS/FTD OS)によって、利用可能なライセンスが異なります。

Firepowerシリーズ+ASA OS

Firepower1000/2100/3100/4100/9300筐体にASA OSを搭載した場合に利用可能なライセンスは下記となっています。

Standard

- 標準で付属する必須ライセンスです(無償)。ASA機能をサポートします。

- 永久ライセンス

Context

- マルチコンテキストモード利用時に、コンテキストを追加するためのライセンスです。

- 永久ライセンス、有償

Carrier

- Diameter、GTP/GPRS、SCTPインスペクションを利用するためのライセンスです。

- 永久ライセンス、有償

Security Plus

- Firepower1010でのみサポートされるライセンスです。FPR1010においてFailover機能(冗長化)を利用する場合に適用が必要です。

- 永久ライセンス、有償

3DES/AES(Strong-encryption)

- 高度暗号化ライセンス。古いライセンスであり、通常は必要ありません。

- 必要となるのは2.3.0より前のバージョンのスマートライセンスサテライトサーバ(On-Premサーバ)を利用する場合になります。

- こちらのライセンスを購入せずとも、スマートライセンス認証の際のID Token発行時に「Allow export-controlled functionality on the products registered with this token(このトークンに登録された製品の輸出規制された機能を許可する)」へチェックを入れておけば暗号化機能は利用可能です。

※利用可能となる機能:SSH、VPN等

上記のライセンスに加え、リモートアクセスVPN機能を利用する場合はAny Connectライセンスの別途購入が必要です。

Firepowerシリーズ+FTD OS

Firepower1000/2100/3100/4100/9300筐体にFTD OSを搭載した場合に利用可能なライセンスは下記となっています。

Base

- 標準で付属する必須ライセンスです(無償)。Firewall機能やAVC機能等をサポートしま

- 永久ライセンス

Threat

- IPSや Security Intelligence、File Control機能を利用するためのライセンスです。

- 期間ベースライセンス(サブスクリプション)

Malware

- アンチマルウェア機能を利用するためのライセンスです。

- 期間ベースライセンス(サブスクリプション)

URL Filtering

- カテゴリやURL評価に基づくURLフィルタリングを利用するためのライセンスです。

- 期間ベースライセンス(サブスクリプション)

Threat/Malware/URL Filteringライセンスは必要に応じて適用します。それぞれのライセンスを組み合わせることも可能です。

上記のライセンスに加え、リモートアクセスVPN機能を利用する場合はAny Connectライセンスの別途購入が必要です。

ライセンス方式

ライセンス方式について

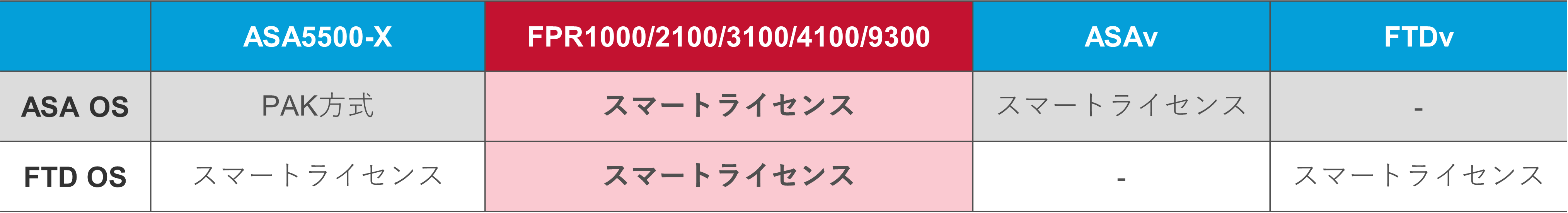

Firepower1000/2100/3100/4100/9300筐体の場合、ライセンスの形態はASA OS、FTD OSともにスマートライセンス形式のみのサポートとなります。

図:ライセンス形態対応表

スマートライセンス形式となりますので、インターネットアクセスによるライセンス認証が必要です。初回の認証後にも、30日毎に自動でライセンスクラウドと定期認証が行われます。

90日間 再認証できない場合や、ライセンス不足/失効時に、以下の制限が発生する恐れがあります。

- ASA OS の場合

- 通信処理の影響はありません。

- 関連機能の設定変更が 一部不可になります。

- FTD OSの場合

- ライセンスにより、Intrusion Eventの検知不可や、AMPクラウド照会不可、URLフィルタリング停止、 などが発生しセキュリティ低下する恐れがあります。

- 関連機能を利用した設定のデプロイが不可に

閉域網への対応

閉域網(インターネットアクセスができないクローズド環境)でFirepowerシリーズを利用したい場合、ライセンス認証の選択肢としては下記の3つの方法があります。

※「Smart Licensing Using Policy」は現時点ではサポートしておりません。(2022/5時点)

① SSM On-Premサーバ(サテライトサーバ)経由でのライセンス認証

② SLR(Specified License Reservations)の利用

- SLRはFTD OSのみのサポートです。

- FTD Version 6.3.0 以降(FMC管理)でサポートされています。

※FDM管理の場合は非サポートです(2022年5月時点) - 任意の既存ライセンスをSLR指定し利用。CSSM上で必要な数分だけSLR化します。

③UPLR(Universal Permanent License Reservations)の利用

- ASA OS、FTD OSともにサポートされています。

- ダークネットワークや完全なクローズネットワークで利用

- 通常のライセンスとは異なるPLR用の専用ライセンスを用意する必要があります。

- 利用にはCiscoアカウントチームへの申請が必要です。厳密な審査が行われます。

ライセンス認証方法

Cisco Secure Firewall(Firepowerシリーズ)で稼働させるOS(ASA OS/FTD OS)によって、ライセンス認証方法が異なります。

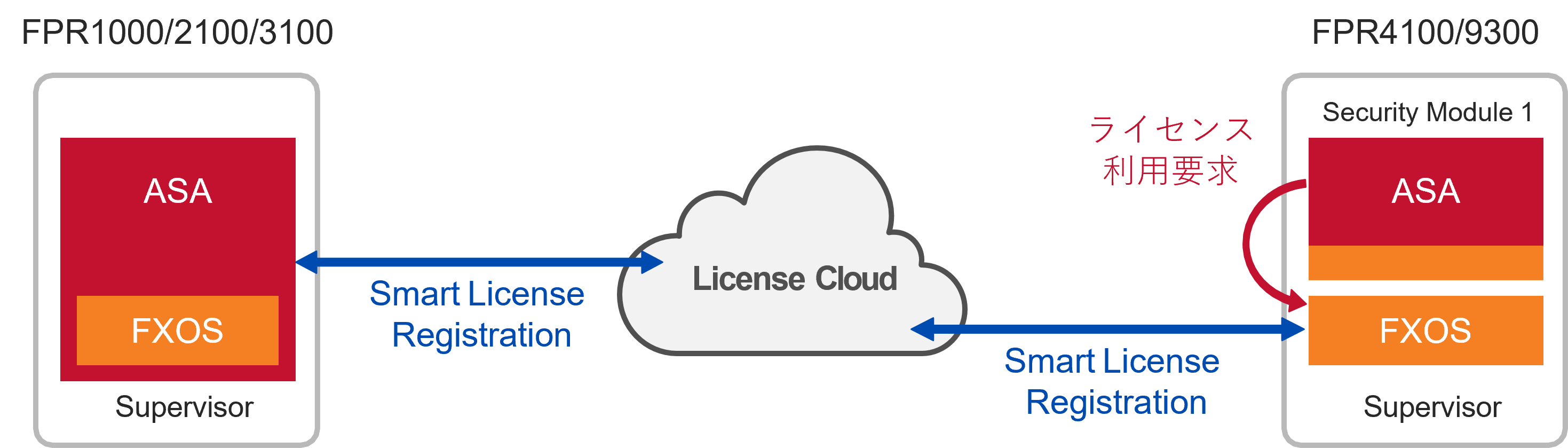

Firepower筐体 + ASA OS

ASA OSの場合、ライセンスの認証設定は筐体によって2つに分かれます。

- FPR1000/2100/3100

- 認証設定は ASA OS側で実施します。

- ASA OSがスマートライセンス認証します。

(アプライアンスモード・プラットフォームモード (※1)ともに)

- FPR4100/9300

- 認証設定はFXOS側で実施。

- FXOSがスマートライセンス認証します。

- セキュリティアプリケーション(ASA)は、FXOS(※2)にライセンス利用要求します

図:ASA OSの場合のライセンス認証イメージ

※1 アプライアンスモード・プラットフォームモード

FPR1000/2100/3100における動作モードです。詳細は以下メーカドキュメントをご参照ください。

※2 FXOS(Firepower eXtensible Operating System)

Firepower1000/2100/3100/4100/9300シリーズにおける管理OS(スーパーバイザ)。これらの筐体においてはASA OS/FTD OSはFXOSをベースとして、アプリケーション(論理デバイス)として動作します。

ライセンス認証手順については以下のメーカドキュメントをご参照ください。

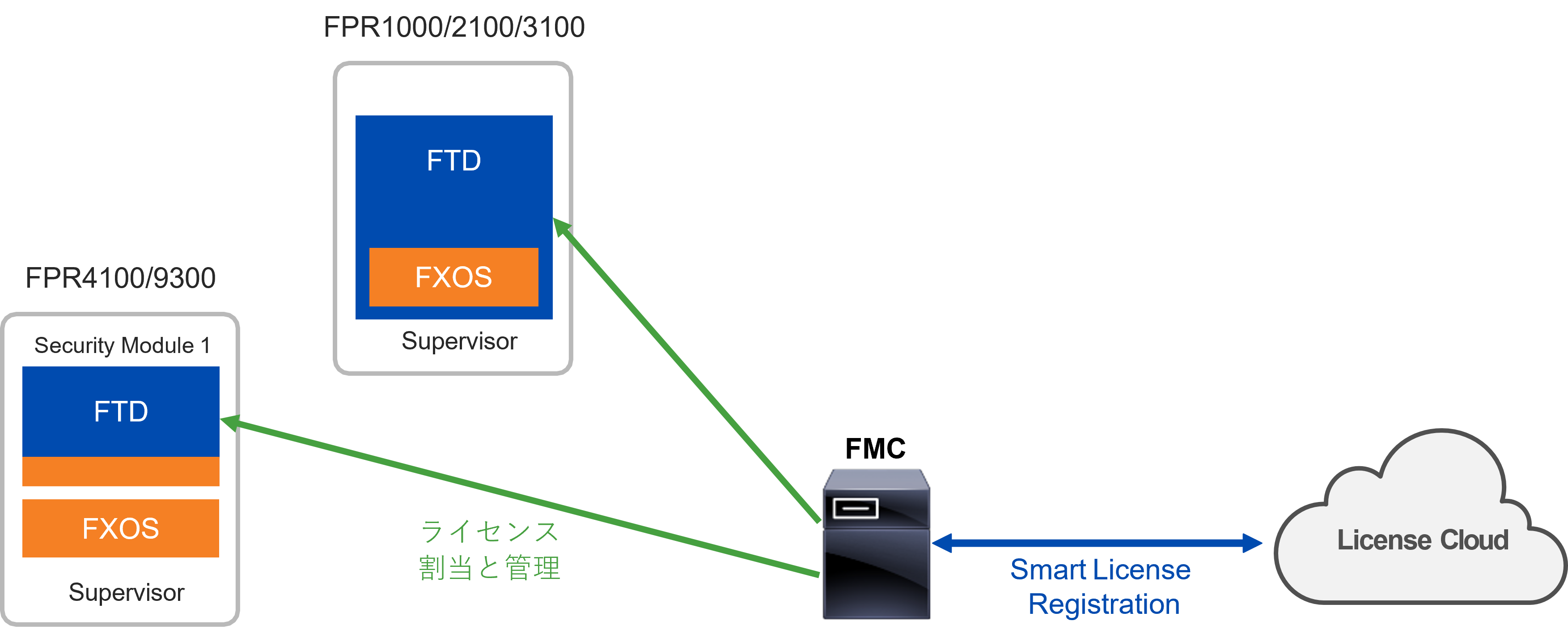

Firepower筐体 + FTD OS

FTD OSの場合、ライセンスの認証設定は管理方法によって2つに分かれます。

- FMC管理

- 認証設定は FMC上で実施します。

- FMCがスマートライセンス認証を行います。ですのでFMCのみがインターネットアクセスできれば認証が可能です。

- FMCが 管理デバイス(FTD)にライセンス割当てと管理を行います。

図:FTDOSでFMC管理の場合のライセンス認証イメージ

- FDM管理

- FDM上で認証設定を行います。つまり、Firepower筐体が直接ライセンス認証を実施する形です(インターネットアクセス要)。

ライセンス認証手順については以下のメーカドキュメントをご参照ください。

終わりに

シリーズの最終回となる第3回目となる今回はSecure Firewall(Firepower)アプラアインスのライセンスに関してご紹介させていただきました。筐体へ搭載するOSによって、ライセンス種別や適用方法等も異なるため混乱される部分もあるかと思いますが、今回の内容が少しでも皆さまのお役に立ちましたら幸いです。

■関連記事