標的型攻撃の対策とは? 攻撃手順を知って多層防御を実現

年々巧妙化し続けるサイバー攻撃。攻撃者の手口にはさまざまな手法があり、日々進化し続けています。サイバー攻撃は愉快犯が主流とされていましたが、近年は特定の組織や個人を狙う“標的型攻撃”が増加傾向にあることをご存じでしょうか。

企業においてサイバー攻撃を未然に防ぐためには、より一層のセキュリティ対策が必要不可欠です。この記事では、標的型攻撃とその対策方法を解説します。

出典:内閣サイバーセキュリティセンター『サイバーセキュリティ2019(2018年度報告・2019年度計画)』

目次[非表示]

標的型攻撃とは

標的型攻撃とは、攻撃者が特定の組織や個人に対してデジタルデータの入手といった明確な目的を遂行するために行うサイバー攻撃です。

攻撃方法の主な手口となっているのが、ターゲットのパソコンをマルウェア※1に感染させて、被害を広げるという方法です。

※1・・・マルウェア:トロイの木馬やスパイウェアなど、不正な動作を行う目的で作成された悪意のあるソフトウェアやコードの総称

標的型攻撃の種類

標的型攻撃には、さまざまな手法がありますが、ここでは代表的なものを3つご紹介します。

ビジネスメール詐欺

企業の経営層や取引先になりすました攻撃者が従業員へ偽のメールを送り、振込先口座の変更を指示して指定口座にお金を振り込ませたり、情報資産を抜き取ったりする詐欺の手口です。

ランサムウェア

ランサムウェア攻撃は、添付ファイルやリンク先へアクセスさせてマルウェアに感染させたあと、感染したパソコンデータを暗号化して使用不可の状態にするものです。その暗号化されたデータを解除するために身代金(Ransom)を要求し、金銭を搾取することが目的となります。

水飲み場攻撃

水飲み場攻撃は、ターゲットが頻繁にアクセスするWebサイトを改ざんしたり、偽のWebサイトを作って誘導したりしてマルウェアに感染させます。パソコンを乗っ取りデータの削除や改ざん・機密情報の窃取などを行います。

標的型攻撃の目的

標的型攻撃のターゲットは国家から個人までと幅広く、その目的と与える影響もさまざまです。

対象 |

目的 |

影響 |

個人 |

口座情報やクレジットカード情報などの窃取 |

|

企業 |

従業員の個人情報・取引先・顧客情報の盗取、流出、データの改ざん |

|

国家 |

機密情報の入手 |

|

標的型攻撃の主な目的は金銭的利益の追求、知的財産の窃取です。企業が保有する取引先や顧客の情報が流出すれば社会的信用が失墜し、大きな経済的被害が発生します。

国家機密情報の流出や改ざんは社会的混乱を招くだけでなく、他国へ情報が流出する、国家のデータを悪用されるといった影響をもたらすこともあります。

標的型攻撃は4段階で行われる

標的型攻撃は、4つの段階を踏んで行われます。

①初期潜入段階

初期潜入段階では、個人や企業が行うセキュリティ対策を突破して攻撃者がシステムへ潜入します。なりすましメールやWebページの改ざん、USBメモリを含む外部メディアを通してウイルスを感染させます。

なりすましメール対策を行いたい方には、メールセキュリティ強化を実現するソリューションの導入がおすすめです。

②攻撃基盤構築段階

攻撃基盤構築段階では、バックドア(裏口)と呼ばれるシステムに侵入しやすくする別の入口を設置します。

その後、外部のC&Cサーバと通信を行い、ウイルスのダウンロード、拡張機能追加、動作指示を行います。バックドアを設置して外部サーバから攻撃基盤を構築していくため、この段階で発見することが困難です。

不正な外部通信の検知や防御を実現するために、ソリューションの導入もぜひ検討してみてください。

③システム調査段階

攻撃基盤の構築後、システム調査段階へと移行します。この段階では攻撃者がターゲットとする情報の存在箇所を特定します。攻撃者は時間をかけて何度も調査を行います。

④攻撃最終目的の遂行段階

攻撃最終目的の遂行段階で意図的にウイルスがダウンロードされ、システム調査段階で特定された重要情報が窃取されます。攻撃者は特定の目的を遂行するため、または何度も攻撃を行うために重要情報を盗取し、それらをもとに再び新たな目標を設定します。

重要情報の漏洩を防ぐには、ソリューションを活用した出口対策も有効です。

標的型攻撃の対策

標的型攻撃には、バランスが取れた対策が重要です。ここでは、標的型攻撃への対策を入口対策・内部対策・出口対策の3つに分けて解説します。

入口対策

入口対策とは、マルウェアによる内部ネットワークへの侵入を防ぐ対策方法です。標的型攻撃メールを開封して不正プログラムの侵入を許さないようにするための管理体制の構築も入口対策に含まれます。

一般的な入口対策として、ファイアウォール、IDS / IPS(不正侵入検知・防御システム)、スパムフィルターなどの導入が挙げられます。使用しているパソコンやシステムにセキュリティホール(情報セキュリティ上の欠陥)がないよう、つねにソフトウェアを最新の状態にしておくことも重要です。

内部対策

仮に外部から侵入されてしまったとしても、素早く侵入を検知して被害発生を防ぐための対策も重要です。

内部対策には、リアルタイムのログ収集やファイルの暗号化といったマルウェア侵入後の対策だけではなく、従業員による情報の意図的な漏洩、紛失、誤送信を防ぐセキュリティ教育も含まれます。

出口対策

出口対策とは、侵入したマルウェアによる外部通信を防ぎ、情報を外に流出させないようにする対策です。

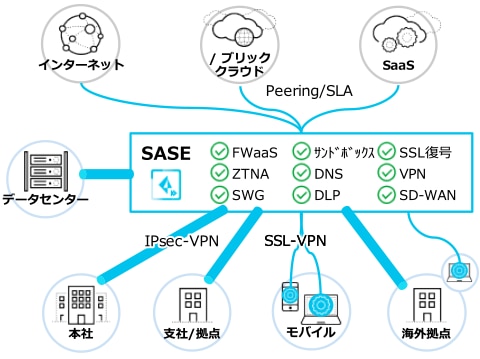

一般的な出口対策として、不審な振る舞いをするプログラムを観察するサンドボックス型の標的型攻撃対策ソリューションの導入や次世代ファイウォール、IPS、プロキシ、各種ゲートウェイで外部への通信を制限するなどの方法があります。

多層防御でセキュリティ強化を実現

標的型攻撃をはじめとした巧妙なサイバー攻撃には、入口・内部・出口と段階ごとに対策する多層防御が有効です。多層防御を実現するために推奨したいのが、標的型攻撃対策ソリューションの活用です。

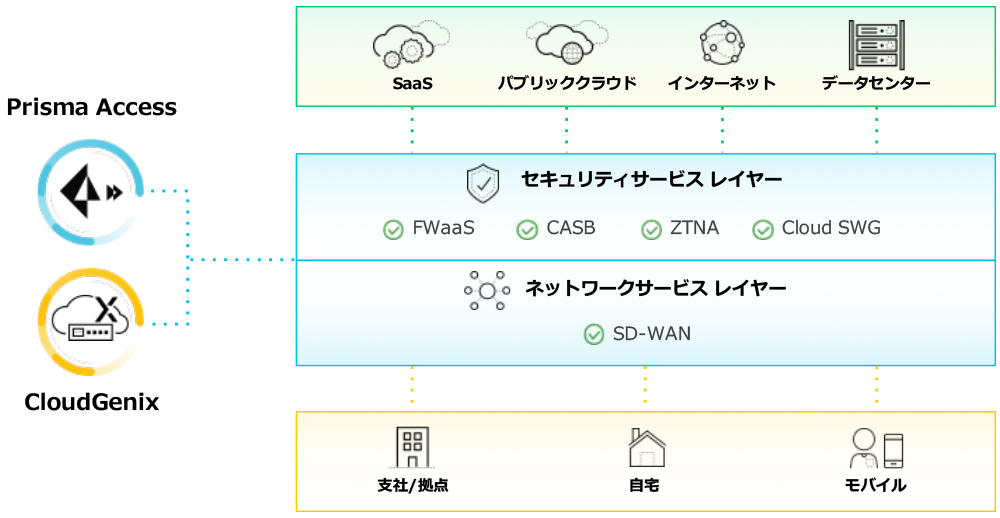

なかでも、Palo Alto Networksの Prisma Accessは、ハイリスクなアプリを可視化して安全に利用できる脅威防御サービスの一つです。標的型攻撃に使用されるさまざまな攻撃をこの次世代ファイアウォール1台で防御できる機能を搭載しています。

さらに、Prisma Accessは未知の脆弱性攻撃も防御可能です。どの端末からも一貫したアプローチが可能でオープンかつリアルタイムな防御を実現します。

まとめ

明確な目的のもと特定のターゲットを狙う標的型攻撃は、段階を踏んで行われるのが特徴です。標的型攻撃の対策には、それぞれの段階に合わせ、防御策を講じることを推奨します。

巧妙化する攻撃に対抗するためには、システム全体でバランスの取れた多層防御が不可欠です。自社が保有する重要な情報資産を守るセキュリティ強化を実現するためには、社内の体制構築とともにツールの導入もぜひご検討ください。