ここまでできる!進化を続けるサンドボックス製品の分析能力

目次[非表示]

- 1.Emotetの収束

- 2.サンドボックスとは

- 3.サンドボックス比較のポイント

- 3.1.①検査結果のわかりやすさ、情報量の多さ

- 3.2.②サンドボックス回避技術への対応

- 3.3.③実行環境のカスタマイズ性

- 4.まとめ

Emotetの収束

2021年1月27日、Europol(欧州刑事警察機構)は2019年から2020年にかけて日本を含め世界中で大規模な被害をもたらしたマルウェアである「Emotet」の無力化(テイクダウン)に成功したことを発表しました。

実際に、サイバー情報共有イニシアティブ(J-CSIP)の報告※によれば、2021年1月期には50件以上あったEmotet関連の情報提供も、このテイクダウン以降、新たな情報は寄せられていないとのことです。

※2021年4月28日 サイバー情報共有イニシアティブ(J-CSIP)「サイバー情報共有イニシアティブ(J-CSIP) 運用状況 [2021年1月~3月]」より

Emotetの脅威は一旦収束している状況となりますが、日々サイバー攻撃の脅威が増していく今日において今後も同様のマルウェアによる被害が発生する恐れは十分にあります。

本日はEmotetのように巧妙化したマルウェアに対しても、高い分析能力と可視化能力を持つ「サンドボックス製品」について改めてご紹介致します。

サンドボックスとは

サンドボックスとは、主に"動的解析"と呼ばれる検査手法を用いて悪意のあるプログラム=マルウェアを検出する環境/機能のことです。

パターンマッチングに代表される"静的解析"とは異なり、検査対象のプログラムを隔離された環境で実際に実行することでファイルの表面的な情報だけではなく、実行後の挙動を含めて深く分析をすることができるため、新種のマルウェアに対しても効果的であることが特徴です。

サンドボックス製品自体は国内でも2010年代前半から徐々に普及を始め、複数のベンダーから製品がリリースされています。

しかしながら、それぞれの製品を比較してみると、検査可能なファイルの種類、検査レベル、検査結果としてレポートされる内容の質などは製品により様々です。

ここでは、弊社取り扱い製品の中から特に進化を遂げているサンドボックス製品としてCisco ThreatGridの特長を交え、比較ポイントについてご紹介します。

サンドボックス比較のポイント

①検査結果のわかりやすさ、情報量の多さ

静的な解析手法を用いる別手法の製品ではなくサンドボックスを導入する大きな利点として、検査結果から得られる分析結果の情報量の多さがあります。

より多くの情報が分析結果として得られるため、未然に被害を防ぐだけではなく、万が一のセキュリティインシデント発生時の影響範囲の予測や被害発生の有無を確認するための調査活動における手がかりとしての活用が期待できます。

サンプルとして収集したEmotet検体(SHA256:209a975429304f771ef8a619553ffd9b8fc525a254157cbba47f8e64ec30df79)をThreatGridで分析した結果、以下のようなレポートが出力されました。(一部抜粋、画像加工)

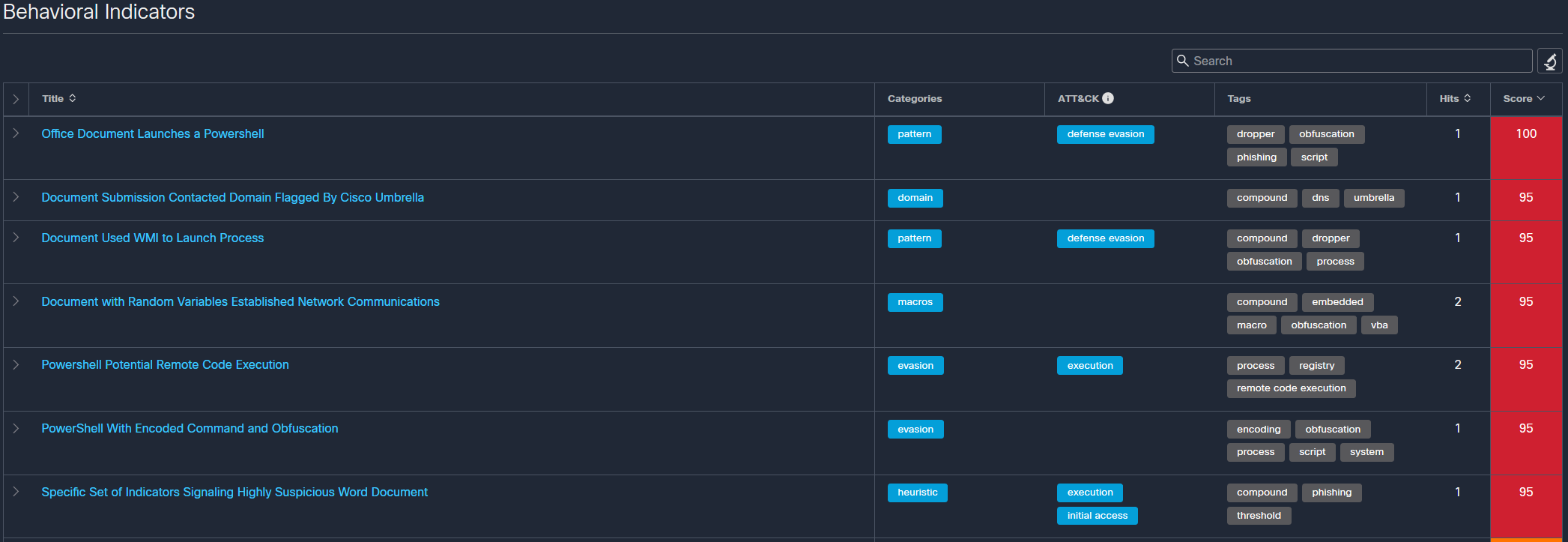

画像:Behavioral Indicators(観察された不審な挙動のサマリ情報)

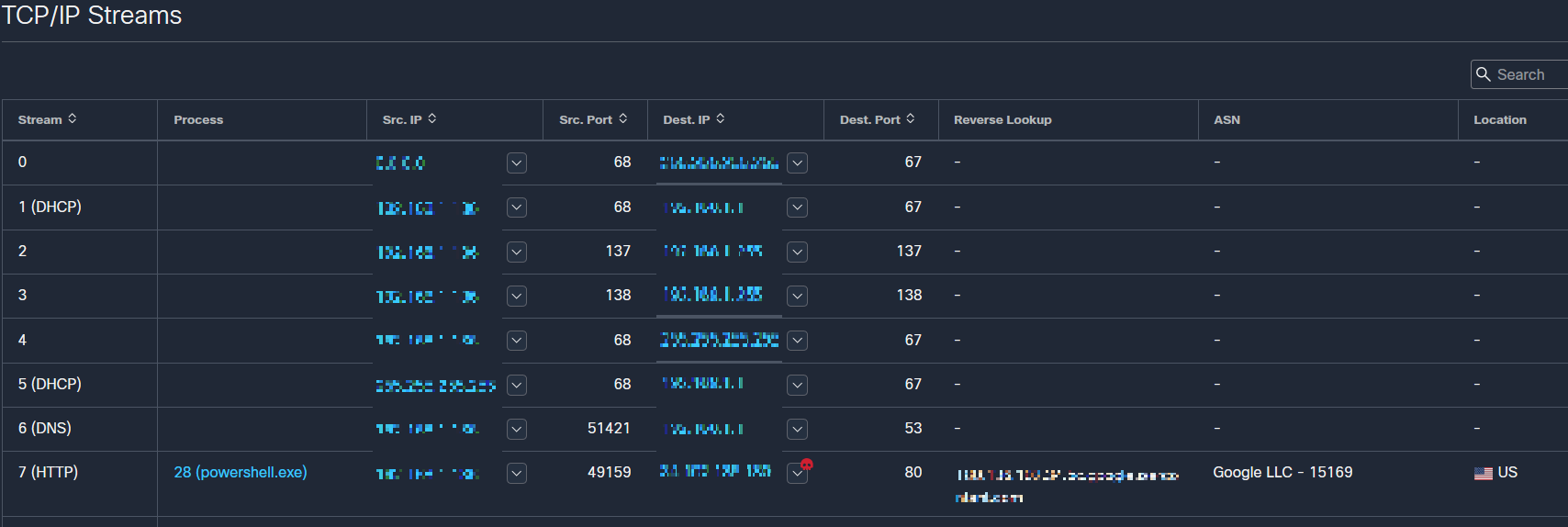

画像:TCP/IP Stereams(検体実行後に観察された通信に関する情報)

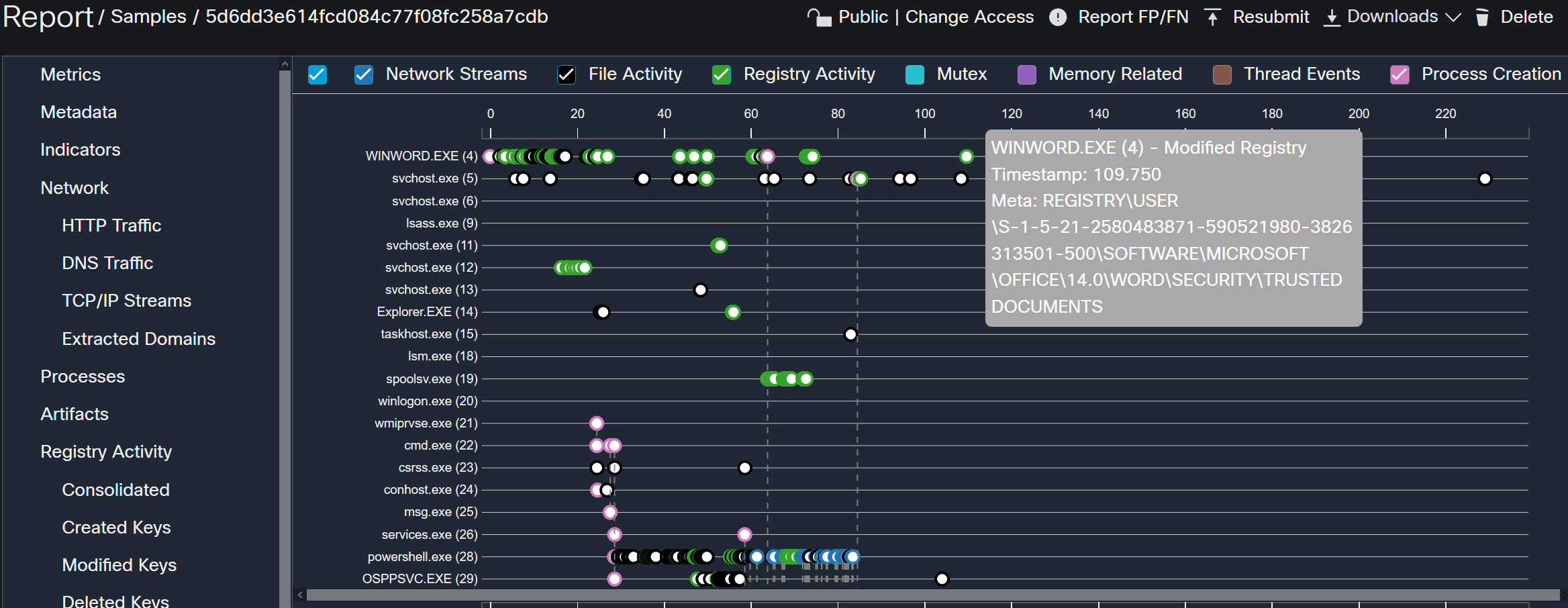

このほか、ファイルやレジストリに関する変更、プロセス作成・起動など端末上で発生した様々なイベント情報がわかりやすくまとめられています。

画像:Process Timeline(各イベントを時系列で整理した情報)

また、単純に表として情報を記録するだけではなく、分析結果としてグラフィカルにまとめらたレポートも出力されるため、万が一脅威が検出された際も素早く状況判断をすることができます。

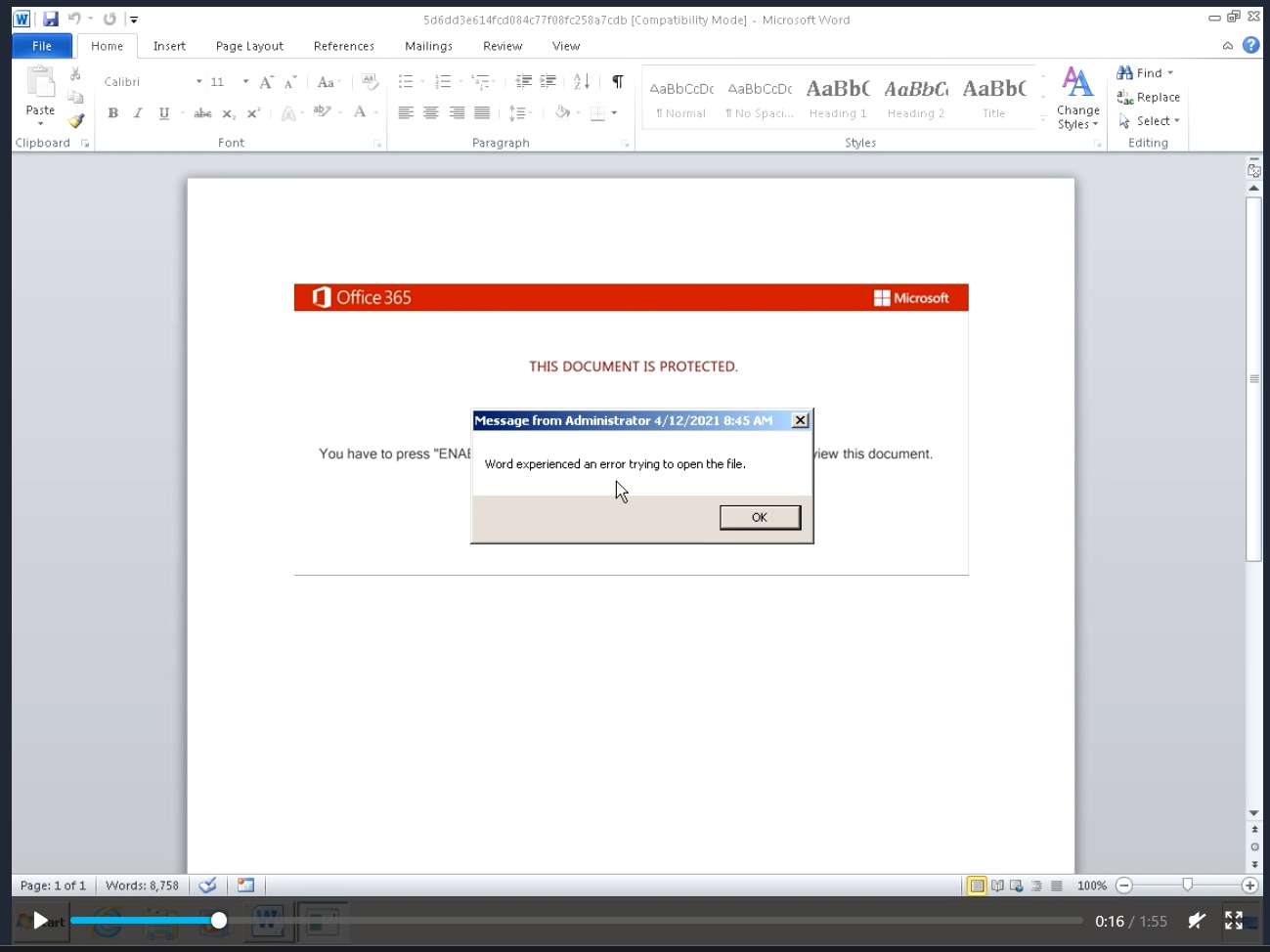

画像:Runtime Video(実行分析中の端末上の様子を撮影した動画)

②サンドボックス回避技術への対応

近年のマルウェアは少なくとも1つのサンドボックス回避テクニックを備えているものが大半であると言われているため、単純に決められた通りにファイルを実行するだけでは正しい分析結果が得られない場合があります。

これに対しThreatGridでは、そのような回避技術への対策の1つとして動的解析時のユーザ操作をエミュレーションする仕組みが提供されています。

画像認識を用いることによるマウス操作の再現、ブラウザでのウェブ閲覧動作などユーザ操作を再現するいくつかのパターンのほか、実行分析中のマシンを直接操作してマウスやキーボード入力を自由に行うためのユーザインタフェースの提供があります。

③実行環境のカスタマイズ性

動的分析を実行するOSの種類や言語、ネットワークのロケーションなどをカスタマイズし、より実環境に近い形で実行分析を行うことができます。

画像:Submit Sample/Virtual Machine(検査内容/環境のカスタマイズ画面)

ThreatGridで提供される日本語版Windowsの実行環境では、国内でよく利用されているアプリケーションとして一太郎がインストールされているためJTD/JTDCなどの一太郎ユーザ特有のファイル形式にも対応することができます。

また、一部のマルウェアでは端末にインストールされているアプリケーション情報からサンドボックスであるかどうかを判断し、検出を回避するためのテクニックが用いられている場合があるため、よりリアルな環境で分析を行うことで②同様に回避テクニックへの対策としての効果の一面もあります。

まとめ

以上のように、日々巧妙化する脅威に対応してサンドボックス製品も進化を遂げています。セキュリティ対策としてサンドボックスの導入は引き続き有効な対策ですが、製品によりその使用感、機能性は大きく異なります。導入をご検討の際は是非上記のようなポイントも含めて製品をご選定いただければと思います。

おまけ:ファイル無害化を試してみた

サンドボックスは特に検出能力に強みを持つ製品ではありますが、仕組みの特性上、検査にはある程度の時間が必要です。弊社で取り扱うOPSWAT MetaDefenderでは、独自のDeep CDRエンジンによってファイルを安全な状態に作り変える"無害化"機能を提供しています。

無害化前後のファイルをサンドボックスで分析比較してみたところ、無害化後のファイルではSeverity 90を超える明らかに怪しい挙動はすべて検出されなくなり、万が一ファイルを開いてしまっても無害な状態であることを改めて確認することができました。保護のリアルタイム性が求められる環境では、このような無害化製品の導入も含めたより強固なセキュリティ対策製品の導入を是非ご検討ください。