脆弱性スキャンをFWで止められるか!?やってみた!!

みなさまこんにちは。

セキュリティ系製品担当SEの小林と申します。

すっかり秋めいてきましたがいかがお過ごしでしょうか。

さて、NOPではSEとマーケティング担当の社員からなるバーチャルチームにてDXを推進する商材の発掘や提案を目的とするワーキンググループ活動を行っています。

テクノロジー分野ごとにいくつかのワーキンググループがあり、私は本年度より「CyberSecurity Working Group」に所属しております。

このワーキンググループでは “DXが進むことのセキュリティの課題は” をテーマに様々な取り組みを実施しています。

活動の一環として、攻撃側の視点・防御側の視点に立ち、どんな攻撃手法があるのか、そしてその攻撃から弊社取扱いプロダクトでどのように守れるのか、その効果を実際に体感できる検証環境を構築し、まずは脆弱性スキャンに対する防御について、実際にやってみましたのでご紹介します。

なお、今後はマルウェアの静的解析や動的解析について、各社の比較およびメカニズムを研究する予定ですので、乞うご期待ください。

Nessusで脆弱性スキャン

今回はNessusというツールを使って脆弱性スキャンをしてみました。

NessusはKali Linux サーバをAWS上に用意し、その上にインストールしています。

スキャン対象としてWindows Server 2019 (やられサーバとします)を同じくAWS上にデプロイし、脆弱性があることが知られているソフトウェア等を事前に複数インストールしておきました。

◆Kali Linux … ペネトレーションテスト用に開発されたDebianベースのLinuxディストリビューションの1つ。

◆Nessus … プラットフォーム脆弱性診断ツール。ネットワーク経由でターゲットとなるホストの脆弱性や設定、マルウェアプロセスなどのさまざまな情報を収集する。今回は無料版のNessus Essentialsを使用。

早速Nessusでやられサーバの脆弱性スキャンを行います。

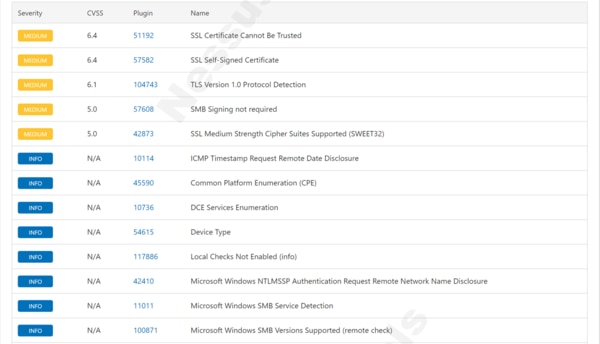

今回はスキャンポリシーは特に作成せず、テンプレート内の「Basic Network Scan」で内部脆弱性スキャンをしてみます。スキャンの結果は以下となりました。

計82件の既知の脆弱性が見つかりました。Criticalレベルの脆弱性が5件、Highレベルの脆弱性が15件とやられサーバはかなり危険な状態であることがわかります。

このままではこれらの脆弱性を利用し、サイバー攻撃を受けてしまうかもしれません。

これらのサイバー攻撃を防ぐためにもすぐに何かしらの対策を行う必要があります。

考えられるセキュリティ対策としては以下のようなものがあげられます。

・脆弱性対策済みのバージョンまで各ソフトウェアをアップデートする

・不要なソフトウェアはアンインストールする

・ウイルス対策ソフトをサーバへインストールする

上記以外にも様々な対策がありますが、今回はある次世代型ファイアウォール製品をこの環境に追加してみました。

次世代型ファイアウォール製品を追加してみる

やられサーバからのトラフィックがすべてこの次世代型ファイアウォール製品を通過するように設定します。

今回は直接やられサーバにスタティックルートを追加しました。

次世代型ファイアウォール製品には以下のような設定のみ行いました。ポリシーはデフォルトのものを利用し、特別なポリシーなどは設定していません。

・ルーティング設定

・偵察防御を有効化

・脅威防御機能の有効化

・ファイアウォールポリシーは特になし

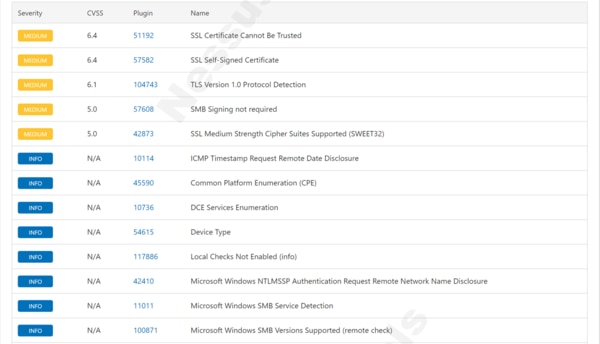

この状態で再度Nessusでやられサーバのスキャン(Basic Network Scan)をしてみます。スキャンの結果は以下となりました。

計30件の既知の脆弱性が見つかりましたが、次世代ファイアウォールがなかった環境と比較するとCritical/Highレベルの脆弱性が0件になり、総数も半分以下と明らかに改善されています。

難しい設定をせずとも次世代ファイアウォールをまずはデフォルトのポリシーで入れてみるだけで脆弱性対策には有効であることが視覚的にわかります。

最後に

弊社では次世代ファイアウォールとしてPaloalto社のPAシリーズやCisco社のFirepowerシリーズ、Meraki MXシリーズを取り扱ってまいりましたが、この10月からFortinet社Fortigateシリーズが仲間入りしました!

もしご興味がございましたら、是非、ご気軽に弊社営業担当までお問合せいただければと思います。