自動車セキュリティについて(3)

自動車セキュリティについて(3)

こんにちは!IoTエンジニアに従事している砂川です。

先日の防衛省へのサイバー攻撃報道やドイツテレコムの90万台の顧客ルータオフラインなど、サイバー攻撃が大規模化しているように感じられます。

今回、私が参加したescar Asia 2016(Day2)でも、製造工場へのサイバー攻撃やテスラへのハッキングについての講演がありましたので、いくつか内容をご紹介したいと思います。

撮影NGだったので、写真はこれぐらいしかないんですよね・・・

■自動車製造工場へのハッキング手段

人々の生活を支える重要社会インフラである制御システムのセキュリティインシデントとして、イランの原子力発電所へのサイバー攻撃が真っ先に思い浮かびますが、自動車製造工場 でのインシデントも公けにはなってはいませんが、昨今顕著になってきているそうです。

- 2003年:USの自動車製造工場でワームが約1000台のコンピュータに侵入(ライン停止で約1億5千万円の影響あり)

- 2008年:Japanの自動車製造工場生産ラインコンピュータ約50台にウィルス侵入(ライン停止)

- 2012年:USの自動車製造工場でID/Passwordの乗っ取り/侵入からの情報漏えい

上記以外にも、設計プロセスにおける”設計情報入手”や”工場ライン構造情報入手”、”CADデザイン漏洩”事例などもあるそうです。これらの一部は、なんらかのAPT(Advanced Persistent Threat)グループによる犯行とも推測されているようです。要因としては、”単純にネットワークに繋げばいいという考え方”や”運用/メンテプロセス検討が不十分だった”などを上げられていました。また、ネットワークがフラットだったことも大きな要因だそうです。

こういった話を聞くと、ネットワークデザインって大事なんですよって声を大にして言いたくなりますし、やっぱり我々のようなIoTなネットワーク屋/セキュリティ屋の出番ってことになると切に感じました。

■ハードウェアハッキング状況について

昔から車へのハッキングはあったようですが、デジタル化したことで更に加速しているんではないかと思います。 この講演では、そのハッキングの具体的な方法について解説されていました。

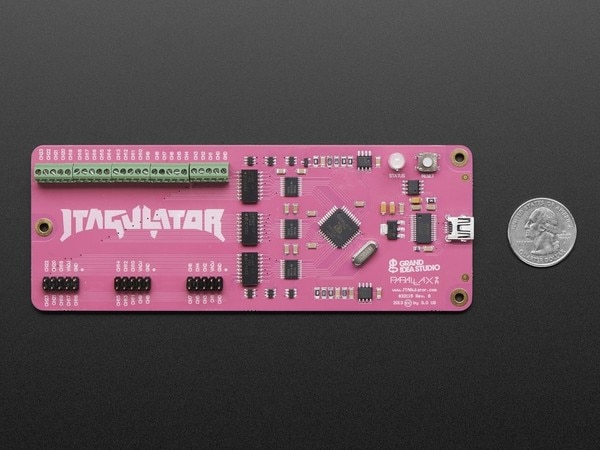

具体的な方法としては、まず、HW基盤やICチップのデータシートを調べ、ピンレイアウトや使用メモリなどを把握します。そうすると、どのピンで何をしているかがわかります。

そして、上記写真のJTAGulator(100-200$ぐらいで購入できるそうです)というラズパイに似たものを使うと、ダンプをPCに落とすことができます。そうすると、リバースエンジニアリングにより攻撃ができるようになるといった流れになります。また、オシロスコープを使ったロジック分析方法などもあるそうです。

まぁ、個人的にはこんなに骨の折れることはやりたいとも思わない(そんな頭もないと言っておくのが正しいかも)ですし、興味もないのですが、リバースエンジニアリングって時間も掛かって大変なんだなという感じですね。

■テスラ車へのハッキング手段

いろいろな記事でテスラ車をハッキングしたとか、テスラ車載のエンターテイメントシステムの脆弱性を発見したなどといった内容が取り上げられていますが、この講演では実際にハッキングした様子をVideoを交えながら解説していました。

テスラは、自動車業界で初となるOTA(Over The Air)でのOSアップデートを実現させたメーカーです。WiFiがあれば、どこにいてもOSをアップデートできちゃいますから、販売代理店もいらないってことですよね。(エンジンオイルがないからオイル交換も不要ですし)

これは、感覚的にはスマホをWiFi経由でOSアップデートするのとまったく同じですから、まぁスゴイ話です。正に、走るスマホ、動くサーバといった感じでしょうか。

しかし、その反面、当然のことですが、セキュリティリスクが伴ってくるということになります。

プレゼンターの方は、実際に、1年半掛けてモデルSをハッキングテストし、その後、更に1年半掛けてテスラと共同でハッキングテスト・評価等実施されたという人物でした。

Videoでは、スマホからモデルSのドアを空けたり、バックさせたり、Powerオフしたり、と何でも自由自在に操れちゃうって感じでした。

(なんか、プレゼンターの方は楽しそうでした)

テスラの内部ネットワークは、CANとEthernetスイッチがあり、その間はゲートウェイで接続されています。そして、Ethernetスイッチには、WiFiやBluetooth、Cellなどのインタフェースがつながるといった構造になっています。

(もっと具体的に知りたい方は、LookoutのBlogにもう少し細かい説明がされています) https://blog.lookout.com/jp/2015/08/25/hacking-a-tesla/

これらのデジタル化により、車載エンターテイメントやOTAが実現化されているわけですが、そこがハッキングのインタフェースにもなってしまっているということですね。

テスラとの共同評価でいくつかの脆弱性箇所を改善したそうですが、まだ多少の改善の必要性はあるそうです。 こういったことから、最近、テスラではBug Bounties(Bugを見つけたら報酬が貰える仕組み)を導入されたそうです。

我こそはという方はチャレンジしてみてはいかがですか?

■最後に

製造現場とコネクテッドカーのインシデントを中心にescar Asia 2016の内容をご紹介しましたが、私が取り組んでいる“IoT:Connected Factory”と日常生活で利用する“車”という観点で考えると、非常にリアリティのある内容でした。

コネクテッドカーの取り組みは始まったばかりで、仕組みも標準化もセキュリティもまだまだこれからといったところだと思いますが、製造現場におけるコネクテッド(つなぐ)は、既に今、目の前に来ています。

見える化も最適化もPdM(Predictive Maintenance)も現場とつながないと実現しません。

セキュアに現場をつなぎたい!という方、ご興味を持たれた方などなど、是非お気軽にお問合せください。

ネットワークの力で日本の製造業をもっと強くしていきたいと思ってまーす!

以上