自動車セキュリティについて(1)

はじめに 9月17日放送のNHKスペシャル”自動運転革命”をご覧になった方も多いかと思いますが、

現在、世界の自動車メーカーは完全自動化(レベル4)を目指して技術開発をすすめています。

交通事故防止など、自動化のメリットは計り知れないものがあります。

一方で、Backhat/DEFCONといったハッキングイベントで、自動車のコントロールを奪うことができたというレポートもあがっており、セキュリティ対策はどのように確保されているのか私自身も不安に感じました。

そこで、自動車のセキュリティについて、ITベンダー/SIerという視点では何ができるかを考えてみたいと思います。

目次[非表示]

■車載ネットワークについて

自動運転ではない自動車の中にも、様々なコンピュータが使用されており、それらの用途に応じて専用のコンピュータネットワークに接続されています。これらネットワークの中でも車をコントロールする心臓部ともいえるネットワークシステムが、制御系ネットワークです。つまり、車のコントロールを奪うということは、この制御系ネットワークに接続されたコンピュータシステムの制御を奪うということです。

車載ネットワークの例

■車載制御システムのセキュリティ

通常の情報セキュリティでは、セキュリティはCIA(Confidentiality:機密性,Integrity:完全性,Availability:可用性)を検討要素として用います。車載制御システムではこれに加えて、Authenticity:確実性, Freshness/Response:鮮度/応答性が加わります。これは、車はリアルタイムシステムであることと、その安全性は人命にかかわるためです。

一方で、車載制御システムに対してのセキュリティ対策は以下のような点から対策を難しくしています。

・長期間利用されるものである

・車載コンピュータに対してセキュリティパッチを当てる機会が限られる

・車は物理的に屋外に置かれていることが多く、容易に物理的な侵入が可能

・車載コンピュータの種類も多く、車両のラインナップによって対策が別々に必要

・どこまでの対策を行うかが明確ではない

■現在市販されている自動車に対してのセキュリティ課題

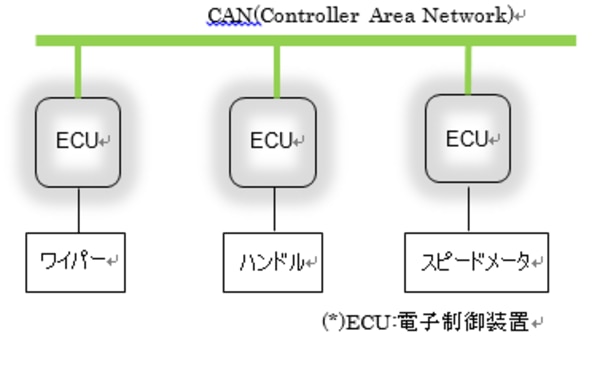

制御系ネットワークシステムで、現在、最も多く使用されているのがController Area Network(CAN)で、走行、駆動系用のバス型ネットワークシステムです。

このCANに電子制御装置(ECU)が接続され、ECU間での情報、制御のやりとりにより、ハンドル操作やスピードメータの表示などが行われます。

もともとは、車用に開発されたものですが、いまでは航空機や電車などにも採用されています。

*CANに対しての攻撃

CANでは、CANフレームというEthernetフレームに似たデータフレームが使用されます。

物理的な方法でこのCANネットワークにコンピータを接続し、不正なCANフレーム(CANメッセージ)をECUへおくりつけることで以下のようなことができます。

-スピードメータの表示などニセの表示をさせる。ブレーキ、アクセル操作を奪う。DoS攻撃でECUの動作を停止させる。など。

*対策として

物理的な接続であるので、接続インターフェースを隠ぺいするなど容易にはCANへ接続できないようにするなどの対策が可能です。

■Connected carに対してのセキュリティ課題

Connected carは、クラウドやインターネットに接続しリアルタイムに運転情報を送信したり、必要な情報を受け取ることができる車です。

自動運転車は、その進化系となります。

通常のPCなどと同様、脆弱性を利用して、リモートから攻撃されるというリスクがあります。

*対策として

CANではペイロードの制約から、デジタル署名や暗号化などの対策が難しいという側面があります。

また、自動車だけでは対策が難しく、接続される回線、クラウドなどのセキュリティも必要です。

さらに、ソフトウェアの製造工程でマルウェアなどが入り込まないようにする対策も実施しなくてはなりません。 以上から、まだ対策の検討はその途上にあります。

■まとめ

広い意味で、IoTとして技術開発がすすんできているもののひとつが車自身の技術であるものの、そのセキュリティ対策はまだ始まったばかりであることがわかりました。

このため、このような制御系セキュリティ対策は、他のIoTに対しても同様となるはずで、欧米を中心に検討がすすんでいます。

また、これら自動車セキュリティに対してのITベンダー/SIerからのソリューション提供としては、例えば以下の点が考えられます。

・connected carに対してのセキュリティ提供

->クラウドセキュリティサービス/技術を使った、クラウドへの安全な接続方法の提供(回線の暗号化、ネットワークセキュリティなど)

・製造過程でのセキュリティ

->製品開発の段階でのセキュリティソリューションの提供(可視化、DLP、エンドポイントセキュリティ、CASBなど) これは、自動車を製造するメーカだけでなく、その部品調達先を含めて継続的に対策を行っていく必要があります。

これらの対策の導入にあたっては、通常の情報セキュリティ対策と同様、以下の観点も必要です。

・セキュリティ対策を後回しにすることは、複数年で見た場合かえってコストが高くつく。

->”Security by design”である必要がある。

・いくつかのリスク分析やリスク評価を組み合わせ、過剰な対策とならないように検討する。

->現場レベルでの妥当性も必要

今回は、自動車ネットワークとそのセキュリティについて概要を探ってみました。 次回以降は、車載ネットワークへのハッキングとその防御などについて引き続きバトンタッチしながらご紹介していきたいと思います。

■工場ネットワークに対してのネットワンパートナーズの取り組み

弊社では、”産業ネットワークソリューション”として、インターネットやグループ企業内で接続された工場のネットワークの可用性を向上させ、 生産性を向上させるご提案をパートナー企業とともに推進しています。

<https://www.netone-pa.co.jp/solution/iot_solution.html>

具体的には、産業用スイッチとして実績のあるCisco IEスイッチによるしっかりとしたネットワークの構築と、セキュリティ機能の活用をご提案しています。

これについては以下の記事でもご紹介しておりますので、こちらもどうぞご参照ください。

<https://www.incom.co.jp/s_00644262_cm_14296.html>

ネットワークスイッチだけでは防げない脅威に対しては、(産業用)ネットワークセキュリティ装置としてCisco ISA-3000をご用意しております。

Cisco IEスイッチのご紹介/デモも随時行っております。 さらに、9月から"Cisco IEスイッチの体験セミナー"として無料ハンズオントレーニングも開始し、毎回好評をいただいております。 お問い合わせ、お申し込みは担当営業か、下記MLまでお気軽にご相談いただきたいと思います。 <NOP-IoE@netone-pa.co.jp>

■参考

・CAN http://www.ni.com/white-paper/2732/ja/#toc1

・徹底解説、自動車セキュリティーの”攻撃”と”防御”最前線(日経 Automotive,2016)

・車載ネットワーク“CANの仕組み”教えます(monoist,2008)

http://monoist.atmarkit.co.jp/mn/kw/can_basic.html

・ルネサス社 車載ネットワークソリューション

https://www.renesas.com/ja-jp/solutions/automotive/technology/networking.html