スマートファクトリセキュリティ ~生産と設備Tokyo出展内容・チラ見せ編

セールスエンジニアリング部 藤原です。

IoTの中でも、特に産業分野について今後大きな市場拡大が予想されています。 今回は、7/22-24に東京ビッグサイトで開催される、”生産と設備Tokyo”での出展内容をご紹介しつつ、スマートファクトリセキュリティへの取り組みについてご紹介いたします。

■スマートファクトリとは

工場内設備のハードウェア、ソフトウェアの最適化とデータの利活用により、「生産性の向上」と「コストダウン」を目指していくことです。

工場内のハードウェア/ソフトウェア設備は通常のオフィスとは違い、

以下のような要件があります。

・高信頼性

工場は簡単に止めることができません。計画外の生産ラインの停止は大きな損失につながります。

・リアルタイム性

センサーやモーターとコントロールを行う設備とは低遅延が求められます。

・耐環境性

温度、湿度、、ほこり、振動など過酷な場合があります。

■セキュリティ被害とリスク

工場に対しての攻撃としては、以下のような稼働停止/破壊をさせてしまうようなインシデントが特徴的です。

侵入経路は特定されていないものもありますが、以下のような経路があります。

- オフィスエリアからのネットワークによるマルウェア侵入

- 持ち込まれたPC/USBメモリーからのマルウェア侵入

- 無線アクセスによる侵入

ここから、セキュリティポリシーに則った情報通信によるセキュリティ確保だけでなく、機器の持ち込みの監視などを含めた物理的なセキュリティ対策もカバーしておく必要があることがわかります。

■NOPの提案するスマートファクトリセキュリティ

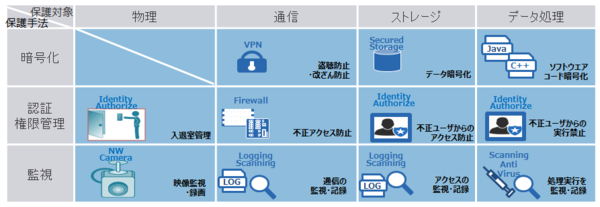

実際の要件は様々ですが、保護する対象とその保護手法に整理し、求められる機能要件をマッピングし、MECE(Mutually Exclusive and Collectively Exhaustive:もれなく、だぶりなくの意)な検討を行うことが必要です。

さらに、情報通信だけでなく、実際の監視では必要となる物理的なセキュリティも組み合わせることでより強固なアーキテクチャとなります。

<スマートファクトリセキュリティは、物理セキュリティと情報セキュリティの両面からの対策が必要>  今のところは、以下のような製品ラインナップを用意していますが、今後もエコパートナーも含め拡充予定です。

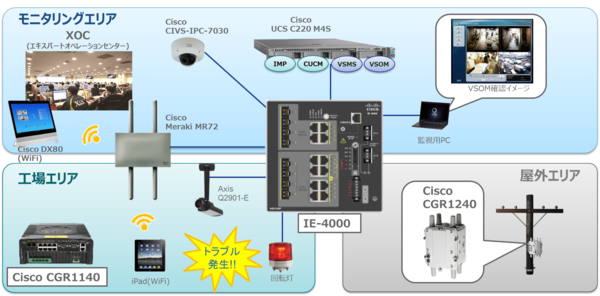

今のところは、以下のような製品ラインナップを用意していますが、今後もエコパートナーも含め拡充予定です。

- 物理監視:Cisco IPカメラ

- スイッチ:Cisco IEシリーズ

- ルータ:Cisco CGR シリーズ

- ファイアウォール:Cisco ASAシリーズ

- 認証:Cisco ISE

■「生産と設備Tokyo」展示のみどころ

6月のインターロップの展示をベースに(つかいまわしではありません!)、スマートファクトリセキュリティを追加し、よりセキュリティを重視した展示となっています。

監視カメラの映像や、現場と管理とのコミュニケーションツールのデモをぜひご覧になり体感してみてください。 展示ブースは、東3ホールの入口すぐそばの”FIMコンソーシアムエリアの中にあります。

■まとめ

日本のハイテク企業の機密情報を狙った標的型攻撃(*)は増加傾向ですが、生産現場のセキュリティを確保するためには、工場の中だけでなく、企業全体のセキュリティポリシー/アーキテクチャを適時見直すことが必要です。また、最新の攻撃手法や対処方法などの情報を入手していくことも必要です。 今後、そういった情報もご紹介していきたいと思います。

(*参考:Internet Watch(2015/04/20) 日本企業の攻撃に特化した新たなツールも使用、製造・ハイテク企業を狙う標的型攻撃に注意)